GoBy 系统笔记导航 🚀:[网安工具] Web 漏洞扫描工具 —— GoBy · 使用手册

AWVS 系统笔记导航 🚀:[网安工具] Web 漏洞扫描工具 —— AWVS · 使用手册

0x01:GoBy + AWVS —— 联动扫描简介

AWVS 是一款由 Acunetix 公司开发的针对于 Web 应用的轻量级漏洞扫描工具,专注于发现和报告 Web 应用程序中的安全漏洞。该工具可以根据我们提供的地址对目标进行漏洞扫描,并生成报告。

Goby 则是一款基于网络空间测绘技术的 ”攻击面测绘 + 自动化漏洞扫描“ 工具,它可以清晰的扫描出目标 IP 地址开放的端口,以及端口对应的服务。

我们可以结合一下,由 GoBy 探测出目标 IP 开放的所有服务及应用,然后直接丢给 AWVS,让 AWVS 自动对目标进行漏洞扫描。那么这样一来,我们是不是就可以轻松躺着收漏洞啦。

0x02:GoBy + AWVS —— 联动扫描配置

首先打开 GoBy,进入 “扩展程序” 界面,搜索关键词 “AWVS”,找到对应插件并下载:

等待插件下载完成后,点击 “已下载”,在已经下载的插件中找到 AWVS 然后点击其右上角的小齿轮,准备开始配置插件:

等待插件下载完成后,点击 “已下载”,在已经下载的插件中找到 AWVS 然后点击其右上角的小齿轮,准备开始配置插件:

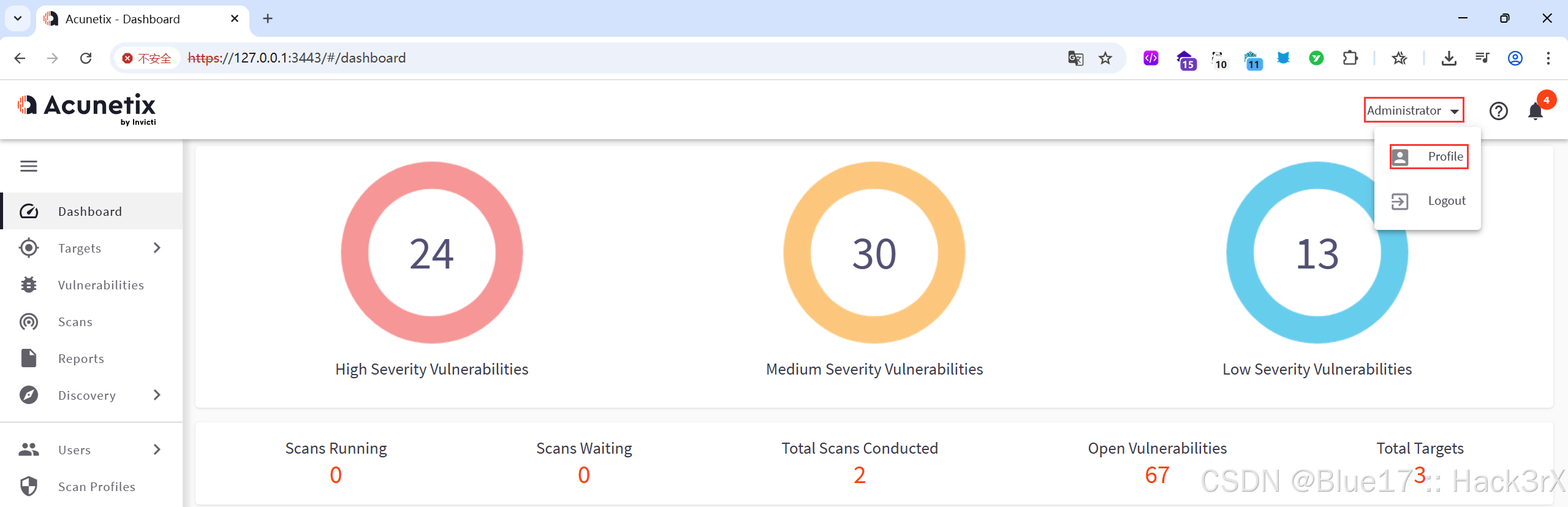

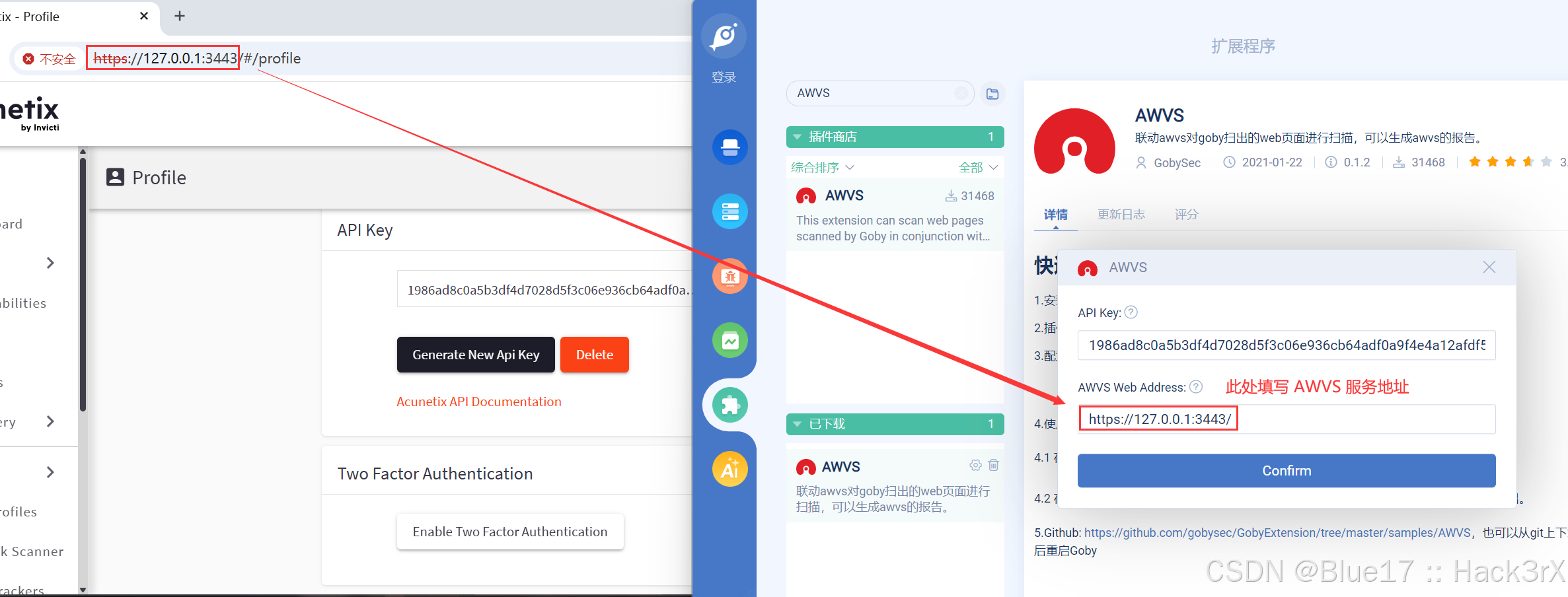

然后我们切换到 AWVS 的界面,并点击右上角的 Administrator,进入 Profile 页面:

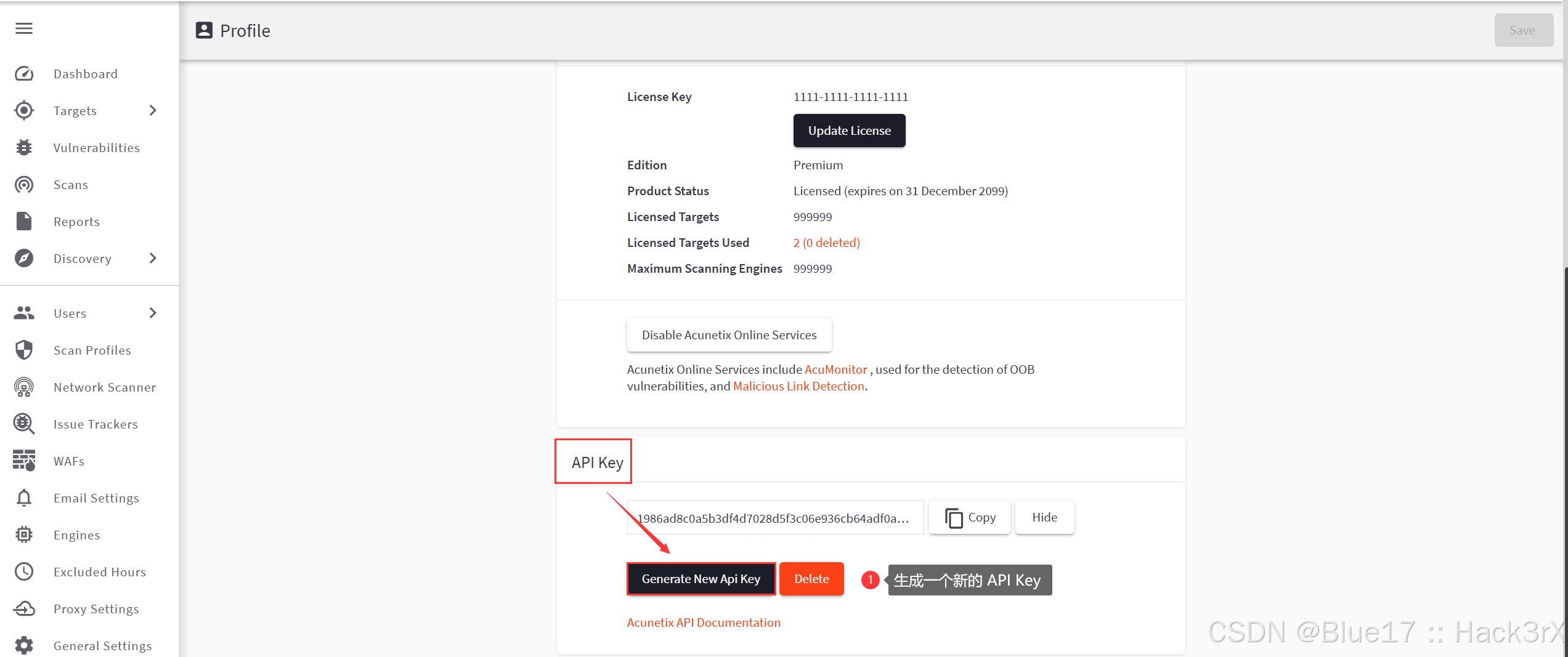

来到 Profile 页面后,下滑页面,找到 ”API Key“,点击 ”Generate New Api Key“:

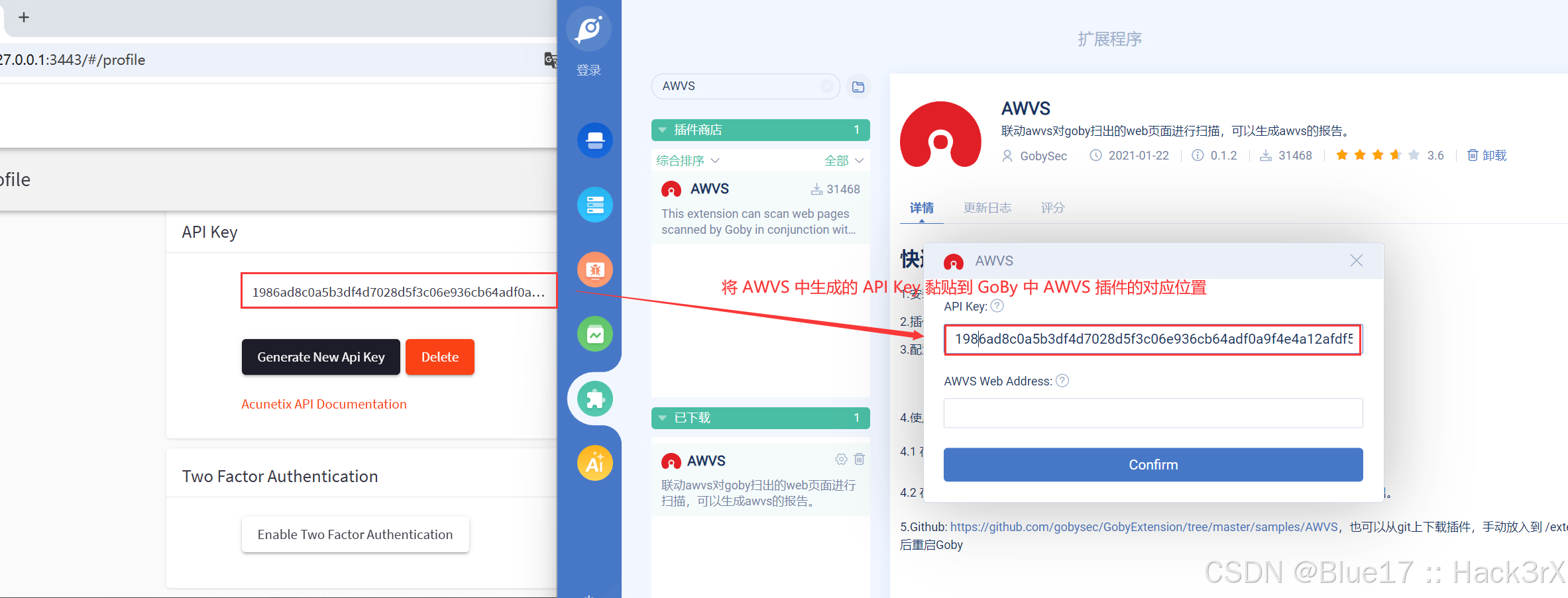

创建完 API Key 后,点击 Copy 按钮,将复制好的 API Key 黏贴进 GoBy 中的插件里:

然后在 ”AWVS Web Address“ 中填写 AWVS 的网址(复制到端口即可),填写完成后点击 ”Confirm“ 即可完成配置:

https://127.0.0.1:3443/

0x03:GoBy + AWVS —— 联动扫描测试

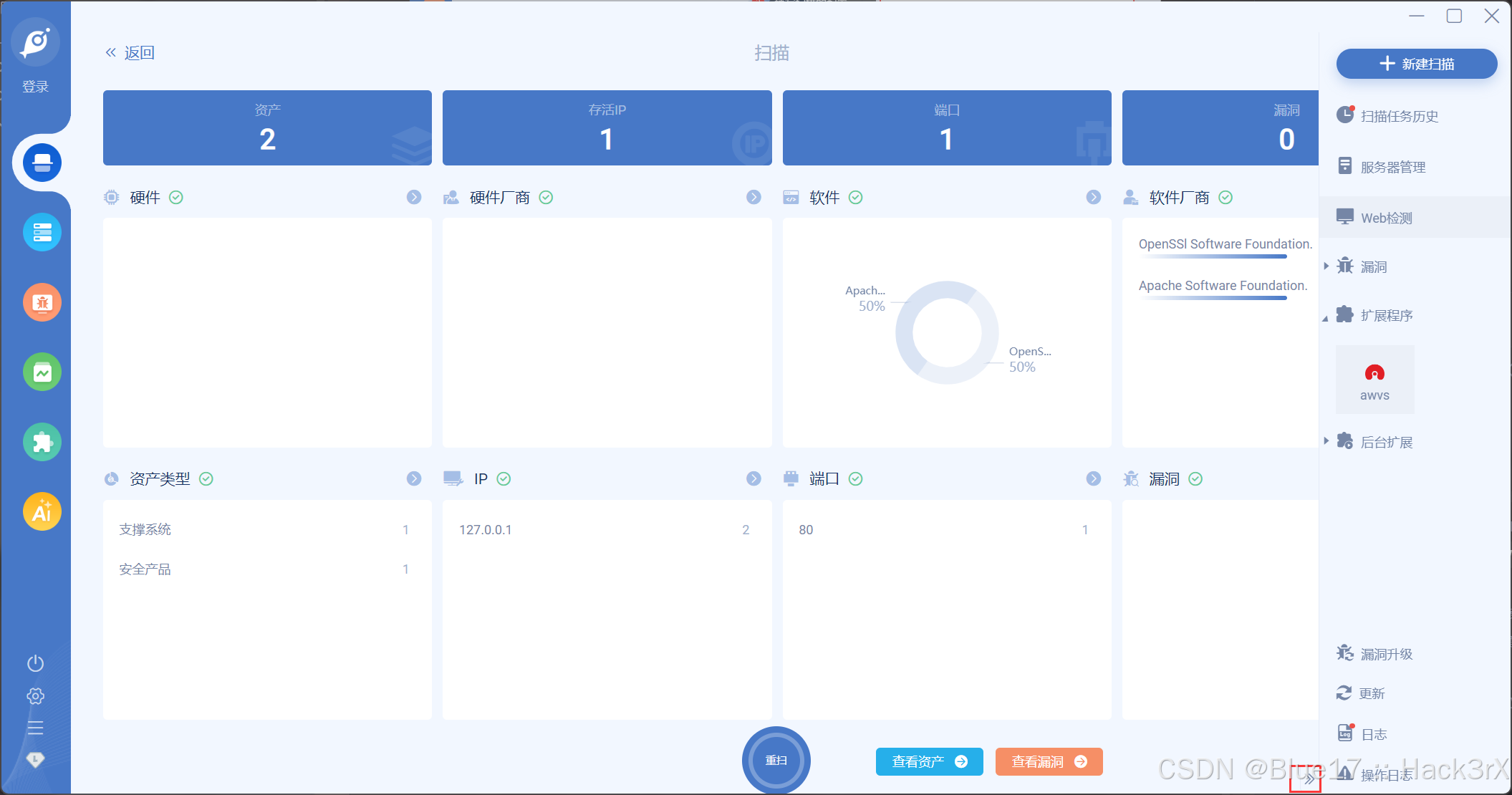

配置完 GoBy + AWVS 联动所需的信息后,我们就可以先打开 GoBy,然后点击右侧的 “+” 号,创建一个扫描任务,笔者扫描的是本地(localhost)的全端口(笔者使用 PhpStudy 开放了一个 Web 站点以供扫描):

等待扫描完成后,点击 Goby 右下角的小箭头展开右侧选项栏:

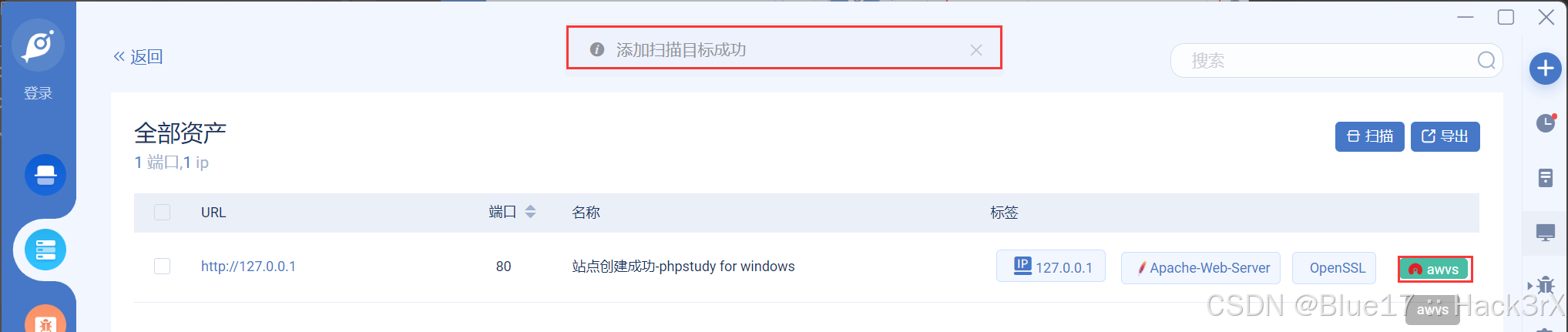

然后点击 “Web 检测”,进入页面后找到你想进行漏扫的资产,点击右侧的 “awvs” 即可将端口信息直接导入到 AWVS 中进行漏扫:

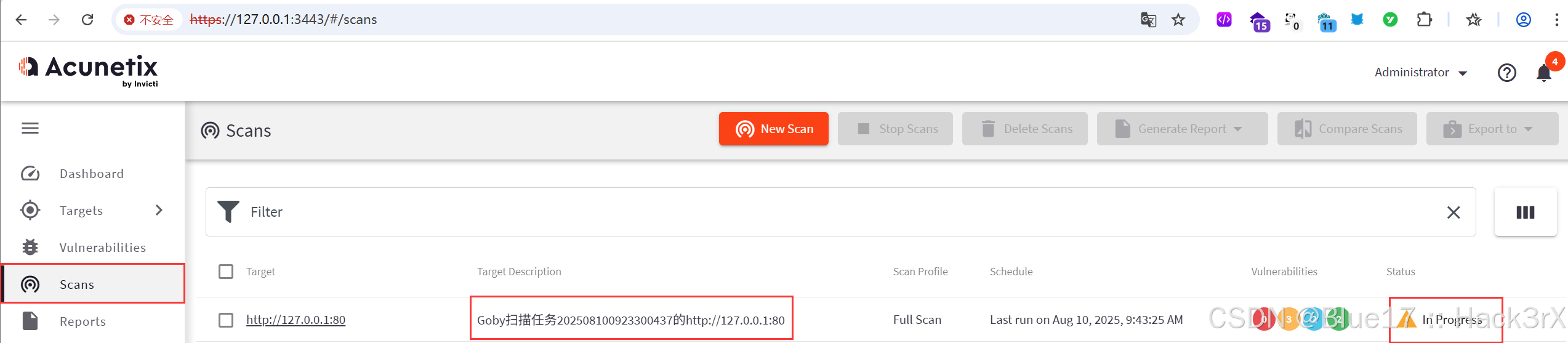

如下,当我们切换到 AWVS,即可在 “Scan” 选项中找到刚刚由 GoBy 创建的扫描任务:

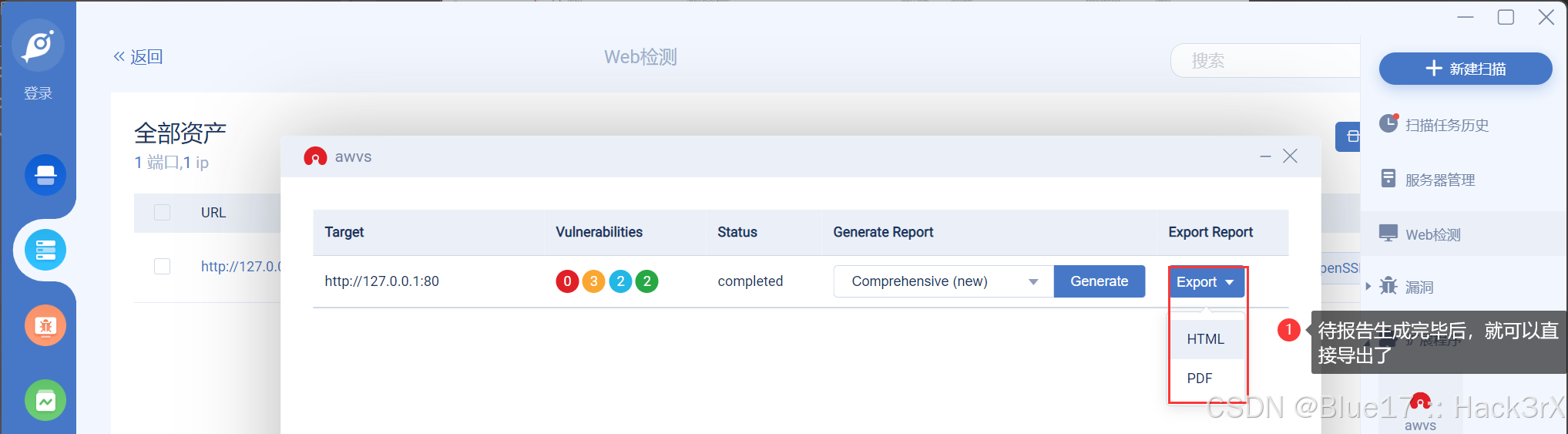

待 AWVS 的漏洞扫描任务执行完成后,我们便可以在 GoBy 中,点击扩展中的 “AWVS”,选择指定的报告模板,直接导出扫描报告:

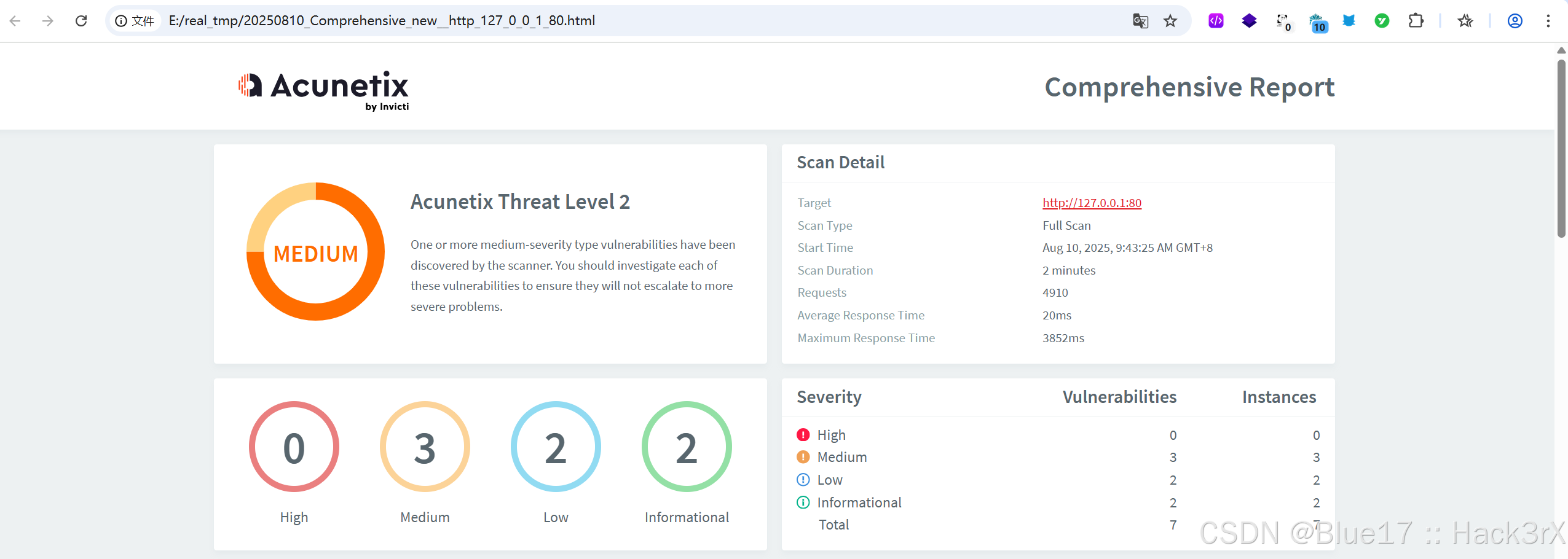

最终导出的漏洞报告,部分内容如下(与从 AWVS 中直接导出其实是类似的):