当一份未加密的财务报告被竞争对手获取,公司股价应声下跌;当核心设计图纸被前员工拷贝,多年研发投入付诸东流;当客户数据以明文存储,遭遇勒索软件时只能任人宰割——这些触目惊心的场景正在提醒企业:数据加密已从"可选项"变为企业生存的"必选项"。根据IBM《2024年数据泄露成本报告》显示,使用加密技术可降低36%的数据泄露损失,平均为企业节省162万美元。

在数字化办公时代,企业核心数据正面临前所未有的安全威胁。黑客攻击、内部泄密、设备丢失……任何一个环节的疏忽都可能造成不可挽回的损失。电脑加密软件就像给企业的数字资产装上了"保险箱",即使数据被窃取,没有密钥也无法读取其中内容。本文将为您介绍五款专业的电脑加密软件,帮助企业构建可靠的数据安全防护体系。

为什么电脑加密软件不可或缺?

数据安全的最后防线

即使黑客突破层层防护,即使设备意外丢失,即使员工有意泄露——只要数据经过加密,就无法被未授权方读取。加密技术为数据提供了最终级别的保护,确保企业核心资产安全。

合规性刚性要求

随着《数据安全法》《个人信息保护法》等法规实施,数据加密已成为法律要求。等保2.0、ISO27001等标准明确要求对敏感数据进行加密保护,违规可能面临巨额罚款。

商业竞争优势

客户更愿意与重视数据安全的企业合作。加密能力正在成为企业的核心竞争力,直接影响商业合作和市场信任度。投资加密保护就是在提升企业市场价值。

成本效益显著

相比数据泄露带来的损失,加密软件的投资微不足道。自动化加密降低人工管理成本,提高工作效率,带来显著的投资回报。

五款电脑加密软件深度解析

1. CryptoGuard Pro

采用分块加密技术,大文件加密速度提升显著。支持实时备份和版本恢复,避免加密导致的数据丢失风险。独有的密钥分片存储机制,确保密钥安全的同时避免单点故障。

适用场景:适合处理大型设计文件和多媒体的企业,如建筑设计、影视制作公司。支持多种文件格式,加密过程稳定可靠。

2. DataVault Enterprise

专注于云环境加密,支持跨云平台统一管理。提供API接口与业务系统深度集成,加密过程对应用完全透明。具备自动密钥轮换功能,定期更新加密密钥增强安全性。

突出优势:云原生架构,与各类SaaS应用无缝集成,支持混合云环境下的数据保护。

3. SecureDoc for Business

面向企业的轻量级解决方案,部署简单且维护成本低。提供可视化策略管理界面,非技术人员也能轻松配置。支持移动端加密和解密,满足远程办公需求。

特色功能:一键加密、智能分类、移动端支持,为企业提供性价比极高的加密解决方案。

4. PrivacyShield Cloud

基于零知识证明架构,服务商无法访问用户数据。采用端到端加密,数据在传输和存储全程加密。支持多设备同步,确保加密数据在不同终端间安全共享。

隐私保护:真正的零知识架构,即使服务商也无法访问用户数据,提供最高级别的隐私保护。

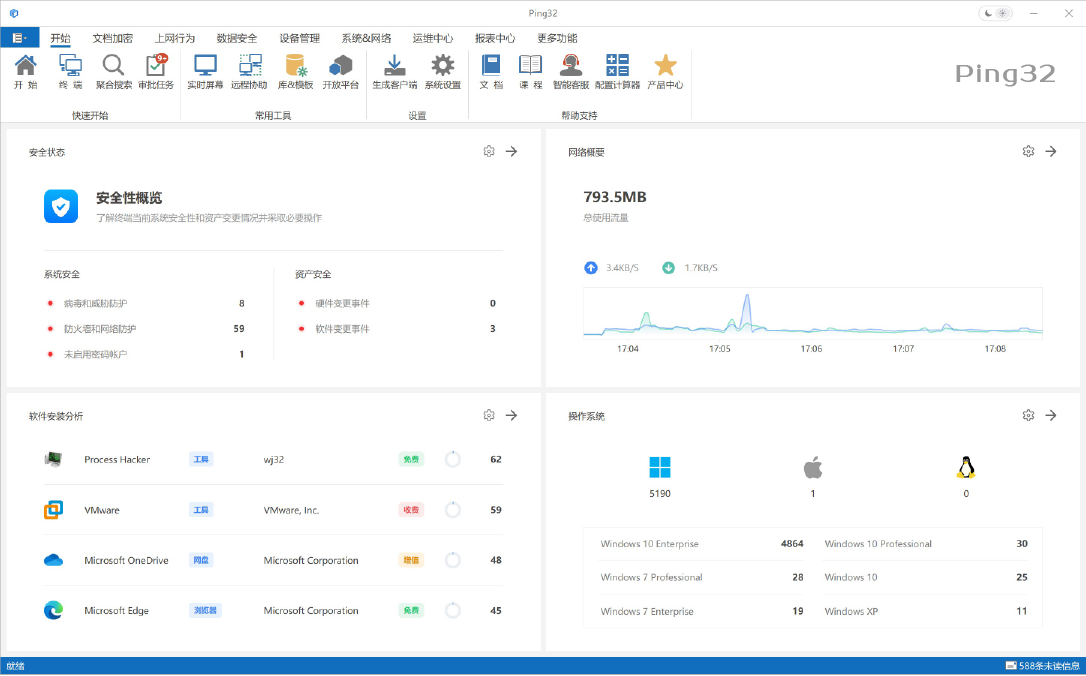

5. Ping32文档透明加密系统

企业级综合加密解决方案,在文档加密领域表现卓越。

Ping32:智能加密的终极选择

核心加密能力

智能无感加密:基于驱动层过滤技术,对指定类型文件自动加密,员工正常办公完全无感知,授权环境下无缝使用

多模式支持:全盘加密、手动加密灵活选择,满足不同场景需求

格式全覆盖:支持Office、PDF、CAD、源代码等200+文件格式加密

高性能引擎:加密解密过程资源占用极低,不影响系统性能和工作效率

权限管理体系

安全域隔离:按部门或项目组创建文件安全域,控制文档流转范围

密级权限控制:根据用户属性赋予密级等级,精细化权限管理

外发权限设置:支持设置打开次数、使用时间、禁止打印等外发控制

离线授权管理:通过U盘客户端或离线授权确保外出办公需求

智能管理功能

集中管控平台:控制台统一管理加密策略和权限设置

详细审计日志:记录所有加密文件操作行为,提供完整审计轨迹

风险预警机制:实时检测异常操作,及时预警防范风险

合规报表生成:自动生成等保2.0等合规要求的审计报告

部署实施优势

快速部署:支持大规模终端快速部署,对业务影响最小

易于使用:员工无需改变工作习惯,自动化加密解密

稳定可靠:经过大量客户验证,系统运行稳定可靠

扩展灵活:支持分布式部署,满足大型企业需求

实施加密保护的最佳实践

制定加密策略

识别核心数据资产,制定分类分级标准

根据数据敏感程度设置不同的加密策略

分阶段部署

从最敏感的数据开始,逐步扩大加密范围

先试点后推广,选择代表性部门先行实施

制定详细实施计划,包括应急预案

员工培训支持

培训员工正确使用加密系统,避免影响工作效率

建立帮助支持机制,及时解决使用中的问题

定期收集反馈,持续优化使用体验

持续优化改进

定期评估加密策略效果,根据需要进行调整

关注技术发展,及时更新加密算法和方案

建立持续改进机制,不断提升防护效果

选择加密软件的关键因素

技术能力评估

加密算法强度和标准符合性

系统性能和资源占用情况

兼容性和扩展能力

管理需求匹配

策略配置的灵活性和便捷性

审计和报表功能的完备性

集成和对接能力

成本效益分析

总体拥有成本和投资回报率

部署和维护的复杂程度

供应商服务和支持质量