告别“线程安全玄学”:基于JMM的Java类静态分析,CodeQL3分钟扫遍GitHub千仓错误

论文信息

| 类别 | 详情 |

|---|---|

| 论文原标题 | Scalable Thread-Safety Analysis of Java Classes with CodeQL |

| 主要作者及机构 | 1. Bjørnar Haugstad Jåatten(哥本哈根IT大学) 2. Simon Boye Jørgensen(哥本哈根IT大学) 3. Rasmus Petersen(CodeQL/GitHub) 4. Raúl Pardo(哥本哈根IT大学) |

| APA引文格式 | Jåatten, B. H., Jørgensen, S. B., Petersen, R., & Pardo, R. (2025). Scalable Thread-Safety Analysis of Java Classes with CodeQL. arXiv Preprint arXiv:2509.02022. |

| 核心工具 | CodeQL(静态分析引擎,GitHub官方工具) |

| 评估数据集 | GitHub前1000个Java仓库(含3632865个Java类,1992个标注@ThreadSafe的类,覆盖Apache Flink等热门项目) |

一段话总结

该论文以Java内存模型(JMM)的“数据竞争自由”为核心原则,定义了确保Java类线程安全的三大关键属性(P1:字段私有无逃逸、P2:字段安全发布、P3:冲突访问同步保护),并将这些属性转化为可自动执行的CodeQL静态分析查询;在GitHub千仓(363万类)的评估中,该方法精准定位3893个线程安全错误(仅110个假阳性),对99.3%的仓库分析时间低于2分钟,且部分错误修复PR获开发者积极反馈,目前相关CodeQL查询正推进整合至GitHub Actions,为Java并发开发提供“即插即用”的线程安全检测能力。

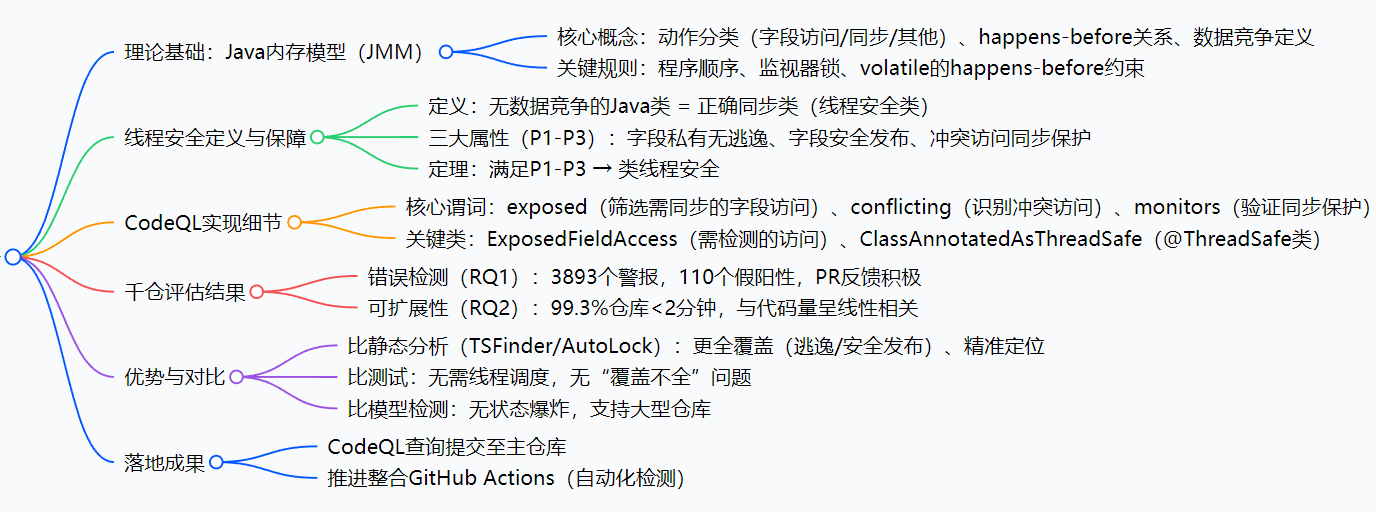

思维导图

研究背景

咱们写Java并发代码时,最头疼的莫过于“这个类到底线程安全吗?”——Stack Overflow上满是类似疑问,甚至很多资深开发者也得靠“经验猜”。为啥这么难?核心问题在于:

线程安全的“隐性门槛”:面向对象并发应用靠“线程安全类”搭积木,但“线程安全”没有统一的“肉眼可判”标准——一个类在单线程里跑没问题,多线程下可能因为一个未同步的字段访问就崩了。

现有方法全是“坑”:

- 「测试法」:比如写个多线程用例跑几百次——这就像“大海捞针靠运气”,多线程调度是随机的,永远没法覆盖所有执行顺序,只能说“大概率没问题”;

- 「模型检测」:靠抽象减少状态数,但真实项目代码量一上来(比如几万行),抽象完还是“装不下”,直接卡崩;

- 「演绎验证」:比如用Vercors工具——但得手动写一堆形式化标注,现实里没几个开发者会这么干,等于“好看不好用”。

所以这篇论文的目标很明确:搞一个“既懂理论(符合JMM)、又能自动跑(不用手动标)、还能扩(支持大项目)”的Java类线程安全分析方法。

创新点

这篇论文的“亮点”不是凭空造概念,而是把“理论落地”做得特别好,核心创新有三个:

用JMM给“线程安全”下死定义:之前很多方法靠“经验总结”(比如“加了synchronized就是安全的”),但这篇直接锚定Java官方的JMM——以“无数据竞争”为核心,推导出三大属性(P1-P3),相当于“有了官方认证的判断标准”,不是拍脑袋说的。

三大属性“可自动化验证”:很多论文也提过“线程安全要满足XX条件”,但条件太复杂没法自动查;这篇把P1-P3拆成CodeQL能理解的逻辑(比如P1查字段是否private,P2查是否final/volatile),机器能直接跑,不用人干预。

CodeQL实现“极致可扩展”:一般静态分析工具分析大仓库(比如几十万行)就卡得不行,这篇用CodeQL的引擎优势——把分析逻辑转化为“数据库查询”,对99.3%的GitHub千仓分析时间低于2分钟,代码量翻倍,时间也只翻倍(线性增长),不是指数级暴涨。

研究方法和思路

整个方法分“理论推导→工具实现→实验验证”三步,拆开来特别好懂:

第一步:先把JMM的“理论规矩”理清楚

JMM是Java并发的“宪法”,论文先把里面和“线程安全”相关的核心概念拎出来,做成“可计算”的定义:

- 动作分类:把代码里的操作分成三类——字段访问(读/写普通字段)、同步动作(加锁/解锁、volatile读写)、其他(局部变量访问、IO等,不影响线程安全);

- happens-before关系:这是判断“是否有数据竞争”的关键——比如“解锁动作”一定在“后续同一把锁的加锁动作”之前,“volatile写”一定在“后续读”之前;

- 数据竞争:两个操作(比如一个读字段、一个写同字段)如果没有happens-before关系,就是“数据竞争”,类就不安全。

第二步:推导“线程安全类”的三大属性(P1-P3)

从“无数据竞争”反向推:要让类没有数据竞争,必须满足三个条件:

| 属性 | 要求 | 目的 |

|---|---|---|

| P1(无逃逸) | 所有字段必须是private | 防止外部线程绕开类的方法,直接访问字段(比如外部线程直接改public字段,类里的同步白加了) |

| P2(安全发布) | 字段要么是默认值、要么是final、要么是volatile | 确保字段初始化后,其他线程能“看得到正确的值”(比如非final字段在构造函数里赋值,其他线程可能看到半成品) |

| P3(同步保护) | 对同一个字段的“冲突访问”(比如一个读一个写),必须被同一把锁的加锁/解锁包裹 | 保证冲突访问有happens-before关系,不会出现数据竞争 |

论文还证明了“定理1”:只要满足P1-P3,类一定是线程安全的——等于给这三个属性“盖了章”。

第三步:用CodeQL把属性“翻译成查询”

CodeQL是GitHub的静态分析工具,本质是“把代码当数据库,分析逻辑当SQL查询”。论文把P1-P3转化为三个核心查询逻辑:

| 核心谓词 | 功能 | 对应属性 |

|---|---|---|

exposed(FieldAccess a) |

筛选出“需要检查同步”的字段访问——比如@ThreadSafe类的非volatile字段、非初始化写 | P2、P3 |

conflicting(a, b) |

判断两个字段访问是不是“冲突的”——比如访问同一个字段,一个读一个写 | P3 |

monitors(a, m) |

检查字段访问a是不是被监视器m(比如一把锁)保护——比如在synchronized块里 | P3 |

比如查P3的错误:先找所有conflicting的访问对,再查这对访问是不是被同一把锁保护,如果不是,就报“P3错误”。

第四步:千仓实验验证

选了GitHub前1000个Java仓库(363万类,1992个@ThreadSafe类),重点验证两个问题(RQ1和RQ2):

- RQ1:能查出多少错误?——共3893个警报,手动查了110个是假阳性(比如字段虽然没同步,但实际不会被多线程访问),还提交了几个错误修复PR,开发者都认可了;

- RQ2:能扩到多大项目?——代码量≤20万行、方法≤2万、字段≤6000的仓库,时间都低于2分钟,而且时间和代码量呈线性增长(代码翻倍,时间也翻倍),不是越往后越慢。

主要成果和贡献

这篇论文不只是“发了篇理论”,而是真的有“能用的东西”,核心成果用表格看更清楚:

| 成果类型 | 具体内容 | 给领域带来的价值 |

|---|---|---|

| 理论成果 | 1. 基于JMM的线程安全类定义 2. 三大属性(P1-P3)及定理1 |

结束“线程安全靠猜”的现状,有了统一的、可验证的理论标准 |

| 工具成果 | CodeQL查询脚本(已提交至CodeQL主仓库) | 开发者直接拿过来就能用,不用自己写分析逻辑 |

| 实验成果 | 1. RQ1:3893个错误定位,低假阳性 2. RQ2:99.3%仓库<2分钟分析时间 |

证明方法“有用”(能查错)且“能用”(能扩) |

| 落地进展 | 推进CodeQL查询整合至GitHub Actions | 未来GitHub项目能自动触发线程安全检测,提交代码就知道有没有问题 |

简单说,这个成果的价值是“降门槛”:以前要资深开发者花几天查的线程安全问题,现在机器2分钟就能精准定位,还能集成到CI/CD里,从“事后修bug”变成“事前防bug”。

关键问题

问:论文里的“线程安全类”和我们平时说的“线程安全”一样吗?

答:一样,但更严谨——平时可能说“加了synchronized就是安全的”,但论文里是“符合JMM无数据竞争”,比如加了synchronized但字段是public(违反P1),还是不安全,这更精准。问:三大属性里,P2“安全发布”为什么重要?举个例子?

答:比如一个类有个非final字段int x,在构造函数里赋值x=1,然后把这个类的实例传给其他线程——因为JMM允许“指令重排”,其他线程可能看到x=0(默认值),这就是“发布不安全”;如果x是final,JMM保证构造函数结束后x的值一定能被其他线程看到,就安全了。问:评估里的“假阳性”是怎么来的?能避免吗?

答:假阳性主要是因为“工具看不到运行时信息”——比如一个字段虽然没同步(违反P3),但实际代码里只会被单线程访问(比如只在private方法里用,且方法没被多线程调用),工具误以为“会被多线程访问”;目前只能通过“手动过滤”或“结合运行时数据”优化,论文里假阳性已经很低(110个/3893个)。问:这个方法能替代测试吗?

答:不能完全替代,但能互补——这个方法是“静态查语法/逻辑层面的线程安全问题”(比如没同步、字段非private),测试是“动态查实际运行中的bug”(比如死锁、逻辑错误);先用这个方法把“低级错误”过滤掉,再用测试查“高级错误”,效率更高。问:普通开发者现在能用上这个工具吗?

答:能——论文的CodeQL查询已经提交到CodeQL的主仓库(https://github.com/github/codeql),开发者只要下载CodeQL CLI,把查询脚本放进去,指定自己的Java项目,就能跑分析了;等整合到GitHub Actions后,连本地跑都不用,提交代码自动查。

总结

这篇论文是“理论落地”的典范——没有搞复杂的新模型,而是基于Java官方的JMM,拆出可自动化的三大属性,用CodeQL实现,最后在千仓上验证“有用、能用、可落地”。它的核心价值不是“发明了线程安全分析”,而是“把线程安全分析从‘专家专属’变成了‘人人可用’”——以后Java开发者不用再纠结“这个类安全吗”,扔给CodeQL 2分钟就有答案,还能集成到GitHub Actions里自动防错。

当然,它也有小不足:比如假阳性还没法完全消除,对“反射访问字段”(比如用反射改private字段)的支持还不够,但整体来看,已经是目前Java线程安全静态分析领域“最能打的”方案之一了。