👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 👉2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

4.默认安全建设方案

4.4 存量风险治理

在银行推进数字化转型的过程中,信息与数据安全成为最突出的挑战之一。随着服务效率和用户体验的提升,安全风险的敞口与暴露面也同步扩大。存量安全风险的治理成效直接决定了数字银行的整体安全水平。本节将从漏洞自动化处置、常态化风险巡检机制等方面系统阐述实践与创新。

4.4.1 漏洞自动化处置

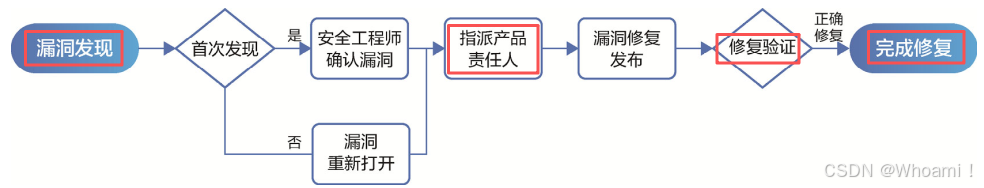

漏洞处置是安全工程师最常见的工作场景之一。一个典型漏洞的生命周期包括:漏洞发现、漏洞上报、漏洞修复、修复验证和完成修复等环节。为提高效率,网商银行构建了一套系统化的漏洞自动化处置机制,涵盖风险上报、风险卡点、低成本修复和自动化复测四个关键环节。

| 措施 | 核心功能 | 实现方式 | 价值体现 | 形象比喻 |

|---|---|---|---|---|

| 风险上报 | 统一漏洞信息上报模板 | 自定义详情模板,关键信息结构化同步 | 解耦发现与运营,节约资源 | 标准化邮政系统 |

| 风险卡点 | 发布前漏洞检测与阻断 | 发布流程中集成门禁机制,支持特批通道 | 缩短修复周期,减少暴露 | 安全准生证制度 |

| 低成本修复 | 自动化依赖组件升级 | 基于AST解析生成修复脚本,双模式发布 | 降低人工成本,加速响应 | 汽车召回模式 |

| 自动化复测 | 修复结果自动验证 | 模拟请求与响应分析,支持多类漏洞 | 提升验证效率,避免发布阻塞 | 智能质检流水线 |

4.4.1.1 风险上报

统一漏洞风险上报:建立「标准化漏洞邮政系统」。

将银行日益增多的自动化扫描平台比作遍布全国的不同快递公司,每个平台都希望将自己发现的漏洞(包裹)及时送达安全团队(收件人)。如果没有统一标准,就会出现以下问题:

重复建设:每家快递公司都要自建全套收件人地址库(应用信息)、包装规范(漏洞格式)和配送流程,造成巨大资源浪费。

效率低下:收件人(安全团队)需要处理不同规格、不同格式的包裹,人工分拣耗时耗力。

网商银行的统一漏洞上报功能,就如同建立了一套国家标准的邮政系统:

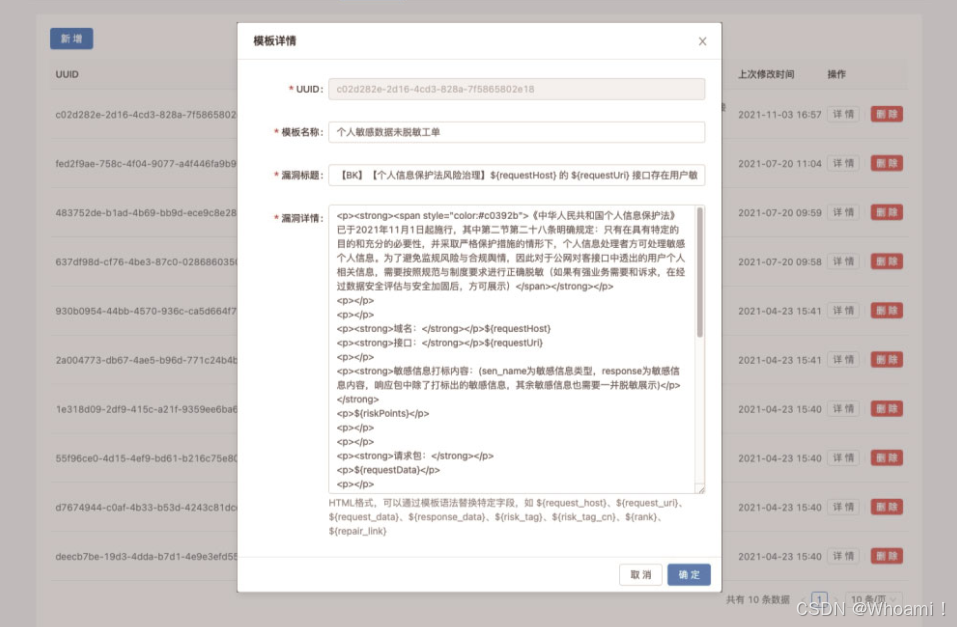

1. 标准化「邮包模板」(漏洞详情模板)

无论哪家快递公司(扫描平台)寄送包裹,只需使用标准邮包模板(下图),填写核心内容(应用名、请求包等关键信息),无需关心最终展示格式。

如同快递单号,系统自动标准化处理,为后续自动化复测提供结构化输入。

2. 中央「地址管理局」(统一资产信息关联)

邮政系统集中维护所有收件人的准确地址(应用负责人、代码仓库等信息)。快递公司无需自行维护和更新地址库,只需提供包裹内容。

扫描平台从此专注于如何更快、更准地发现漏洞(提升快递的揽收能力和范围),而无需操心投递细节。

3. 高效「分拣中心」(发现与处置解耦)

所有漏洞包裹通过中央邮政系统自动分拣,直送对应处理终端(风险运营平台)。

实现了漏洞发现(揽收)与风险处置(投递)的彻底解耦,让扫描平台更专注“找”,让运营平台更专业“管”。

4.4.1.2 风险卡点

风险卡点机制:应用上线的「安全准生证」

将应用发布上线比作 「新生儿出生」,安全风险就是产检中发现的健康隐患。银行投入资源进行上线前风险发现,如同进行严格的产前检查,希望确保每个"婴儿"都能健康出生。

然而,仅仅依靠医生建议(制度约束)和产科护士跟进(安全工程师),无法保证所有隐患都在产前得到解决。总会有父母(研发团队)因各种原因推迟治疗。

网商银行的"风险不修复则卡发布"机制,就如同建立了一套强制性的「出生许可」制度:

1. 设立「产房门禁」(发布卡点)

每个"婴儿"(应用)出生前,系统会自动查询其「健康档案」(漏洞管理平台)

如果发现还有未治疗的「先天性疾病」(未修复漏洞),产房(发布平台)将拒绝接生(禁止发布)

只有彻底治愈后,才能获得「出生证明」(发布许可)

2. 配备「急诊通道」(特批渠道)

对于确实需要紧急出生的特殊情况(紧急业务需求),设有绿色通道

经过专家会诊(特批流程)后,可允许先行出生,但必须承诺后续及时治疗(漏洞修复计划)

3. 成效显著「健康指标」

缩短治疗周期:从发现隐患到治愈的时间大幅缩短

降低先天疾病率:带病出生的婴儿数量显著减少

提升整体健康水平:数字银行系统的安全水位得到保障

这套机制的本质是将安全要求流程化、强制化,而不是依赖人的自觉性。就像现代医疗体系通过强制产检和出生证明制度,极大地提高了新生儿健康水平一样,风险卡点机制确保了每个上线的应用都是「健康」的。

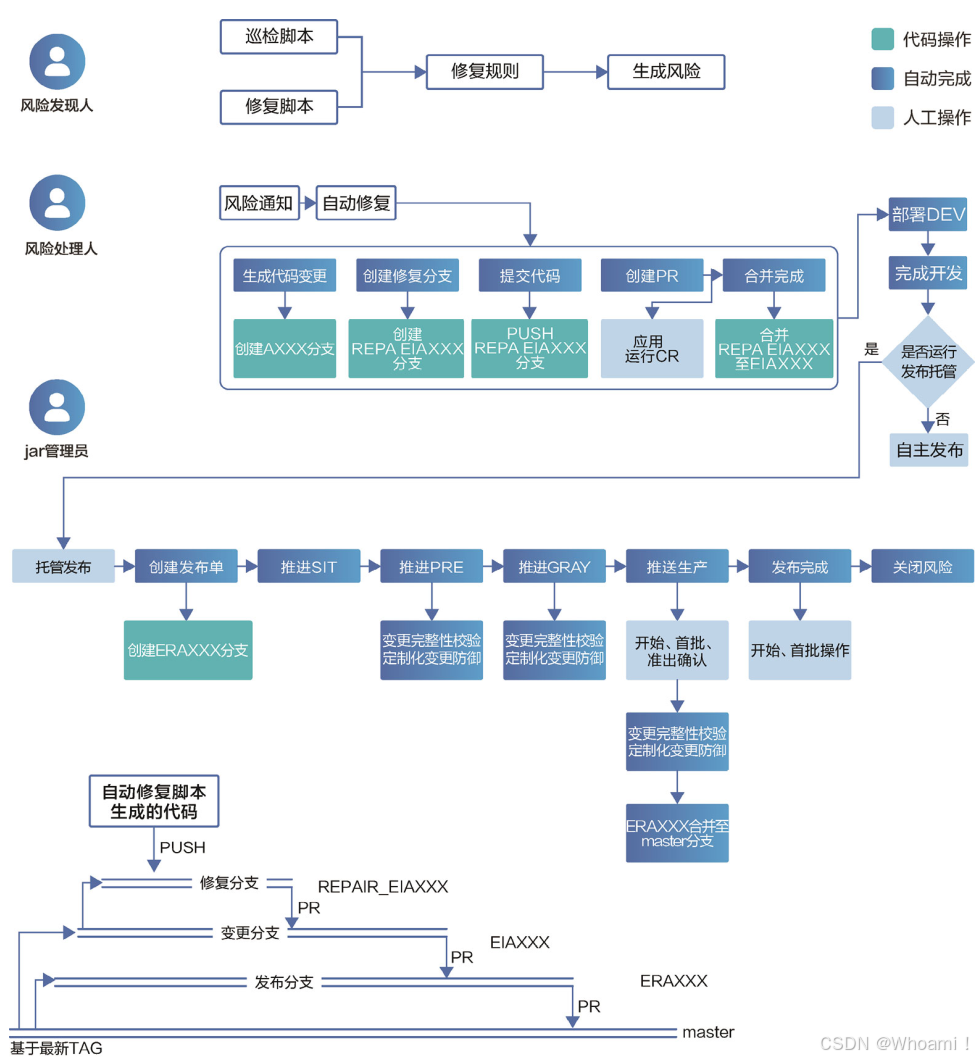

4.4.1.3 低成本修复

用“汽车召回”模式理解漏洞批量修复。

当0Day漏洞爆发,就像汽车的某个零部件(如安全气囊)被发现存在普遍缺陷。所有使用该型号零件的车辆(应用)都必须返厂维修(升级依赖包)。传统方式如同让每位车主自行联系修理厂——研发团队需逐个排查代码、修改配置、测试发布,耗时耗力,且风险窗口期长。

网商银行的“低成本POM包升级”方案,则像组建一支专业化快速响应团队:

自动化诊断工具(漏洞修复引擎):基于Code Inspect和AST解析技术,如同“故障扫描仪”,精准定位所有受影响车辆(应用)。

标准化维修脚本(修复规则):将人工修复动作抽象为机器可执行的指令,好比制定一套“标准维修流程”,由机械臂(自动化系统)统一完成零件更换。

双模式交付(全托管/半托管):

全托管:车主完全不用操心,维修团队直接完成所有操作;

半托管:车主参与决策,确认后方可执行。

风险预评估(升级分析报告):通过代码动静分析模拟“试驾测试”,提前判断升级是否存在风险——低风险车辆直接快速升级,高风险车辆则提示车主(研发)加强验证、逐步灰度。

4.4.1.4 自动化复测

传统漏洞修复验证如同工厂质检环节:

传统方式:研发人员修复(生产完毕)后,需等待安全工程师(质检员)人工逐项检测(验证漏洞),签字确认(关闭工单)后产品才能出厂(发布上线)。

痛点:当漏洞工单量大(如批量应急时),就像突增大批订单,质检员人手不足,导致产品堆积在仓库(发布阻塞),严重影响交付周期。

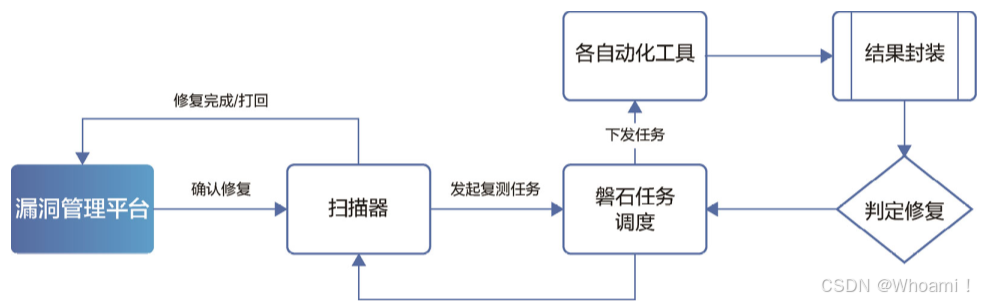

网商银行的自动化复测能力,则构建了一条智能质检流水线(下图):

自动化复测引擎(智能检测机):

对于自动化工具发现的漏洞(如常规缺陷),系统可自动重放攻击请求(模拟检测),并通过判断响应(检测结果)瞬间完成验证。

支持部分人工漏洞(如敏感信息泄露)自动化验证,如同质检机支持多种基础测试项目。

高效流转与决策:

验证通过:漏洞工单自动关闭,应用直接进入发布流程(产品自动贴标出厂)。

验证不通过:工单自动返回研发(返修),并附详细失败原因。

人性化协作设计:

复杂漏洞仍转人工审核(疑难杂症由专家会诊),但系统已过滤大部分重复性工作。

成效对比:

✅ 效率提升:质检速度从"人工小时级"提升至"机器秒级";

✅ 零发布阻塞:漏洞验证不再成为发布流程的瓶颈;

✅ 成本降低:安全工程师可聚焦于真正需要人工分析的复杂漏洞。

4.4.2 常态化风险巡检

将银行的安全体系比作一座现代化的智慧城市,那么常态化风险巡检就是其中不可或缺的全天候安防巡逻系统。正如城市需要交警、监控探头和应急响应机制来保障安全一样,数字银行需要一套高效、稳定的巡检机制来确保安全管控持续有效。

| 核心要素 | 功能要求 | 实现手段 | 保障措施 |

|---|---|---|---|

| 资产完整性 | 完整的资产数据支撑 | CMDB系统建设,资产自动发现 | 定期资产盘点,变更联动更新 |

| 时效性 | 及时的风险发现 | 实时监控,定时扫描任务 | 分布式扫描架构,任务优先级调度 |

| 稳定性 | 可靠的巡检服务 | 冗余部署,健康检查机制 | 自动故障转移,快速恢复能力 |

安全巡检指标体系(示例):

| 指标类别 | 具体指标 | 目标值 | 测量频率 | 责任部门 |

|---|---|---|---|---|

| 覆盖度指标 | 资产巡检覆盖率 | ≥99.9% | 每日 | 安全运维部 |

| 时效性指标 | 风险发现平均时间 | ≤1小时 | 实时 | 安全监控中心 |

| 处置指标 | 风险处置平均时间 | ≤4小时 | 每小时 | 安全运营部 |

| 质量指标 | 漏报率 | ≤0.1% | 每周 | 质量保障部 |

| 稳定性指标 | 巡检服务可用性 | ≥99.99% | 实时 | 基础设施部 |

4.4.2.1 完整的资产数据

完整的资产数据就像是维护一个「精准的城市地图」。

比喻:就像巡逻队需要一份完整、准确的城市地图(包含所有街道、建筑和关键设施),安全巡检必须建立在完整的资产数据基础之上。

作用:只有清楚知道所有需要管控的资产范围(应用、服务器、API等),才能识别出哪些“新建道路”(未知变更)或“违规建筑”(不合规配置)超出了安全预期。

4.4.2.2 巡检的时效性

巡检的时效性 就像在进行「24小时实时监控网络」。

比喻:巡检的时效性如同城市部署的全天候监控探头和无人机巡逻,能够实时发现异常(如交通事故或安全隐患)。

作用:风险窗口期的长短直接取决于发现问题的速度。实时或近实时的巡检能大幅缩短风险暴露时间,避免小隐患演变为大事故。

4.4.2.3 巡检能力的稳定性

巡检能力的稳定性是具备「高可靠性的安防基础设施」。

比喻:如果巡逻系统自身故障频发(如监控探头断电、警车抛锚),那么安防必然出现漏洞。同样,巡检服务本身的稳定性至关重要。

作用:必须确保巡检服务像城市供电网络一样可靠,一旦巡检异常(如漏扫、误报),需第一时间排查修复,避免“监控盲区”导致风险遗漏。

4.4.2.4 异常响应机制:「城市应急响应中心」

异常响应机制像是建立「城市应急响应中心」。

比喻:当巡检发现异常(如安全管控遗漏或配置变更),系统需像城市应急中心一样快速响应:第一时间确认风险、定位源头,并启动“止血”措施(如隔离资产、修复配置)。

具体效果:如下图所示,这套机制能够实现风险发现-确认-处置的闭环管理,确保安全水位持续可控。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥