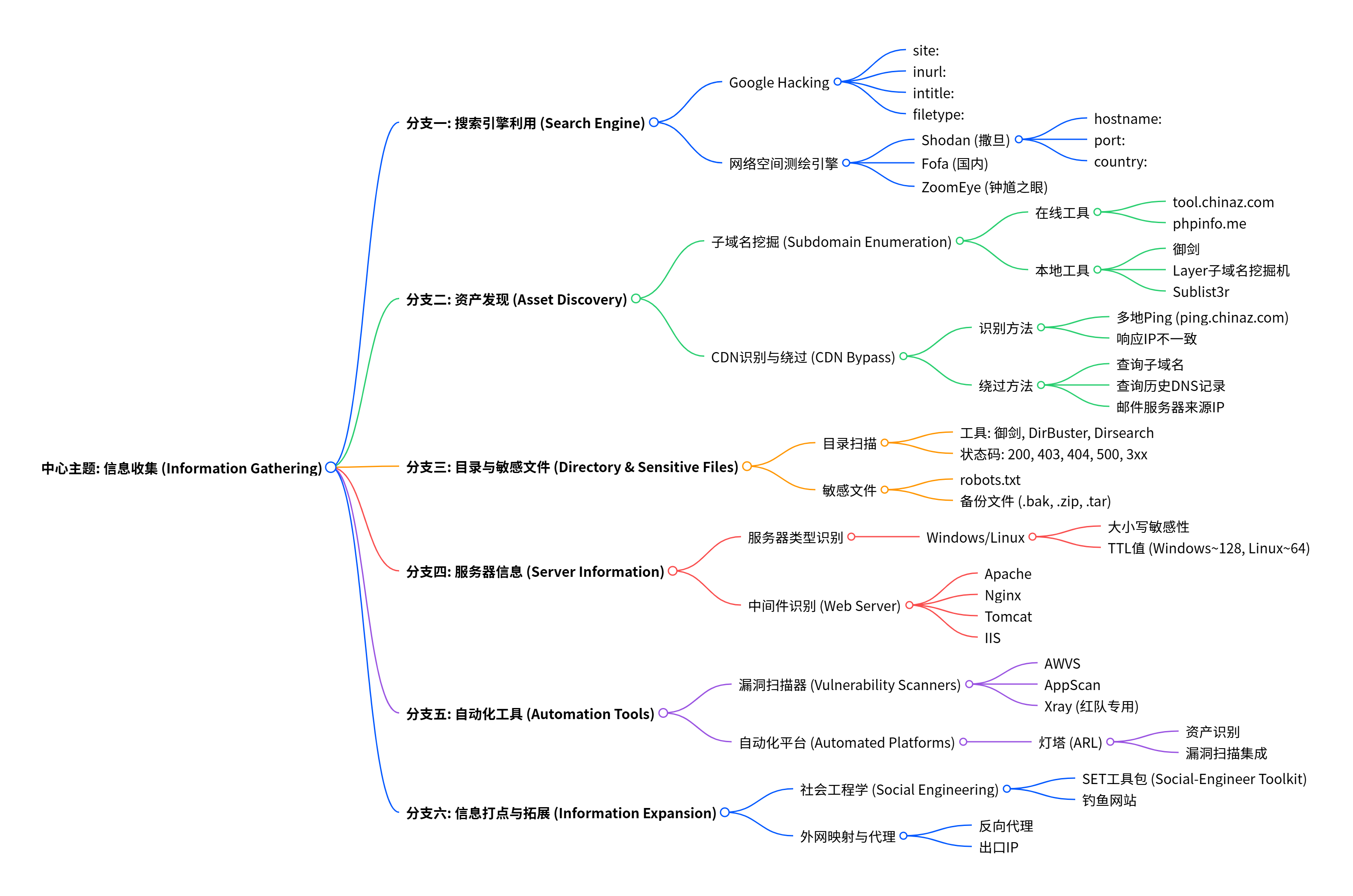

信息收集是渗透测试中最基础且关键的一步,它直接影响后续漏洞发现和利用的成功率。本文将系统介绍信息收集的常用方法、工具和技巧,帮助你在实战中高效定位目标弱点。

一、搜索引擎利用

1. Google Hacking

通过Google搜索语法快速定位敏感信息、后台地址、配置文件等。常用语法:

site:example.cominurl:adminintitle:"login"filetype:pdf

2. 专用搜索引擎

Shodan:搜索联网设备、服务、端口

语法:

hostname:、port:、country:

Fofa(国内版):类似Shodan,适合国内资产发现

ZoomEye(钟馗之眼):重点针对Web组件和漏洞识别

二、子域名挖掘

子域名往往是突破口的来源,常用工具与方法:

在线工具:

本地工具:

Layer子域名挖掘机

Sublist3r

SubFinder

小技巧:通过

ping.chinaz.com多地ping检测,判断是否存在CDN。

三、CDN识别与绕过

CDN会隐藏真实IP,识别和绕过是信息收集的重点:

识别方法:

多地ping检测响应IP是否一致

查看历史DNS记录(如SecurityTrails)

绕过方法:

查询子域名(很多子域名未做CDN)

利用邮件服务器、SSH等非Web服务获取IP

通过网站漏洞(如SSRF)获取内网信息

四、目录与敏感文件扫描

1. 目录扫描工具

御剑:Windows环境下常用目录爆破工具

DirBuster / Dirsearch:跨平台目录扫描工具

Robots.txt:查看禁止爬取的目录,常包含敏感路径

2. 常见敏感文件

robots.txtcrossdomain.xmlsitemap.xml备份文件(.bak, .zip, .tar.gz等)

五、服务器与中间件识别

1. 服务器类型判断

Windows:不区分大小写,TTL≈128

Linux:严格区分大小写,TTL≈64

2. 中间件识别

Apache / Nginx:查看HTTP响应头

Tomcat:常见于Java应用,默认页面可识别

IIS:Windows服务器常用

六、漏洞扫描工具

自动化工具可快速发现常见漏洞:

AWVS:商业级Web漏洞扫描器

AppScan:IBM出品,适合企业级应用

Xray:红队常用,支持被动扫描与漏洞验证

灯塔(ARL):自动化资产识别与漏洞扫描平台

七、综合信息收集平台

推荐使用灯塔(ARL)进行自动化信息收集,支持:

域名发现

端口扫描

服务识别

漏洞扫描集成

八、信息打点与外网映射

信息打点:收集企业员工邮箱、社交账号、公开项目等

外网出口:通过反向代理或NAT映射暴露内网服务

社会工程学:结合SET工具包进行钓鱼攻击模拟