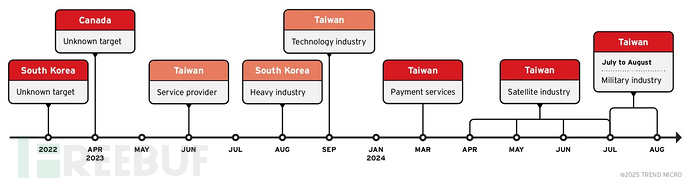

被称为"地球阿米特"(Earth Ammit)的高级威胁组织近期发起多波次协同攻击,主要针对中国台湾地区的军用无人机和卫星产业供应链。

该组织被安全研究人员归类为高级持续性威胁团体,在2023至2024年间实施了两轮明显不同的攻击行动,其战术和工具的演进对军事和航空航天领域构成重大威胁。

两阶段攻击行动

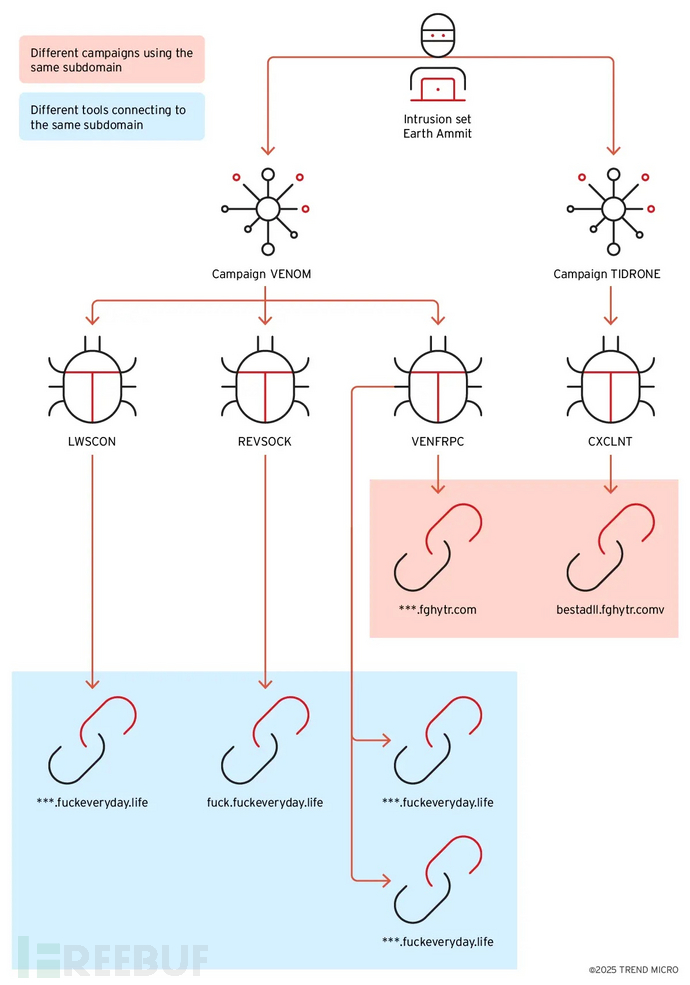

首轮代号"VENOM"的攻击行动聚焦于渗透软件服务提供商和技术公司,攻击者通过利用Web服务器漏洞上传Web Shell(网页后门)实现入侵。该行动大量使用开源工具维持对已入侵系统的持久访问,同时避免暴露攻击者身份。

在完成初步入侵后,地球阿米特转向更具针对性的第二轮"TIDRONE"行动,通过上游供应链专门针对军工企业实施攻击。受害者主要来自中国台湾地区和韩国,涉及军事、卫星、重工业、媒体、科技、软件服务和医疗保健等多个领域。

通过这些供应链攻击,地球阿米特得以定位下游客户目标,形成连锁反应,最终使其攻击范围延伸至高价值军事资产。趋势科技研究人员指出,该组织展现出对供应链漏洞的深刻理解,采用两种攻击路径:一是向合法软件注入恶意代码的传统供应链攻击;二是利用可信通信渠道分发恶意软件而不修改软件文件的通用供应链攻击。

恶意软件技术演进

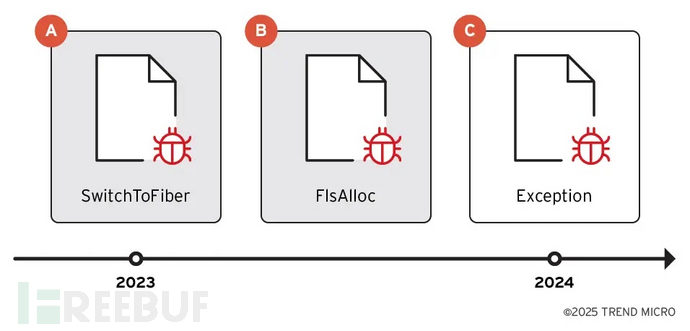

地球阿米特活动中最令人担忧的是其恶意软件能力的快速进化。2024年首次发现的CLNTEND后门程序较前代CXCLNT有显著提升。

虽然两者都完全在内存中运行以规避检测,但CLNTEND以DLL(动态链接库)而非EXE(可执行文件)形式运行,且支持7种通信协议(CXCLNT仅支持2种)。其最精妙之处在于采用基于纤程(fiber)的规避技术,利用Windows纤程API函数隐藏恶意活动。

如下列代码片段所示,该恶意软件使用ConvertThreadToFiber和CreateFiber等函数以难以检测的方式执行代码:

hModule = hinstDLL; ModuleHandleA = GetModuleHandleA(0); dword_10013300 = *(_DWORD *)((char *)ModuleHandleA + *((_DWORD *)ModuleHandleA + 15) + 40); lpFiber = ConvertThreadToFiber(0); Fiber = (char *)CreateFiber(0, (LPFIBER_START_ROUTINE)StartAddress, 0); dword_100132C4 = (int)Fiber; *(_DWORD *)&Fiber[(dword_10013300 ^ 0x10EC) + 196] = (char *)sub_10001480 + (dword_10013300 ^ 0x10EC); SwitchToFiber(Fiber);

攻击者还实施了多项反分析措施,包括通过GetModuleHandle进行入口点验证(配合XOR校验),以及设置执行顺序依赖关系来阻碍分析尝试。此外,该组织部署了改编自开源代码的SCREENCAP截屏工具,通过捕获受害者屏幕画面实施间谍活动。

防御建议

其战术与AhnLab此前报告的Dalbit威胁组织存在相似之处。企业可采取以下防护措施:

- 实施第三方风险管理计划

- 监控纤程相关API使用情况

- 强化终端检测与响应(EDR)解决方案

- 采用零信任架构(Zero Trust Architecture)验证每个连接