title: FastAPI安全异常处理:从401到422的奇妙冒险

date: 2025/06/05 21:06:31

updated: 2025/06/05 21:06:31

author: cmdragon

excerpt:

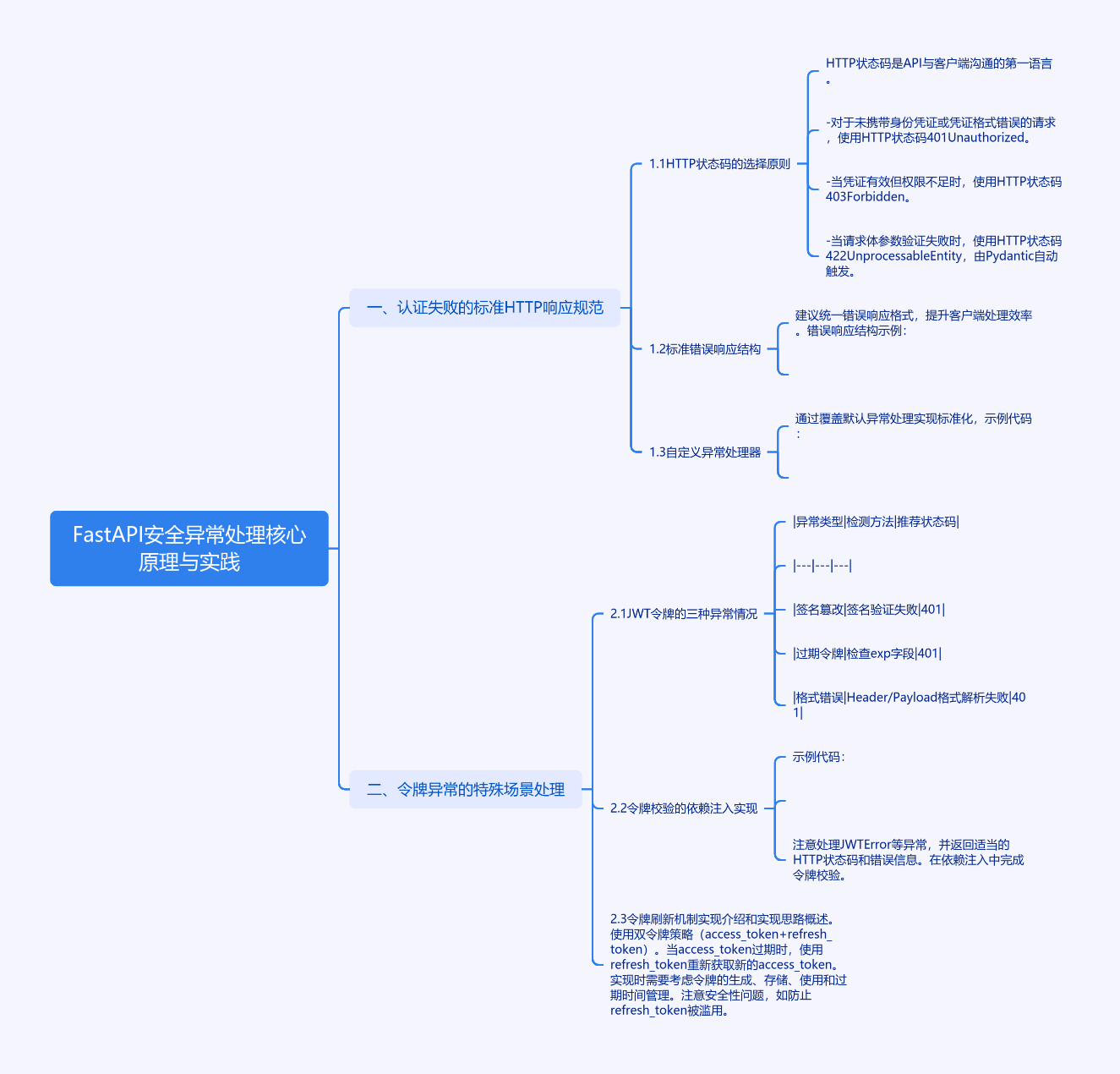

FastAPI安全异常处理核心原理与实践包括认证失败的标准HTTP响应规范、令牌异常的特殊场景处理以及完整示例代码。HTTP状态码选择原则建议使用401、403和422,错误响应结构应统一。JWT令牌异常分为签名篡改、过期和格式错误,推荐状态码为401。通过依赖注入实现令牌校验,并采用双令牌策略实现令牌刷新机制。完整示例代码展示了如何创建和验证JWT令牌,以及如何保护路由。

categories:

- 后端开发

- FastAPI

tags:

- FastAPI

- 安全异常处理

- HTTP状态码

- JWT令牌

- 认证失败

- 异常处理器

- 令牌刷新机制

扫描二维码)

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

探索数千个预构建的 AI 应用,开启你的下一个伟大创意:https://tools.cmdragon.cn/

第一章:FastAPI安全异常处理核心原理与实践

(注:根据用户要求,章节编号从"第一章"开始,不使用"深入"等词汇)

一、认证失败的标准HTTP响应规范

1.1 HTTP状态码的选择原则

HTTP状态码是API与客户端沟通的第一语言。FastAPI建议采用以下规范:

- 401 Unauthorized:当请求未携带身份凭证,或凭证格式错误时使用

- 403 Forbidden:当凭证有效但权限不足时使用

- 422 Unprocessable Entity:当请求体参数验证失败时使用(由Pydantic自动触发)

示例:访问需要管理员权限的接口时,普通用户会收到403而非401,因为此时凭证验证已通过,但权限不足

1.2 标准错误响应结构

建议统一错误响应格式以提升客户端处理效率:

{

"detail": {

"code": "AUTH-001", # 自定义错误编码

"message": "Token expired", # 人类可读信息

"type": "token_expired" # 机器识别类型

}

}

1.3 自定义异常处理器

通过覆盖默认异常处理实现标准化:

from fastapi import FastAPI, HTTPException, Request

from fastapi.responses import JSONResponse

app = FastAPI()

@app.exception_handler(HTTPException)

async def custom_http_exception_handler(request: Request, exc: HTTPException):

return JSONResponse(

status_code=exc.status_code,

content={

"detail": {

"code": exc.headers.get("X-Error-Code", "UNKNOWN"),

"message": exc.detail,

"type": exc.headers.get("X-Error-Type", "unknown")

}

},

headers=exc.headers

)

二、令牌异常的特殊场景处理

2.1 JWT令牌的三种异常情况

| 异常类型 | 检测方法 | 推荐状态码 |

|---|---|---|

| 签名篡改 | 签名验证失败 | 401 |

| 过期令牌 | 检查exp字段 | 401 |

| 格式错误 | Header/Payload格式解析失败 | 401 |

2.2 令牌校验的依赖注入实现

from jose