- 个人主页:VON

- 文章所属专栏:微服务

特别声明:本系列所涉及资料皆为黑马程序员课程中的资料

目录

2. 基于 OAuth2.0 + OpenID Connect(第三方登录场景)

一、网关和路由

1、认识网关和路由

网关(Gateway)是一种网络设备或软件,负责连接两个或多个不同类型的网络,并在它们之间传递数据。它的核心作用是 “翻译” 不同网络的协议、格式或架构,让原本无法直接通信的网络能够相互理解和交换信息。

简单来说,网关就像网络世界的 “海关”:当数据从一个网络进入另一个网络时,网关会检查数据格式、转换协议,并指引数据到达正确的目的地。

网关的核心功能

协议转换

不同网络可能使用不同的通信协议(如 TCP/IP、蓝牙、ZigBee、HTTP 等),网关会将一种协议的数据包转换为另一种协议,确保数据能被目标网络识别。

例:智能家居中,WiFi 网关将手机发送的 TCP/IP 信号转换为 ZigBee 信号,控制 ZigBee 协议的智能灯泡。

网络互联

连接不同类型的网络(如局域网与广域网、有线网与无线网、以太网与卫星网络等)。

例:家庭路由器既是局域网网关,也是连接互联网(广域网)的网关,让家里的设备通过它访问外网。

数据过滤与安全

部分网关(如防火墙网关)会对进出的数据包进行检查,阻止恶意数据,保护内部网络安全。

例:企业的安全网关会过滤员工访问的网站,拦截病毒或恶意软件。

路由选择

网关会根据网络拓扑和规则,选择最优路径传递数据,类似 “导航” 的作用。

例:互联网中的核心网关会在不同运营商的网络之间选择最快的路径传输数据。

常见网关类型及举例

家庭路由器(局域网网关)

连接:家里的手机、电脑(局域网)和运营商的互联网(广域网)。

功能:将局域网的私有 IP 地址转换为互联网的公网 IP 地址(NAT 协议转换),让设备能访问外网。

物联网网关

连接:智能家居设备(如蓝牙门锁、ZigBee 温湿度传感器)和 WiFi / 互联网。

例:小米多模网关,能接收蓝牙和 ZigBee 设备的数据,转换为 WiFi 信号发送到云端,实现手机远程控制。

工业网关

连接:工厂的工业设备(如 PLC、传感器,使用 Modbus、Profinet 等工业协议)和企业内网 / 云端。

例:工厂通过工业网关将设备的运行数据(如温度、压力)转换为 TCP/IP 协议,上传到监控系统,实现远程运维。

支付网关

连接:电商网站(HTTP 协议)和银行支付系统(私有金融协议)。

例:支付宝的支付网关,会将用户的支付请求从电商平台格式转换为银行能识别的格式,完成交易并返回结果。

VPN 网关

连接:企业员工的远程设备(如在家的电脑)和企业内网。

功能:通过加密协议(如 IPsec)建立虚拟专用通道,让远程设备安全访问内网资源(如公司服务器),相当于 “虚拟的私人网关”。

网关与路由器的区别

很多人会混淆网关和路由器,其实:

- 路由器是网关的一种,但主要用于同类型网络(如都是 TCP/IP 协议的局域网和广域网)的互联,核心功能是路由选择。

- 网关范围更广,重点是解决不同类型网络(协议、架构不同)的通信问题,协议转换是其核心能力。

简单说:所有网关都能做路由器的部分工作,但不是所有路由器都能做网关的协议转换工作。

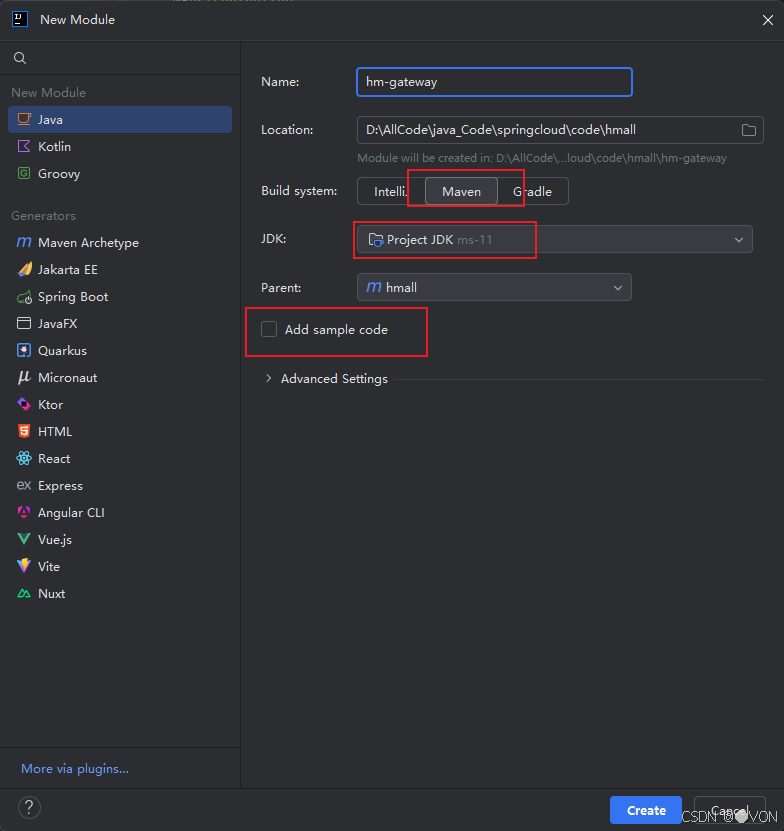

2、创建hm-getway模块

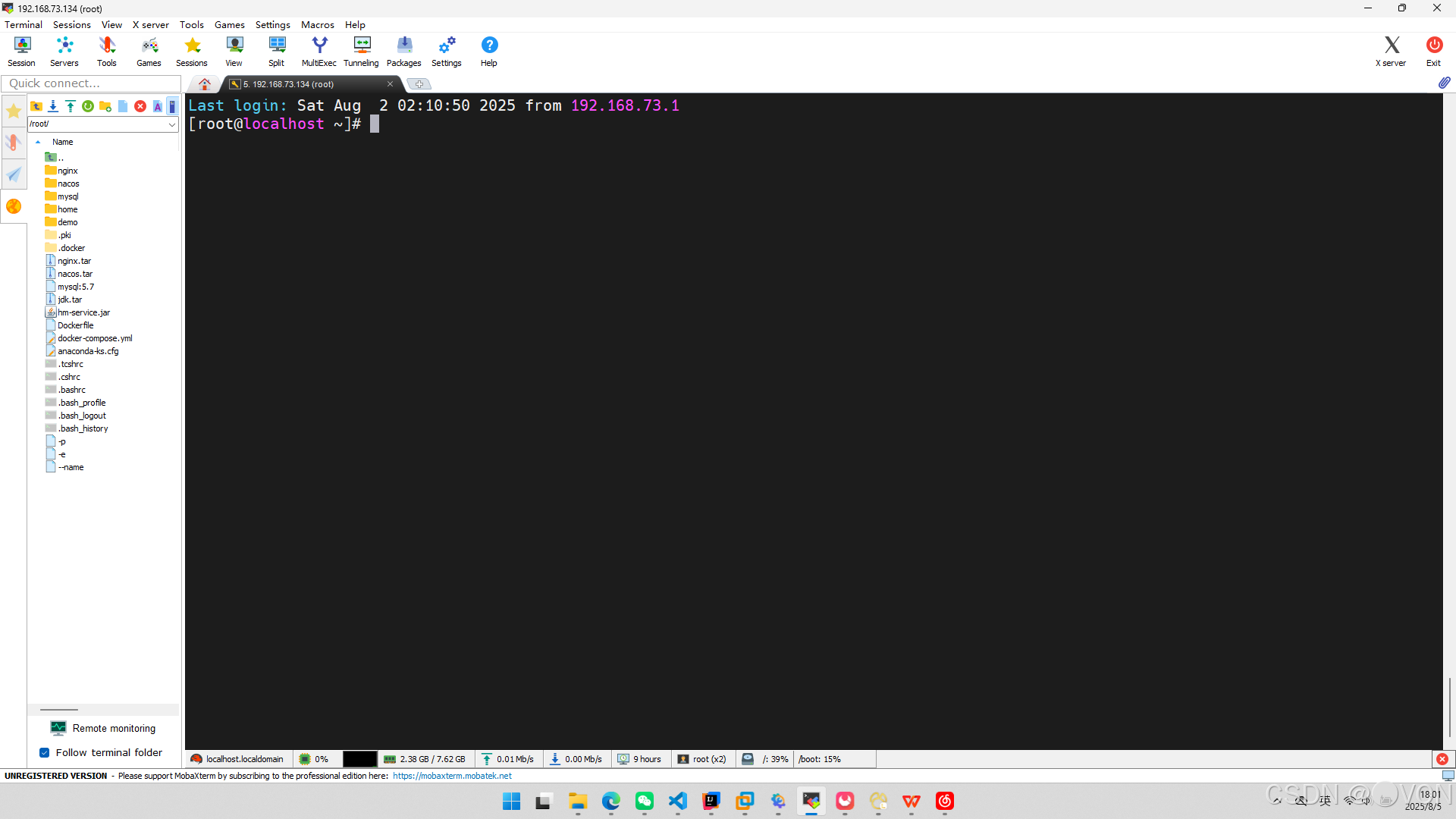

在此之前一定要启动虚拟机

(1)pom文件

这里必须要引入网关相关的依赖

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<parent>

<artifactId>hmall</artifactId>

<groupId>com.heima</groupId>

<version>1.0.0</version>

</parent>

<modelVersion>4.0.0</modelVersion>

<artifactId>hm-gateway</artifactId>

<properties>

<maven.compiler.source>11</maven.compiler.source>

<maven.compiler.target>11</maven.compiler.target>

</properties>

<dependencies>

<!--common-->

<dependency>

<groupId>com.heima</groupId>

<artifactId>hm-common</artifactId>

<version>1.0.0</version>

</dependency>

<!--网关-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<!--nacos discovery-->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>

<!--负载均衡-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-loadbalancer</artifactId>

</dependency>

</dependencies>

<build>

<finalName>${project.artifactId}</finalName>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

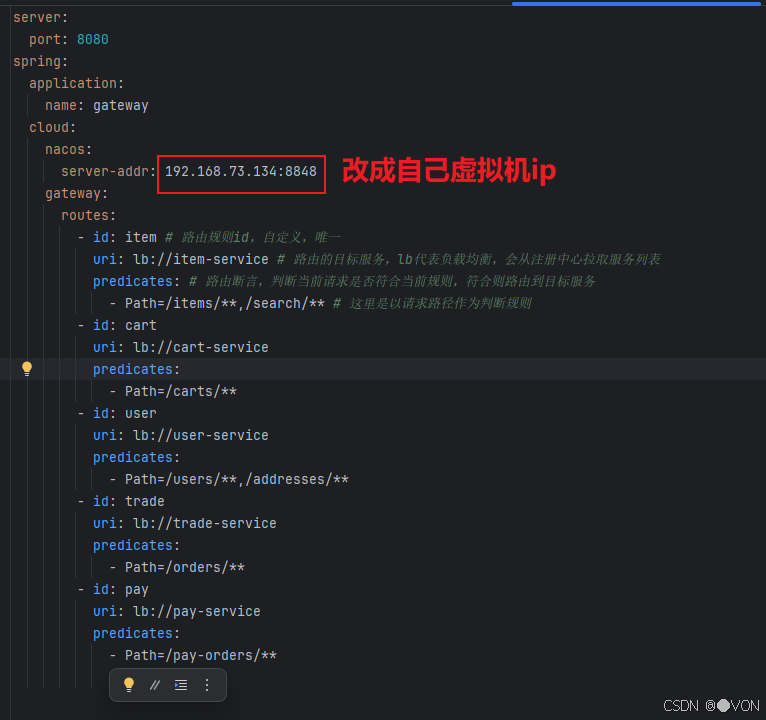

</project>(2)yaml文件

server:

port: 8080

spring:

application:

name: gateway

cloud:

nacos:

server-addr: 192.168.73.134:8848

gateway:

routes:

- id: item # 路由规则id,自定义,唯一

uri: lb://item-service # 路由的目标服务,lb代表负载均衡,会从注册中心拉取服务列表

predicates: # 路由断言,判断当前请求是否符合当前规则,符合则路由到目标服务

- Path=/items/**,/search/** # 这里是以请求路径作为判断规则

- id: cart

uri: lb://cart-service

predicates:

- Path=/carts/**

- id: user

uri: lb://user-service

predicates:

- Path=/users/**,/addresses/**

- id: trade

uri: lb://trade-service

predicates:

- Path=/orders/**

- id: pay

uri: lb://pay-service

predicates:

- Path=/pay-orders/**

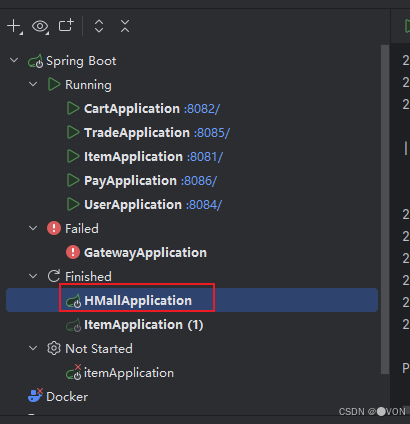

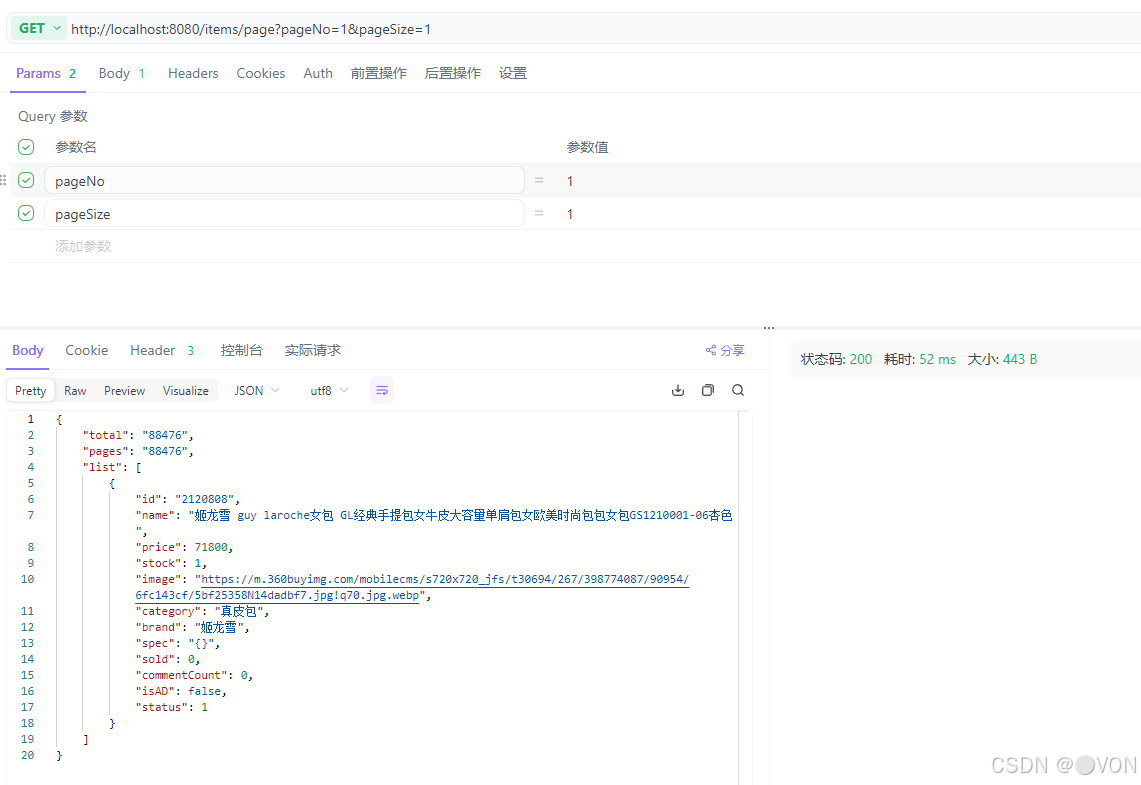

(3)测试

我这里启动失败原因是端口被占用了,记得要检查下8080端口是否正常

测试成功

二、登录校验

在微服务架构中,登录校验是保障系统安全的核心环节。与单体应用不同,微服务由多个独立服务组成,用户请求可能涉及多个服务调用,因此登录校验需要解决跨服务身份认证、分布式会话管理和服务间权限控制等问题。

微服务登录校验的核心挑战

跨服务认证:用户登录后,访问不同微服务(如订单服务、支付服务)时,如何证明自己的身份?

会话共享:单体应用常用的本地 Session(如 Tomcat 的 Session)无法在多服务间共享,如何在分布式环境下维护登录状态?

服务安全性:每个微服务需独立验证请求合法性,避免直接暴露给未认证用户。

主流登录校验方案

1. 基于 Token 的认证(最常用)

核心思想:用户登录成功后,服务器生成一个加密 Token(令牌)返回给客户端,客户端后续请求携带 Token,服务端通过验证 Token 合法性确认身份。

流程详解:

- 步骤 1:登录请求

用户通过登录服务(如 Auth Service)提交账号密码,服务端验证通过后,生成包含用户信息(如用户 ID、角色、过期时间)的 Token(常用 JWT 格式)。 - 步骤 2:Token 存储

客户端(如浏览器、APP)将 Token 存储在本地(LocalStorage、Cookie、内存中)。 - 步骤 3:后续请求

客户端访问其他微服务(如订单服务)时,在 HTTP 请求头(如Authorization: Bearer <Token>)中携带 Token。 - 步骤 4:Token 验证

每个微服务收到请求后,先验证 Token 的签名和有效性(是否过期、是否被篡改),验证通过则解析用户信息,执行后续业务。

举例:

- 登录服务生成 JWT Token:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VySWQiOjEsInJvbGUiOiJhZG1pbiIsImV4cCI6MTY5MjU0MDAwMH0.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c - 客户端访问订单服务时,请求头携带该 Token,订单服务通过密钥验证 Token 合法性,确认用户 ID 为 1 且角色为 admin,允许访问。

优点:无状态(服务端无需存储会话)、支持跨域、适合分布式环境。

缺点:Token 一旦生成无法主动废除(需结合黑名单机制处理登出)。

2. 基于 OAuth2.0 + OpenID Connect(第三方登录场景)

核心思想:允许用户通过第三方平台(如微信、GitHub)登录,由第三方授权服务器颁发 Token,微服务信任该 Token 并完成认证。

典型场景:

- 电商平台允许用户用微信登录:

- 用户点击 “微信登录”,跳转至微信授权页。

- 用户同意授权后,微信返回授权码给电商的认证服务。

- 认证服务用授权码向微信服务器换取 Access Token 和用户信息(如昵称、头像)。

- 认证服务生成自己的 Token 返回给客户端,后续流程同 Token 认证。

角色分工:

- 资源所有者:用户(如微信账号持有者)。

- 客户端:微服务系统(如电商平台)。

- 授权服务器:第三方平台(如微信服务器)。

- 资源服务器:微服务中的业务服务(如订单服务)。

3. 服务网关层统一认证(优化方案)

核心思想:在微服务网关(如 Spring Cloud Gateway、Kong)中集中处理登录校验,避免每个服务重复实现认证逻辑。

流程:

- 客户端请求先经过网关,网关检查请求是否携带 Token。

- 若未携带或 Token 无效,网关直接返回 401(未认证)。

- 若 Token 有效,网关解析用户信息并添加到请求头(如

X-User-ID: 1),转发至目标服务。 - 目标服务只需从请求头获取用户信息,无需再次验证 Token(信任网关)。

优点:减少重复代码、统一认证策略、便于限流 / 监控。

4. 分布式 Session(传统方案,较少用)

核心思想:将用户 Session 存储在分布式缓存(如 Redis)中,所有微服务通过缓存共享 Session 信息。

流程:

- 用户登录后,服务端生成 SessionID,关联用户信息存入 Redis。

- 客户端接收 SessionID 并存储在 Cookie 中,后续请求携带 SessionID。

- 服务端通过 SessionID 从 Redis 查询用户信息,验证登录状态。

缺点:依赖分布式缓存、Session 共享可能引发安全风险(如 Session 劫持),逐渐被 Token 方案替代。

权限控制(登录后的精细化校验)

登录校验不仅要确认 “你是谁”,还要控制 “你能做什么”,常用RBAC(基于角色的访问控制) 模型:

- 用户(User):登录的主体(如用户 ID=1)。

- 角色(Role):用户所属的分组(如 admin、user、guest)。

- 权限(Permission):具体操作的许可(如 “查看订单”“删除商品”)。

举例:

- 管理员(admin 角色)可访问用户管理服务,普通用户(user 角色)无权访问。

- 实现方式:在 Token 中包含角色信息,服务端校验角色是否拥有目标接口的权限(如通过注解

@PreAuthorize("hasRole('admin')"))。

安全最佳实践

- Token 加密:使用 HTTPS 传输 Token,避免明文泄露;JWT 需用强密钥(如 HMAC-SHA256)签名。

- 短期有效:Token 设置较短过期时间(如 1 小时),结合刷新 Token(Refresh Token)机制延长登录状态。

- 登出处理:将失效 Token 存入黑名单(如 Redis),验证时检查是否在黑名单中。

- 网关防护:通过网关限制 Token 请求频率,防止暴力破解。

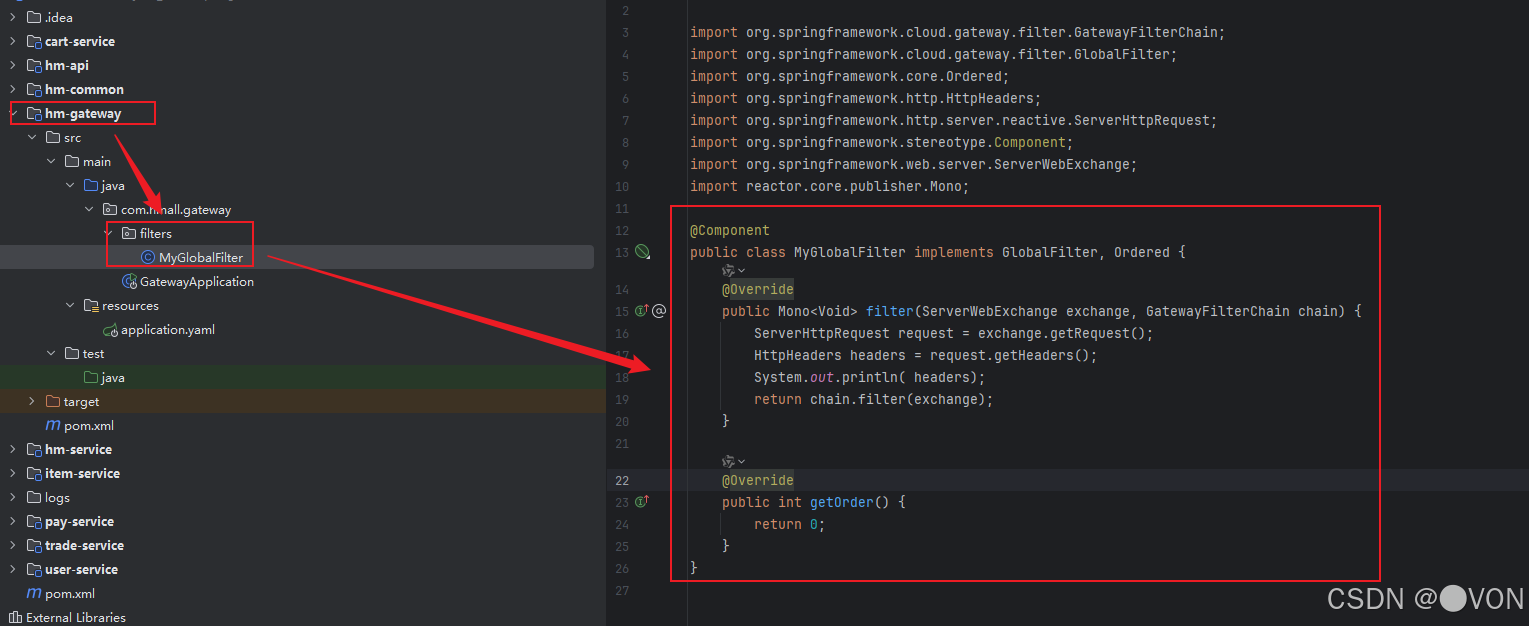

直接定义一个过滤器用于登录校验

package com.hmall.gateway.filters;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.HttpHeaders;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.stereotype.Component;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

@Component

public class MyGlobalFilter implements GlobalFilter, Ordered {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

ServerHttpRequest request = exchange.getRequest();

HttpHeaders headers = request.getHeaders();

System.out.println( headers);

return chain.filter(exchange);

}

@Override

public int getOrder() {

return 0;

}

}

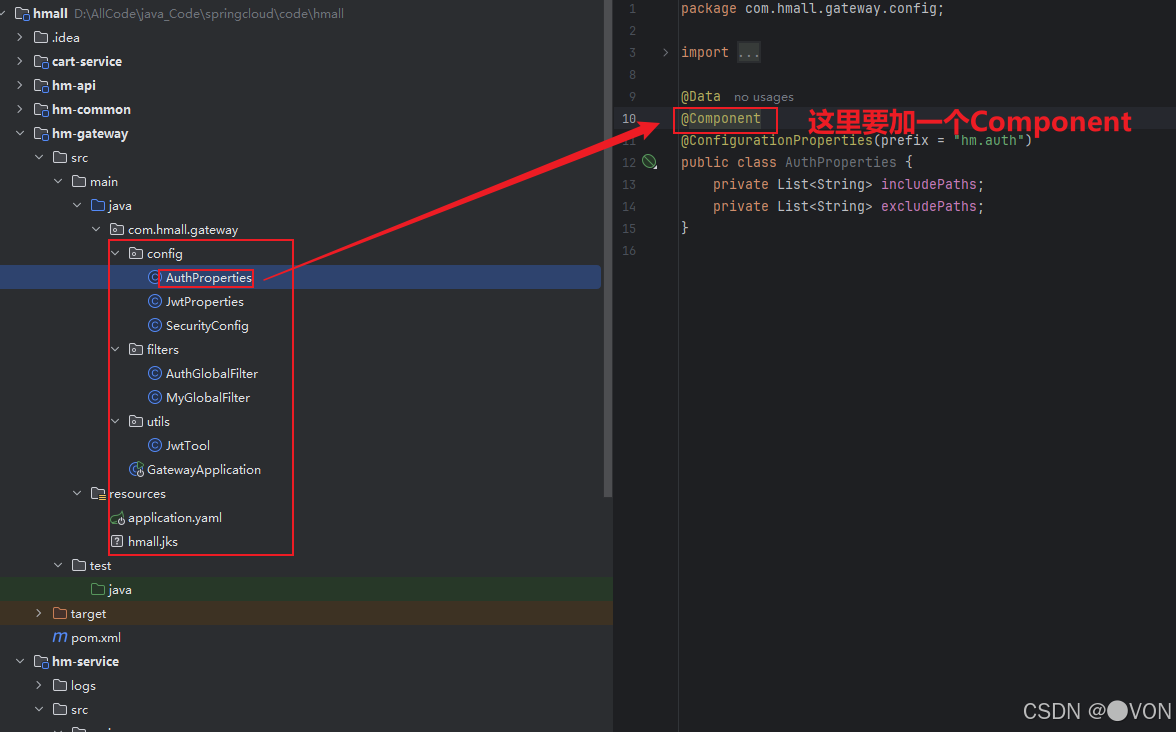

改造hm-service模块

先将文件拷贝过来

yaml文件

server:

port: 8080

spring:

application:

name: gateway

cloud:

nacos:

server-addr: 192.168.73.134:8848

gateway:

routes:

- id: item # 路由规则id,自定义,唯一

uri: lb://item-service # 路由的目标服务,lb代表负载均衡,会从注册中心拉取服务列表

predicates: # 路由断言,判断当前请求是否符合当前规则,符合则路由到目标服务

- Path=/items/**,/search/** # 这里是以请求路径作为判断规则

- id: cart

uri: lb://cart-service

predicates:

- Path=/carts/**

- id: user

uri: lb://user-service

predicates:

- Path=/users/**,/addresses/**

- id: trade

uri: lb://trade-service

predicates:

- Path=/orders/**

- id: pay

uri: lb://pay-service

predicates:

- Path=/pay-orders/**

hm:

jwt:

location: classpath:hmall.jks

alias: hmall

password: hmall123

tokenTTL: 30m

auth:

excludePaths:

- /search/**

- /users/login

- /items/**

- /hi拦截器文件

package com.hmall.gateway.filters;

import com.hmall.common.exception.UnauthorizedException;

import com.hmall.common.utils.CollUtils;

import com.hmall.gateway.config.AuthProperties;

import com.hmall.gateway.utils.JwtTool;

import lombok.RequiredArgsConstructor;

import org.springframework.boot.context.properties.EnableConfigurationProperties;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.util.AntPathMatcher;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.util.List;

@Component

@RequiredArgsConstructor

@EnableConfigurationProperties(AuthProperties.class)

public class AuthGlobalFilter implements GlobalFilter, Ordered {

private final JwtTool jwtTool;

private final AuthProperties authProperties;

private final AntPathMatcher antPathMatcher = new AntPathMatcher();

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 1.获取Request

ServerHttpRequest request = exchange.getRequest();

// 2.判断是否不需要拦截

if(isExclude(request.getPath().toString())){

// 无需拦截,直接放行

return chain.filter(exchange);

}

// 3.获取请求头中的token

String token = null;

List<String> headers = request.getHeaders().get("authorization");

if (!CollUtils.isEmpty(headers)) {

token = headers.get(0);

}

// 4.校验并解析token

Long userId = null;

try {

userId = jwtTool.parseToken(token);

} catch (UnauthorizedException e) {

// 如果无效,拦截

ServerHttpResponse response = exchange.getResponse();

response.setRawStatusCode(401);

return response.setComplete();

}

// TODO 5.如果有效,传递用户信息

System.out.println("userId = " + userId);

// 6.放行

return chain.filter(exchange);

}

private boolean isExclude(String antPath) {

for (String pathPattern : authProperties.getExcludePaths()) {

if(antPathMatcher.match(pathPattern, antPath)){

return true;

}

}

return false;

}

@Override

public int getOrder() {

return 0;

}

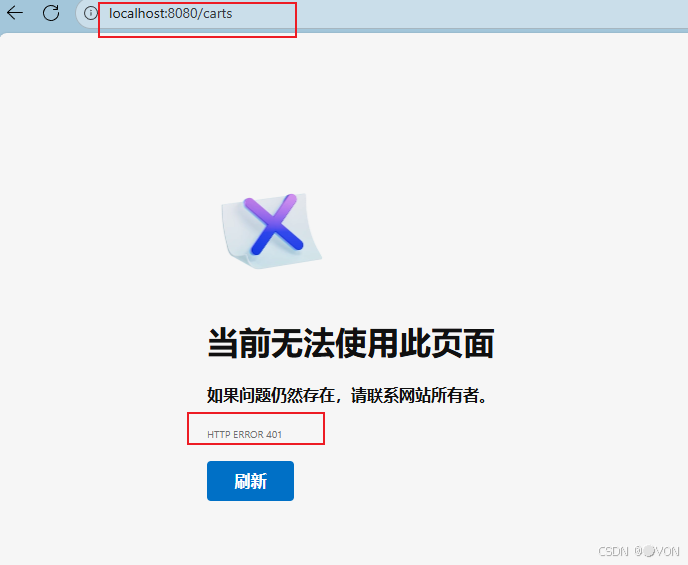

}这里可以看到carts已经被拦截了

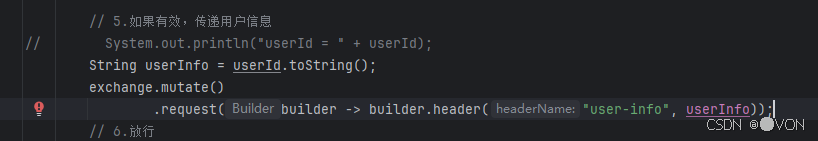

网关传递到微服务

先修改一下之前定义的输出用户信息

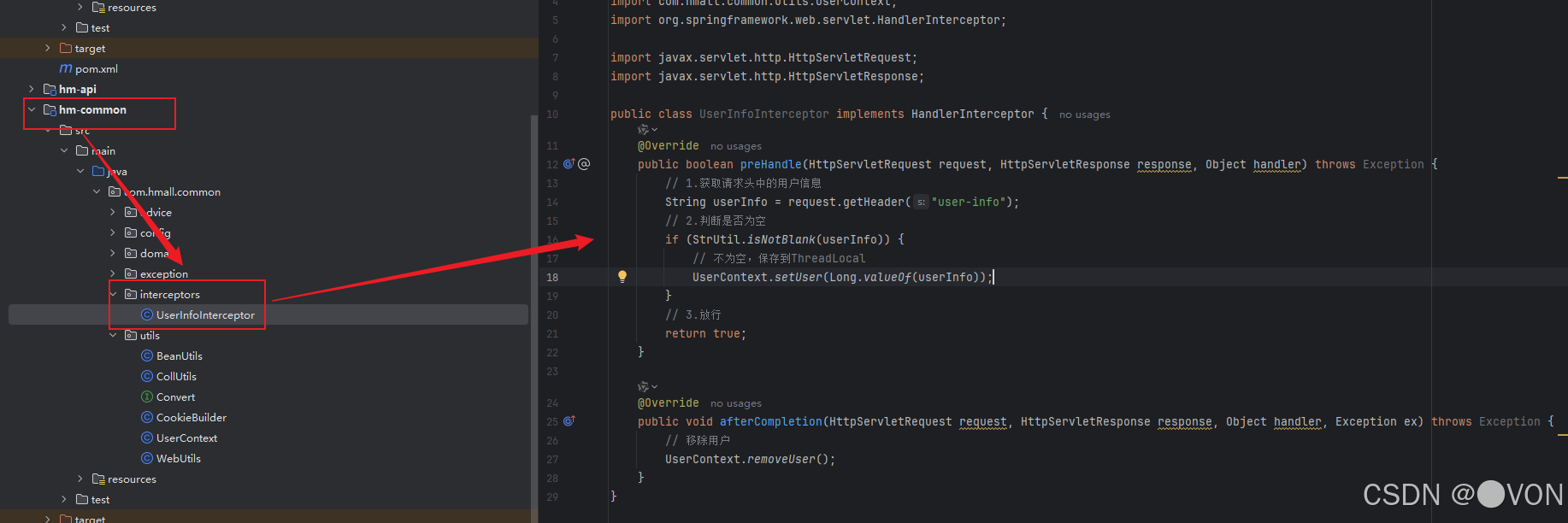

定义拦截器

package com.hmall.common.interceptors;

import cn.hutool.core.util.StrUtil;

import com.hmall.common.utils.UserContext;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class UserInfoInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 1.获取请求头中的用户信息

String userInfo = request.getHeader("user-info");

// 2.判断是否为空

if (StrUtil.isNotBlank(userInfo)) {

// 不为空,保存到ThreadLocal

UserContext.setUser(Long.valueOf(userInfo));

}

// 3.放行

return true;

}

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {

// 移除用户

UserContext.removeUser();

}

}

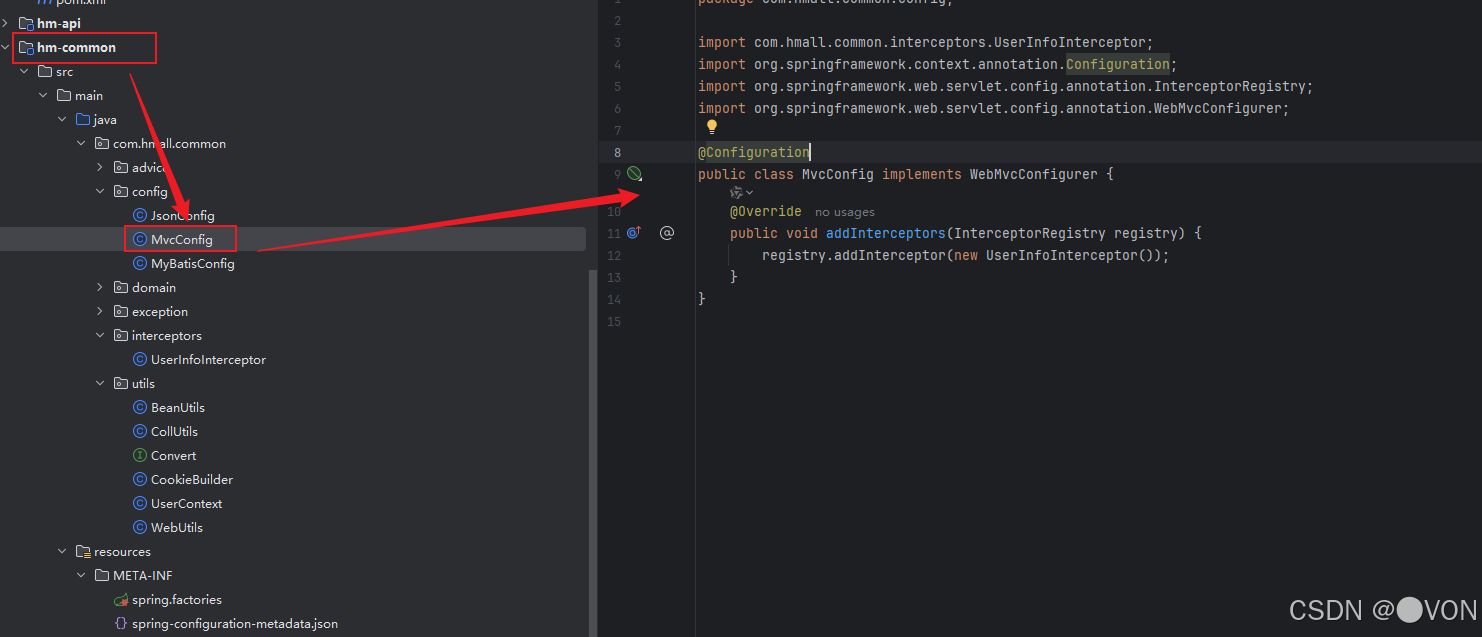

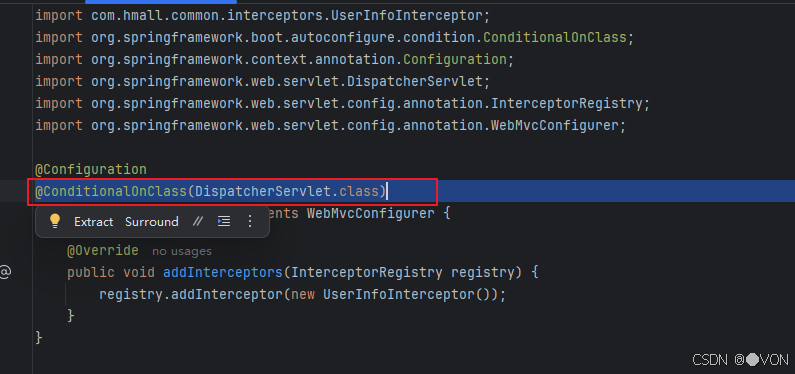

配置一下实现类

package com.hmall.common.config;

import com.hmall.common.interceptors.UserInfoInterceptor;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class MvcConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(new UserInfoInterceptor());

}

}

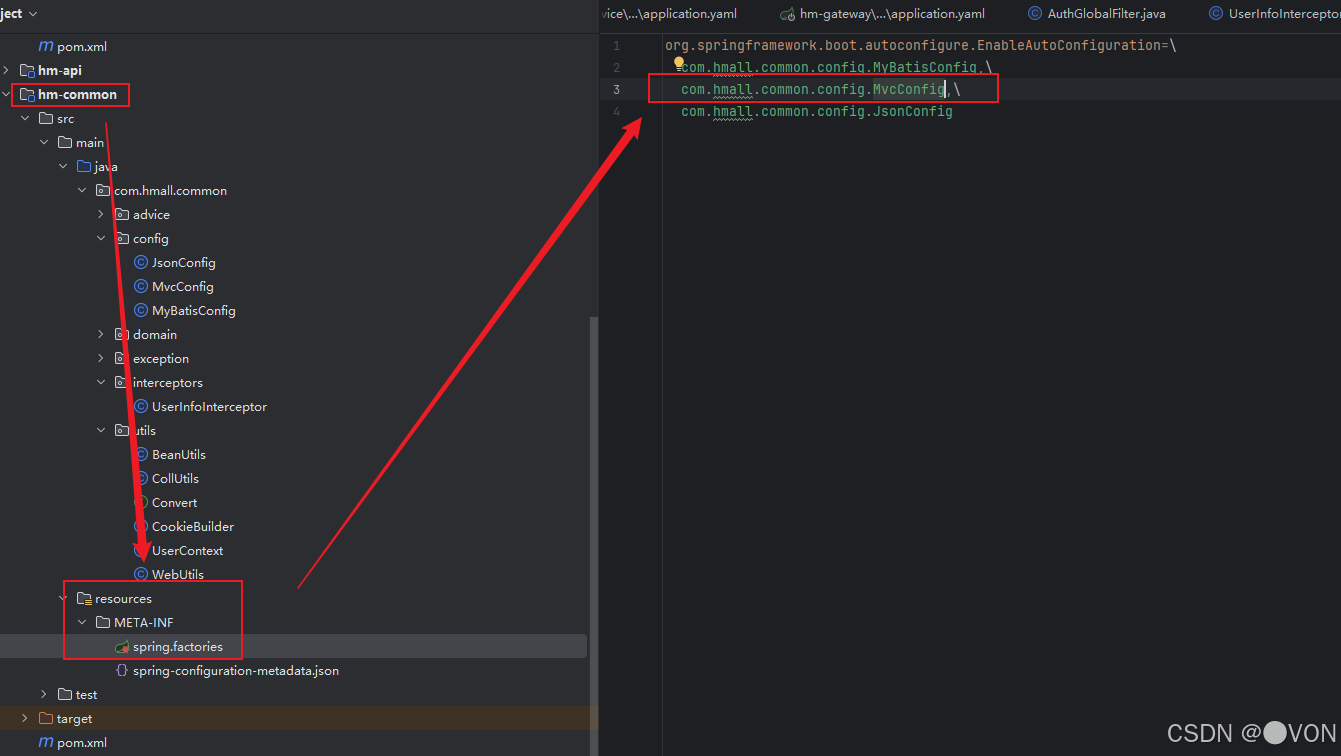

让实现类生效

将刚才写的类放进去就能被扫描到了

测试

这里报错了

错误信息显示找不到 org.springframework.web.servlet.config.annotation.WebMvcConfigurer 类,这通常是因为:

缺少 spring-webmvc 依赖

依赖版本不兼容

网关应用不应该包含Web MVC相关配置

只需要在这加一行代码即可

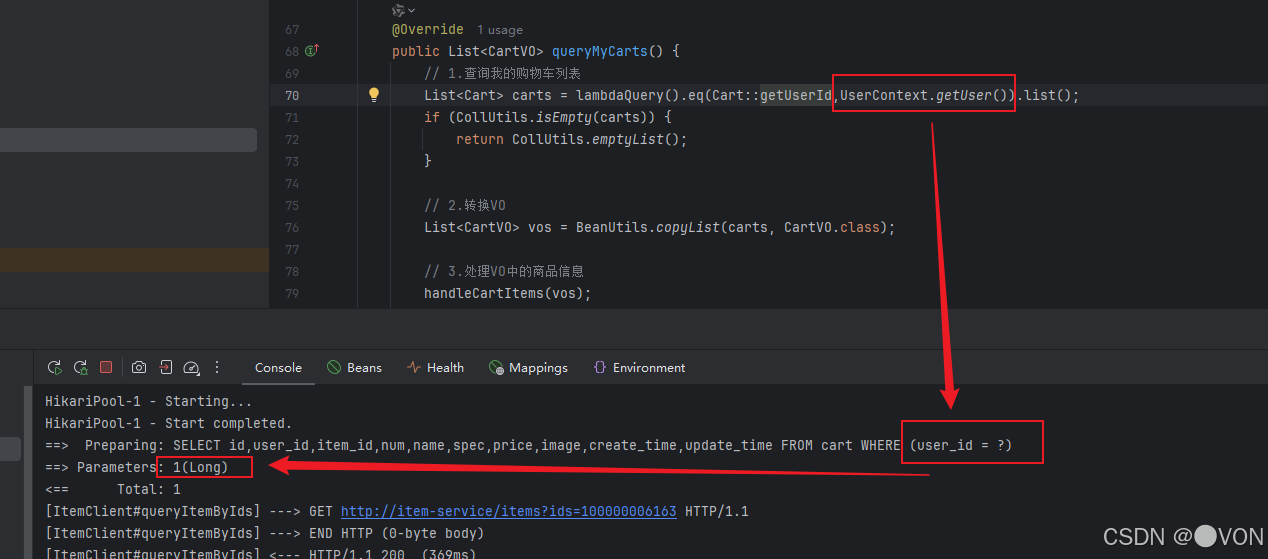

这里登录的用户是jack可以看到id被查询到了

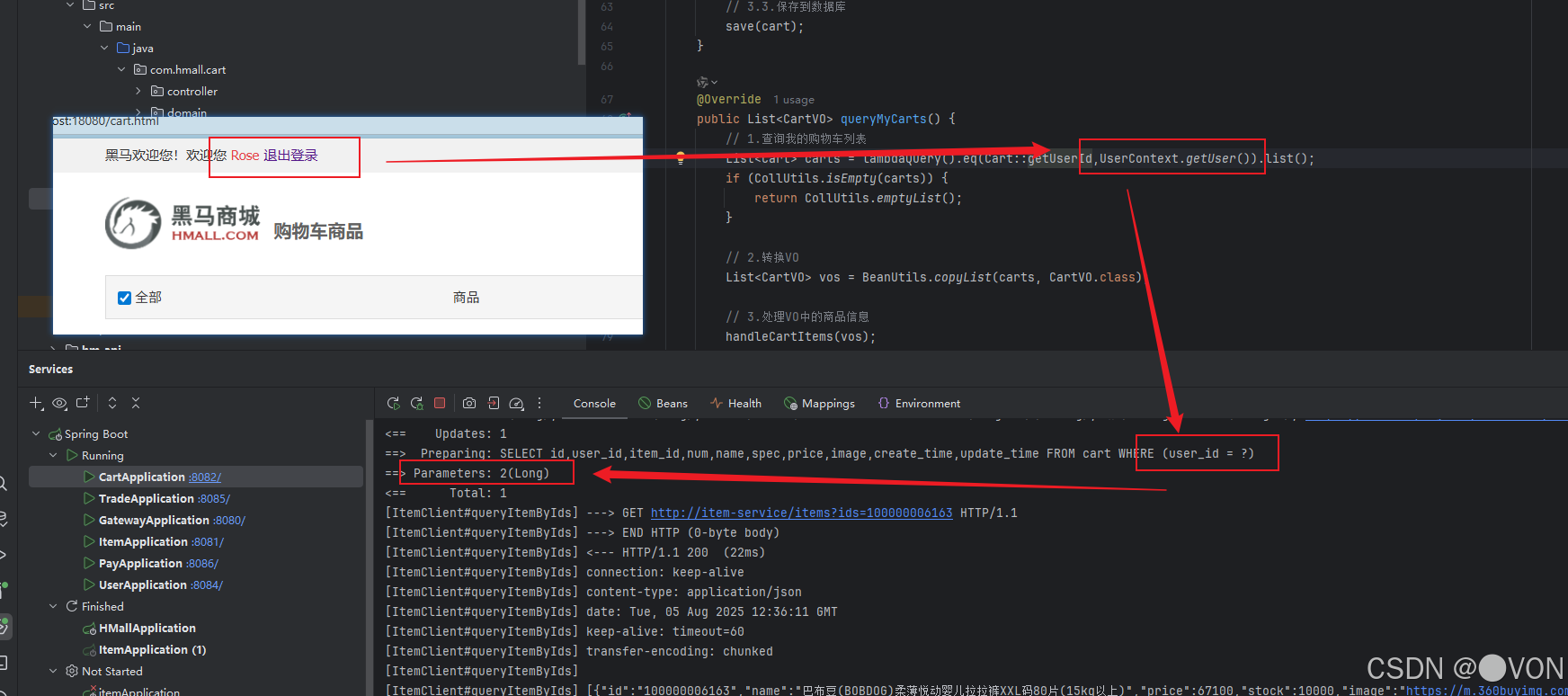

更换一个用户同样被查询到了

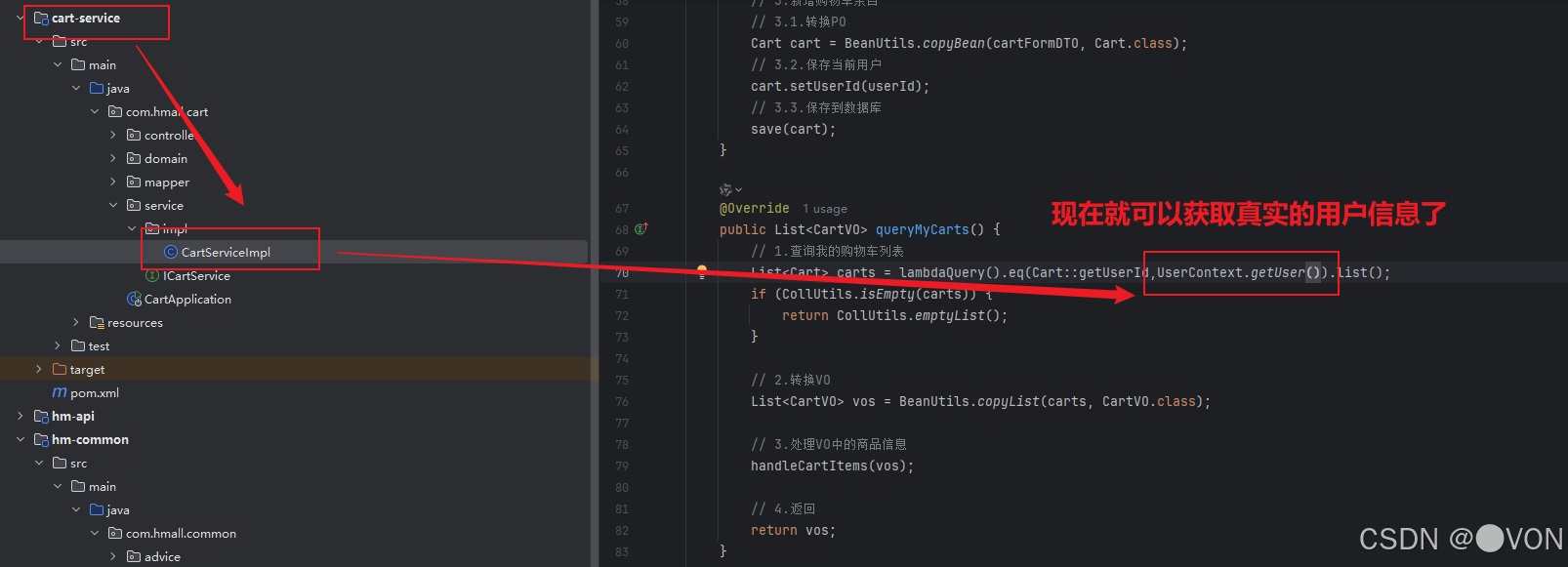

三、OpenFeign传递用户

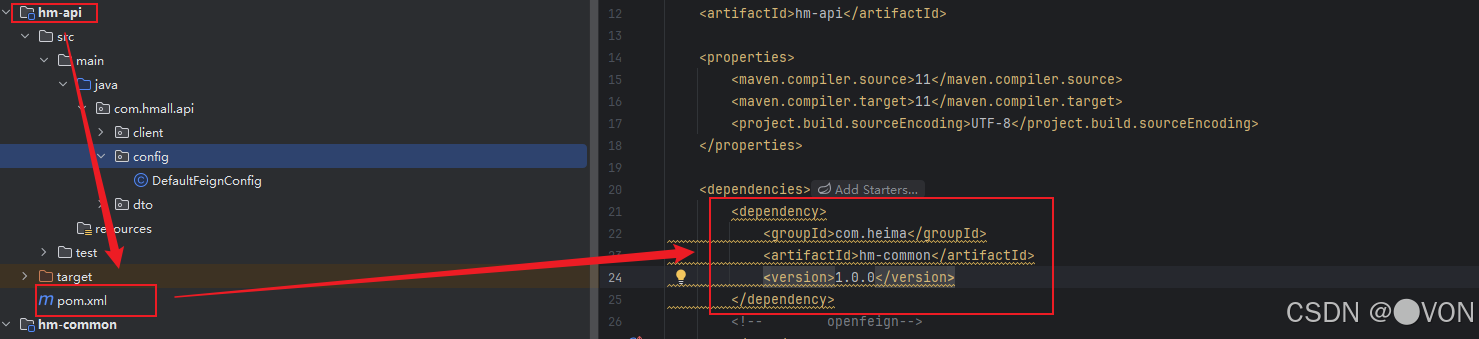

先将commont中的依赖导入

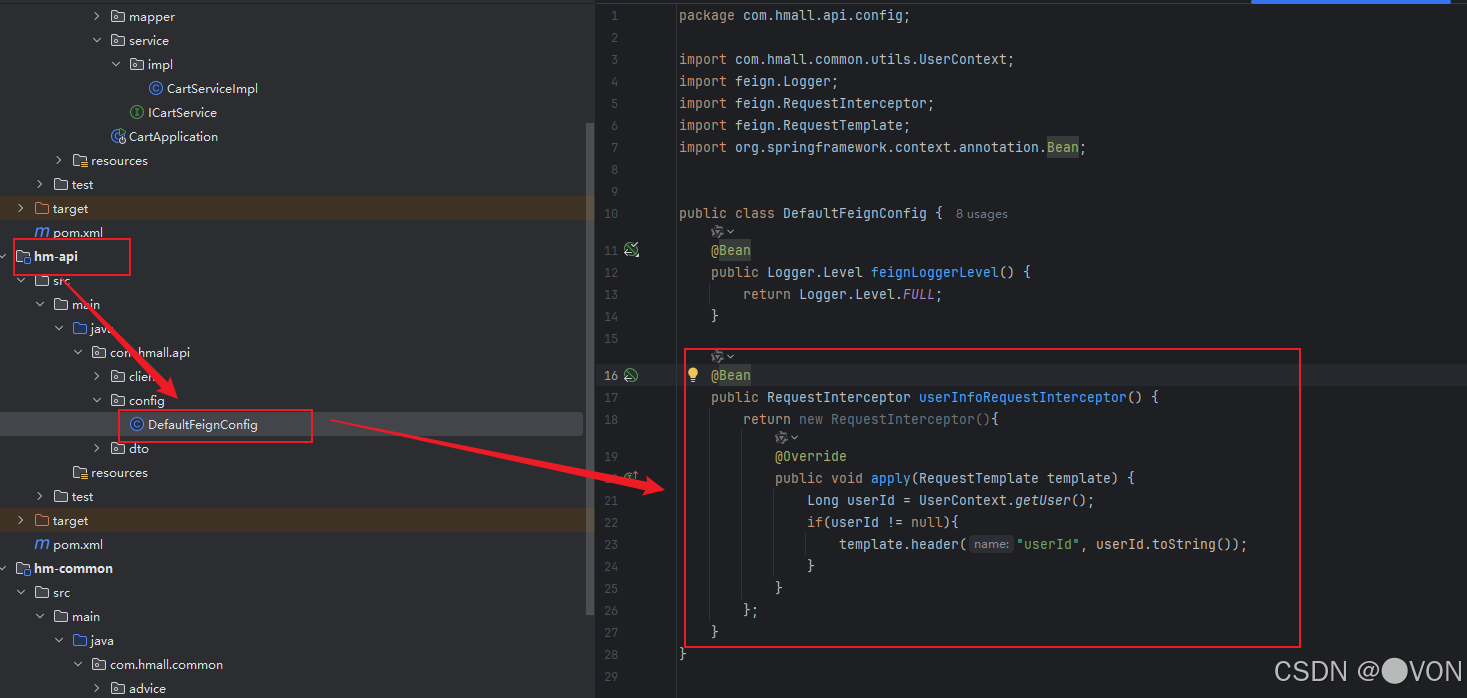

定义拦截器来获取用户id

目前又遇到了一个问题,明天在解决