>> 附AI加固方案+攻防案例代码

🌐 引言:当漏洞修复速度决定企业生死

2025年,全球62%的服务器入侵因未修复漏洞导致,黑客从漏洞曝光到攻击的平均时间缩短至5小时——某电商平台因未修补的API漏洞被劫持支付链路,单日损失超500万;某AI服务器因NVIDIA Triton漏洞链(CVE-2025-23319)遭模型窃取,估值蒸发40%。漏洞防御已从“被动修补”升级为“主动免疫”的攻防博弈。

一、漏洞检测:2025年三大核心手段

✅ 1. 自动化扫描:精准定位风险点

推荐工具:

场景 工具 检出率 全栈漏洞 Nessus/OpenVAS >95%已知漏洞 Web应用 BurpSuite Pro OWASP Top10全覆盖 云原生集群 AWS Inspector 容器镜像CVE实时告警 关键命令:

bash

# Nuclei专项扫描路径遍历漏洞 nuclei -u https://yourserver.com -t path-traversal.yaml

案例:某金融平台通过自动化扫描拦截SharePoint零日漏洞(CVE-2025-53770),避免85台服务器沦陷。

✅ 2. 人工审计:深挖逻辑漏洞

四大高危盲区:

配置错误:Redis公网暴露、SSH端口未修改(默认22)

供应链风险:Log4j2新变种(CVE-2025-53770)嵌套攻击

权限漏洞:敏感目录777权限、数据库ACL未启用

废弃资产:子域名未清理遭红队接管

✅ 3. AI预测防御:下一代威胁狩猎

网鼎科技方案:基于历史日志训练LSTM模型,预测高危漏洞类型(准确率>92%)

核心价值:在漏洞被武器化前(平均72小时)完成热补丁部署

二、应急响应:被入侵后的四步止血法

🚨 1. 隔离与取证

立即动作:

断开网络并创建磁盘镜像(

dd if=/dev/sda of=/backup/server.img)备份日志:

/var/log/auth.log、Web访问日志

取证重点:排查异常进程、计划任务、隐藏后门(如

spinstall0.aspx)

🚨 2. 漏洞根因分析

| 攻击类型 | 关键证据 | 修复优先级 |

|---|---|---|

| 暴力破解 | /var/log/auth.log高频失败记录 | 紧急 |

| 路径遍历 | BurpSuite抓包含../../etc/passwd请求 |

紧急 |

| 反序列化 | Web日志中异常__VIEWSTATE载荷 |

紧急 |

🚨 3. 修复与加固

代码级修复(以路径遍历为例):

java

// Java安全路径解析示例 Path baseDir = Paths.get("/var/www/uploads").toRealPath(); Path userPath = baseDir.resolve(request.getParameter("file")).normalize(); if (!userPath.startsWith(baseDir)) { throw new SecurityException("非法路径跳转!"); }配置加固:

禁用SSH root登录:

PermitRootLogin no关闭非必要端口:

iptables -A INPUT -p tcp --dport 3306 -j DROP

🚨 4. 复测与监控

自动化验证:修复后48小时内执行定向扫描

行为监控:部署Wazuh检测异常进程链(如

curl | sh模式)

三、长效防御:2025年三位一体架构

🛡️ 1. 基础设施隐身术

动态防御:

修改SSH默认端口:

Port 23456(降低90%自动化攻击)随机化API路径:

/api/v3/→/api/7e2d/(防漏洞探测)

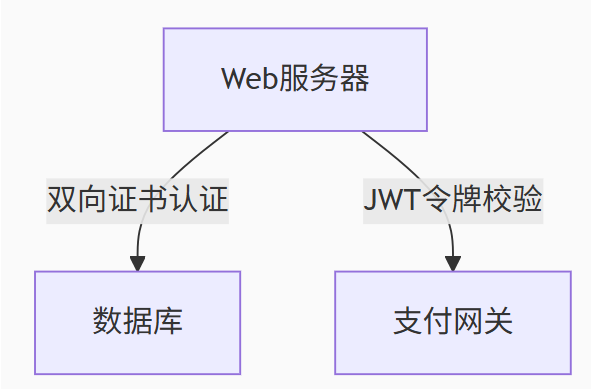

零信任网络:

🛡️ 2. AI驱动的免疫引擎

实时行为分析:

时序特征:请求间隔标准差>0.8自动拦截

空间特征:标记僵尸IP集群(如50%流量来自同一AS号)

自进化规则:基于攻击数据每小时更新WAF策略

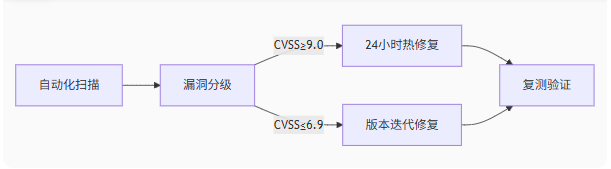

🛡️ 3. 漏洞管理自动化

闭环流程:

云原生方案:Kubernetes集群集成Kyverno,拒绝含漏洞镜像部署

四、成本优化:中小企业的实战方案

💰 1. 高性价比工具链

| 功能 | 开源方案 | 企业级替代 |

|---|---|---|

| 漏洞扫描 | OpenVAS + Nuclei | Tenable.io |

| 入侵检测 | Wazuh + Suricata | Splunk Phantom |

| 配置加固 | Ansible Playbook | Chef Automate |

💰 2. 云服务降本技巧

共享威胁情报:加入地区性安全联盟(扫描费↓70%)

弹性防护:攻击期间启用AWS Shield Advanced(按需付费)

💰 3. 政策红利利用

政府采购价:渗透测试单次¥4.56万(参考中国移动2025年采购价)

安全保险:通过等保三级认证可获30%费率折扣

💎 结语:构建漏洞修复的“黄金时间窗”

2025年攻防公式:

漏洞修复速度 > 黑客武器化效率行动清单:

紧急项(24h):关闭公网数据库端口,启用AI行为分析

中期项(7天):部署零信任网络,加入威胁情报联盟

长期项:年营收1.5%投入安全中台,实现漏洞自愈

终极箴言:当漏洞扫描报告标记“高危”时,修复倒计时已经开始——你的响应速度,就是企业的生命线!