2022长安杯案情背景:某地警方接到受害人报案称其在某虚拟币交易网站遭遇诈骗,该网站号称使用”USTD币“购买所谓的"HT币”,受害人充值后不但 “HT币”无法提现、交易,而且手机还被恶意软件锁定勒索。警方根据受害人提供的虚拟币交易网站调取了对应的服务器镜像并对案件展开侦查 检材密码:2022.4th.changancup!

检材1:根据报案人提供的网站域名和IP,警方调取了对应的服务器镜像“检材1”,分析掌握的检材回答下列问题

1、检材1的SHA256值为: 9E48BB2CAE5C1D93BAF572E3646D2ECD26080B70413DC7DC4131F88289F49Edisijie

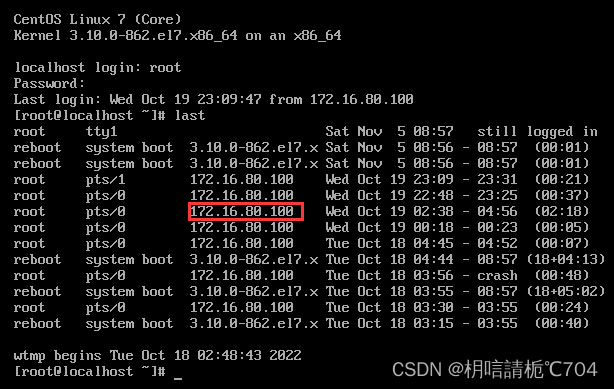

2、 分析检材1,搭建该服务器的技术员IP地址是多少?用该地址解压检材2【172.16.80.100】

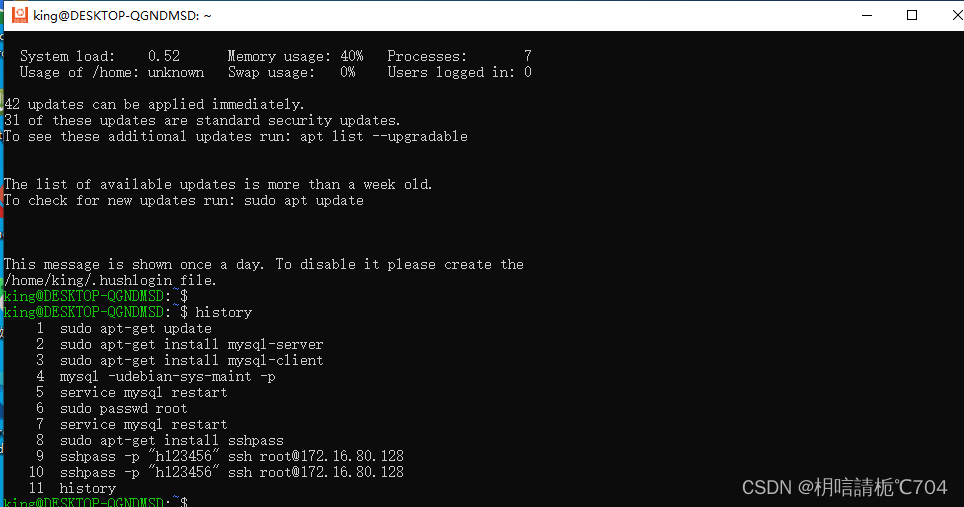

仿真出来last命令

3、 检材1中,操作系统发行版本号为

4、 检材1系统中,网卡绑定的静态IP地址为

ifconfig命令查看即可

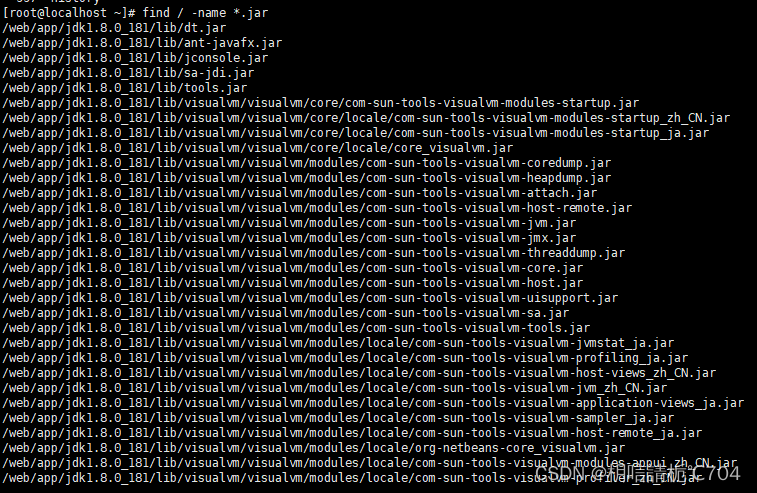

5、检材1中,网站jar包所存放的目录是 (答案为绝对路径,如“/home/honglian/”)

和第三届长安杯一样,在NAT模式下给检材一分配一个子网(记得看一下自己本机的虚拟网卡是否在网段)然后用xshell连接

方法一:history命令查看历史命令可以看到在、/web/app/下好多jar包

方法二:find / -name *.jar 直接查找jar包

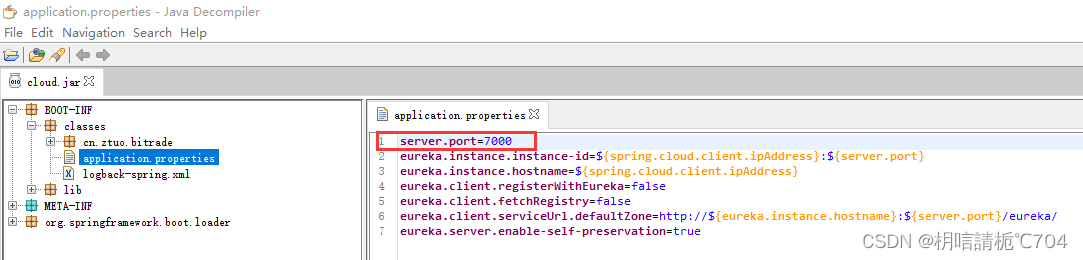

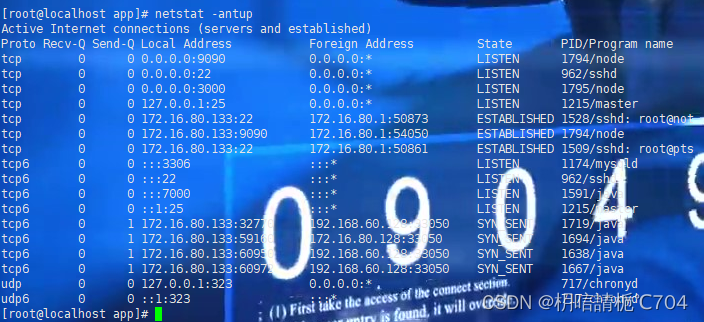

6、检材1中,监听7000端口的进程对应文件名为

导出所有jar包放入Java反编译工具(此时遇到打不开的情况,可以重新去检验镜像哈希,应该是镜像损坏,导致导出的jar包损坏)

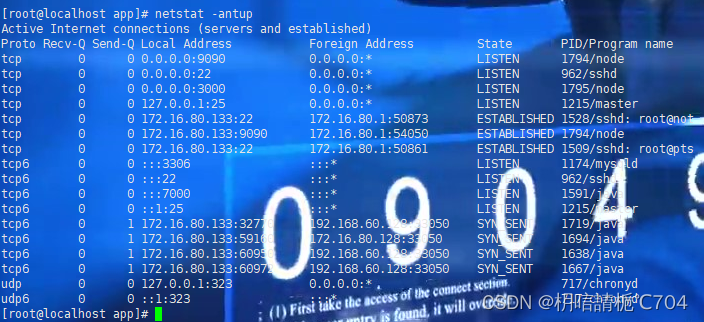

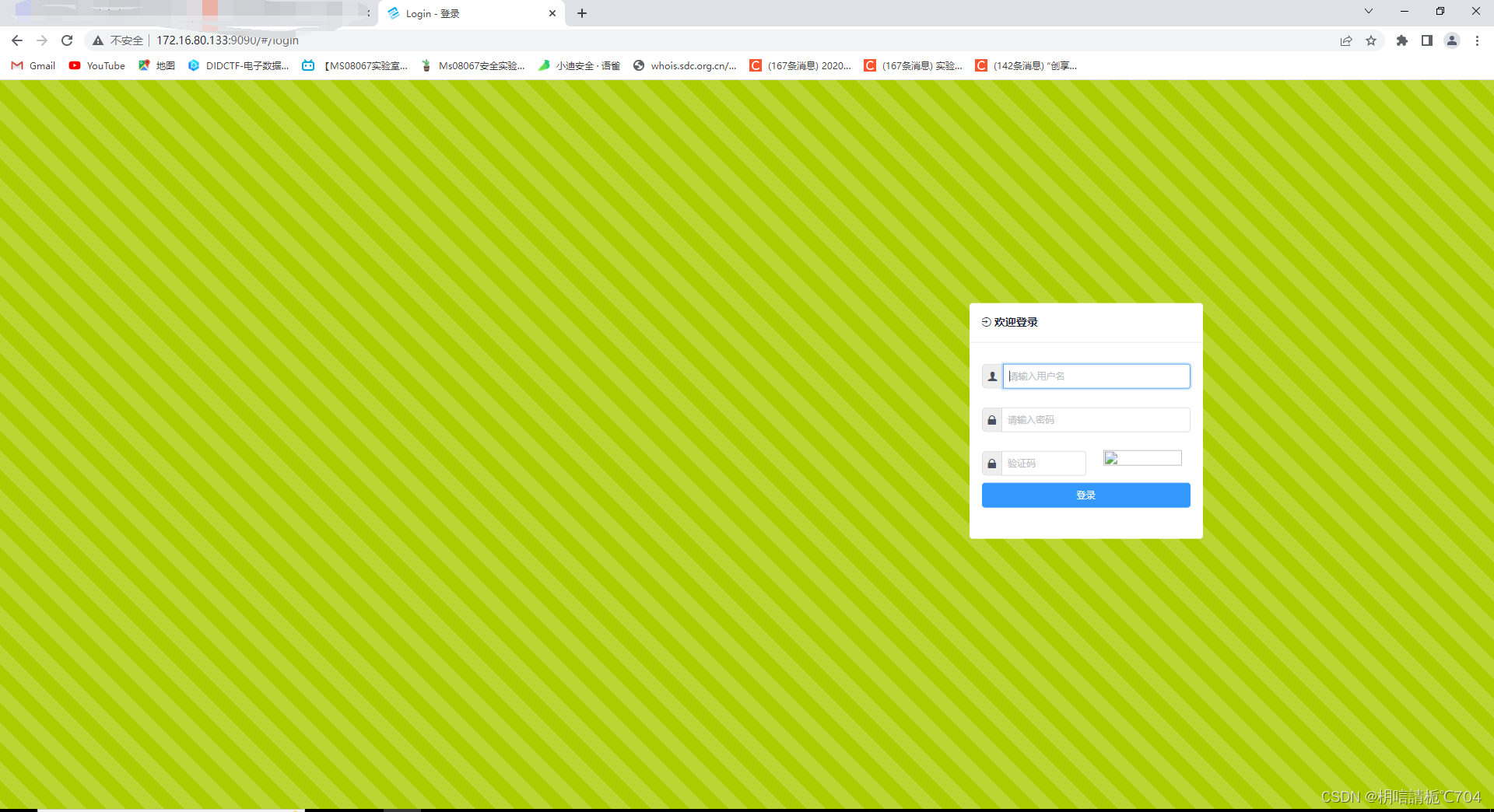

7、检材1中,网站管理后台页面对应的网络端口为【9090】

在检材二的charm浏览器的历史记录中

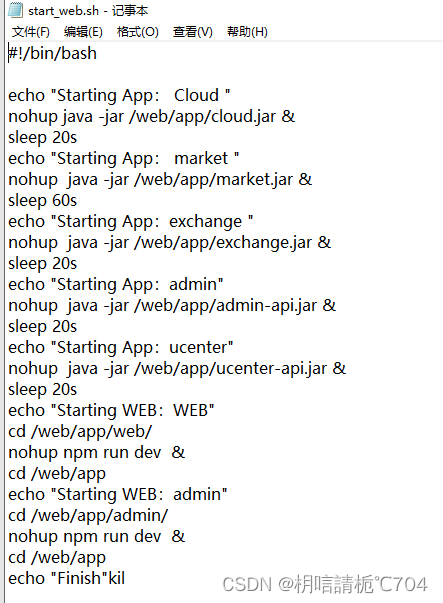

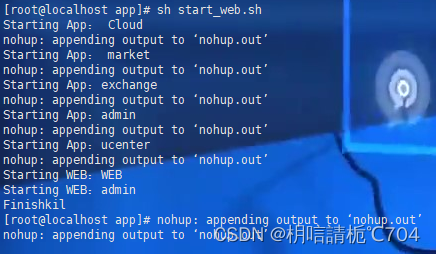

在检材二的D盘里面发现一个建站笔记,这个网站必须先启动后端全部组件,再启动前端,而且启动jar包还有顺序,在此文件夹里面有个启动脚本,打开后里面就有jar包的启动顺序,可以将启动脚本放在检材一中启动,也可以根据启动命令顺序手动启动jar包,然后查看端口是否开启,到9090端口为网站管理

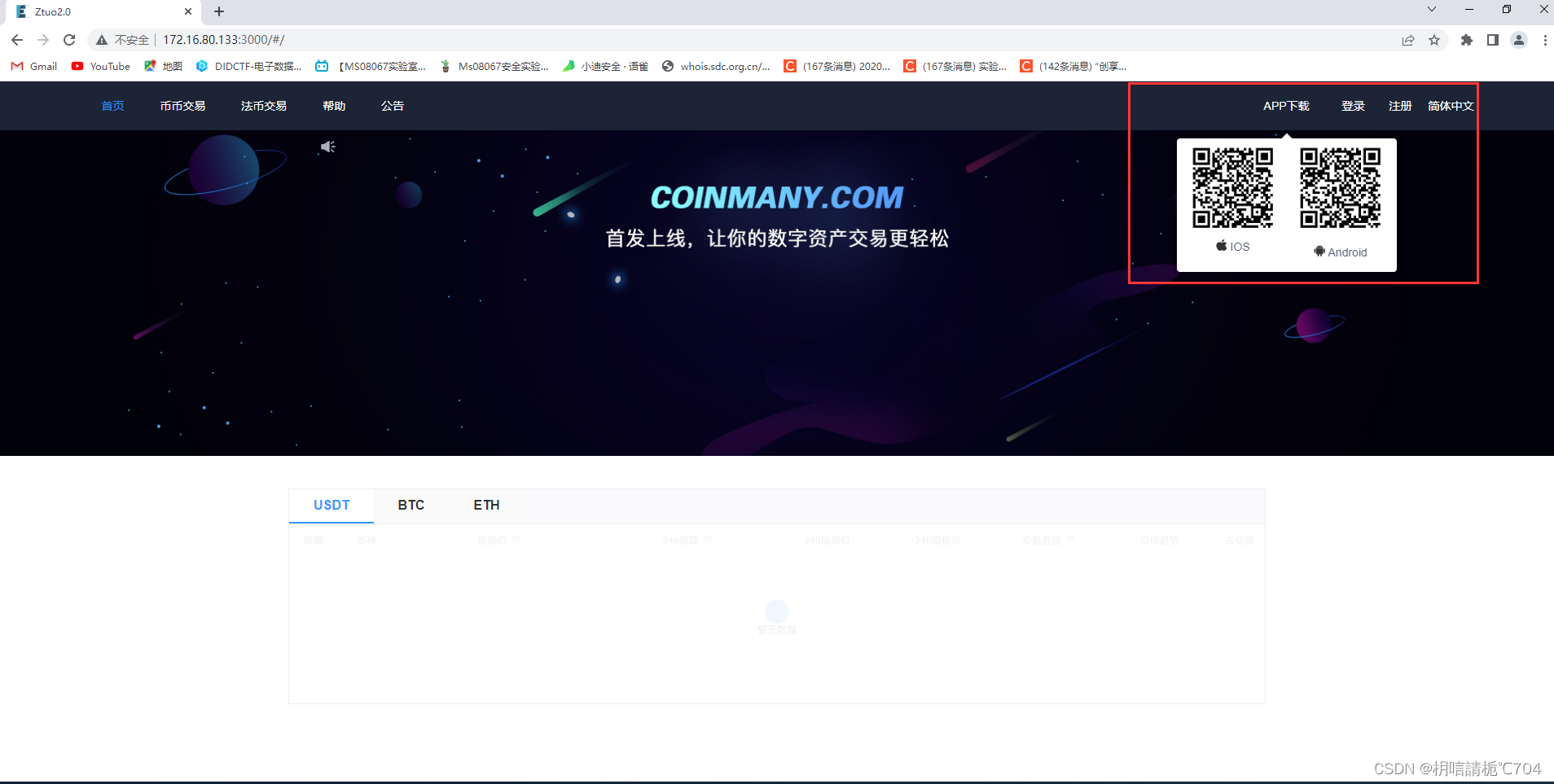

8、 检材1中,网站前台页面里给出的APK的下载地址是

根据端口尝试,3000端口出现app下载,扫描二维码,得到下载地址

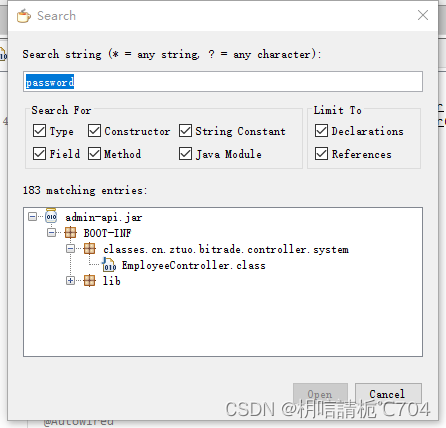

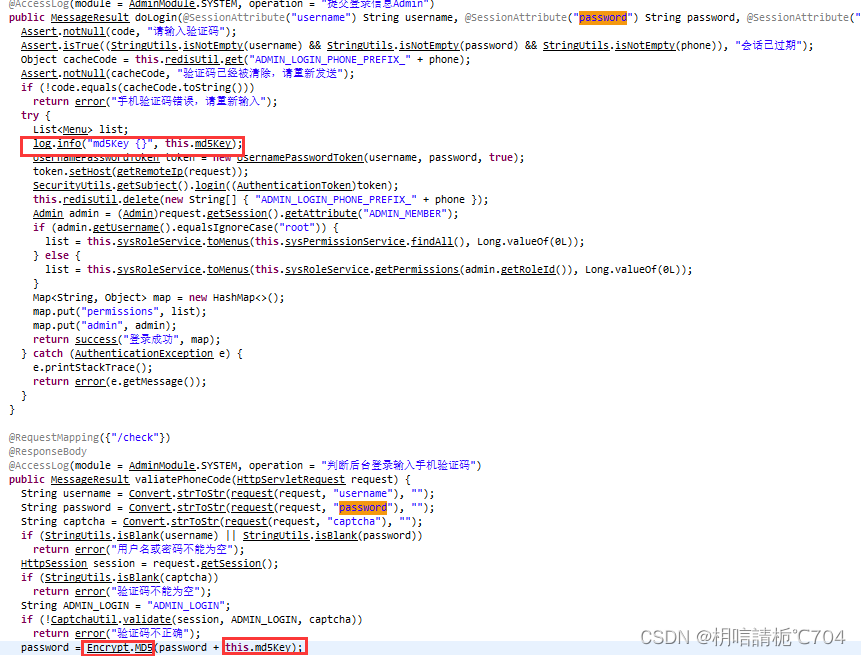

9. 检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为?

导出admin所在jar包,搜索password:可以发现密码和验证码的加密方式都为MD5

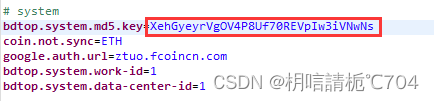

10. 分析检材1,网站管理后台登录密码加密算法中所使用的盐值是

接上题,在admin所在jar包,最后发现MD5.key即为加密算法的盐值

检材2:根据IP地址落地及后续侦查,抓获了搭建网站的技术员,扣押了其个人电脑并制作镜像“检材2”,分析所有掌握的检材回答下列问题【检材二解压密码:172.16.80.100 】

11、检材2中,windows账户Web King的登录密码是

将检材二仿真起来,就可以得出密码【135790】

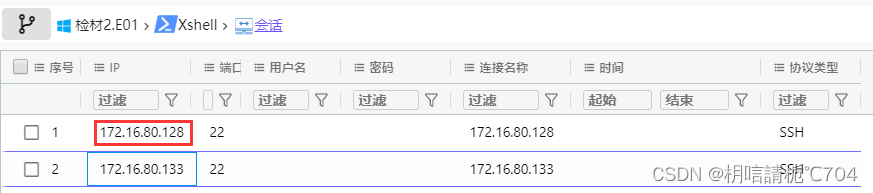

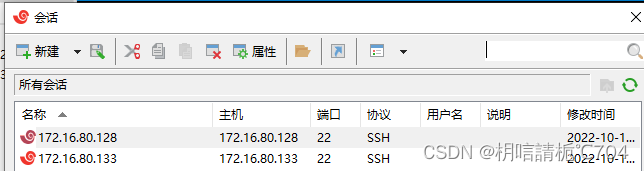

12、 检材2中,除检材1以外,还远程连接过哪个IP地址?并用该地址解压检材3【172.16.80.128】

火眼加载进去在xshell的连接记录中直接可以找到,或者仿真起来

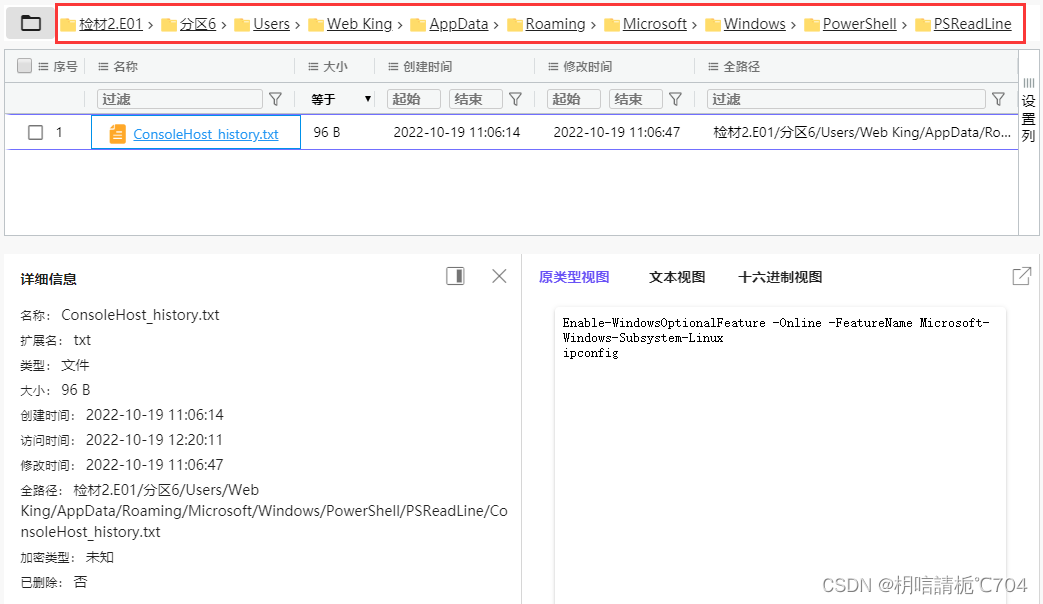

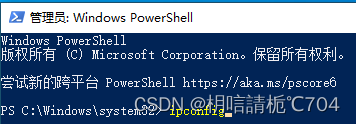

13、检材2中,powershell中输入的最后一条命令是【ipconfig】

仿真起来,打开powershell,按一下向上按钮,即可得出ipconfig

powershell命令的默认存储目录\Users\[user]\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt,在该路径下也可以找到

14、 检材2中,下载的涉案网站源代码文件名为

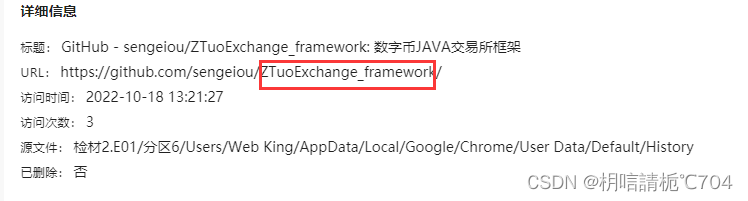

根据该网站,在结合在charm浏览器里面GitHub下载的源代码记录很容易定位到https://github.com/sengeiou/ZTuoExchange_framework/,最后结合下载记录,锁定答案

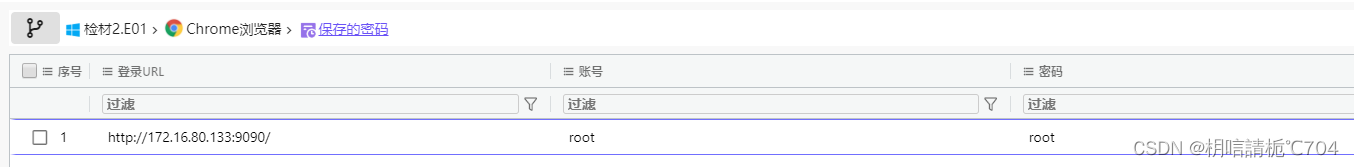

15、 检材2中,网站管理后台root账号的密码为

在charm浏览器保存的密码中可以找到

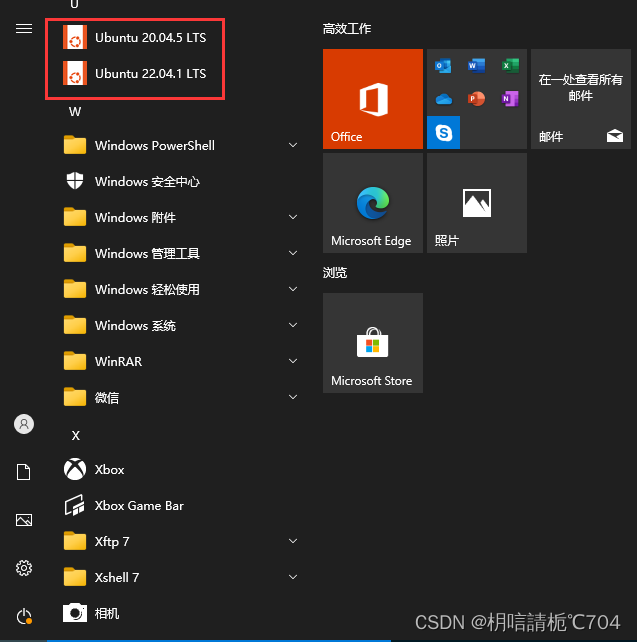

16、 检材2中,技术员使用的WSL子系统发行版本是

仿真出来,在开始界面可以看到两个子系统,

20.04 版本的子系统可以直接启动,还可以查看历史命令,正好与取证出来的符合,22.04版本需要安装,那很明显【技术员】使用的是已经安装好可以直接使用的 Ubuntu 20.04.5 LTS

也可以通过命令查看:

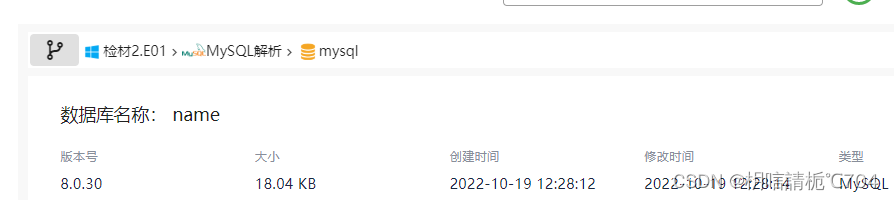

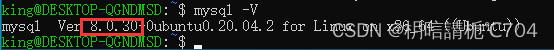

17、 检材2中,运行的数据库服务版本号是【8.0.30】

直接在取证结果里面可以查看到

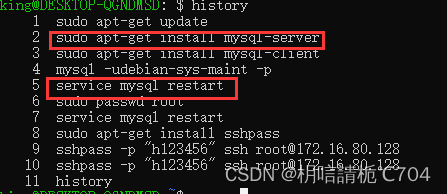

在上一题的子系统历史命令中也可以查看到有MySQL服务的安装记录以及,MySQL的启动,所以也可以直接在子系统利用命令查看

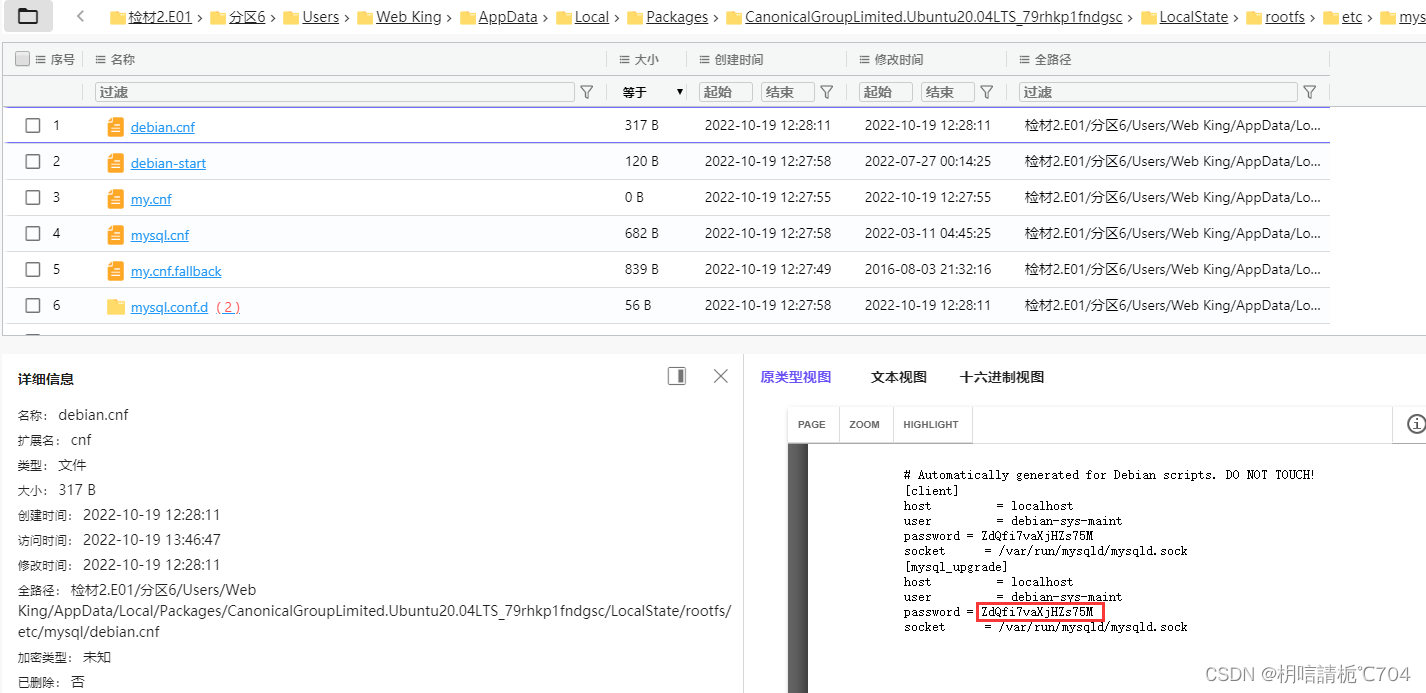

18 、上述数据库debian-sys-maint用户的初始密码是

这是系统自动生成的mysql用户,debian和ubuntu系统都会这样做,debian-sys-maint的密码是安装mysql时随时生成的

停止或重启服务都靠它,如果你修改了它的密码或覆盖掉密码,就会出现错误,查看/etc/mysql/debian.cnf查看内容,可以看到有这个mysql连接用户

检材2.E01/分区6/Users/Web King/AppData/Local/Packages/CanonicalGroupLimited.Ubuntu20.04LTS_79rhkp1fndgsc/LocalState/rootfs/etc/mysql/debian.cnf在这个目录下找到这个文件,可以找到密码

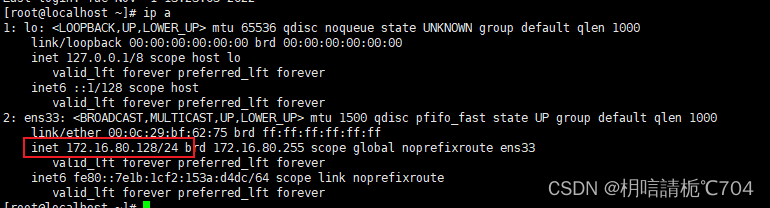

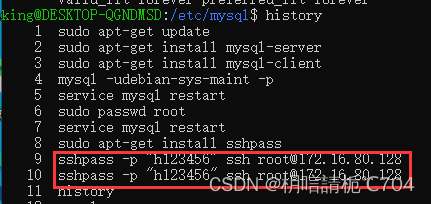

19. 检材3服务器root账号的密码是

解压检材三后查看其IP地址发现其静态IP为 172.16.80.128

在子系统的历史命令中就有通过 ssh 命令连接该 IP 的记录, 可以看到 -p 参数的值就是本题要找的 root 用户的密码:h123456

检材3:根据网站前端和技术员个人电脑上的线索,发现了网站后端所在的服务器IP并再次调证取得“检材3”,分析所有掌握的检材回答下列问题解压密码: 172.16.80.128

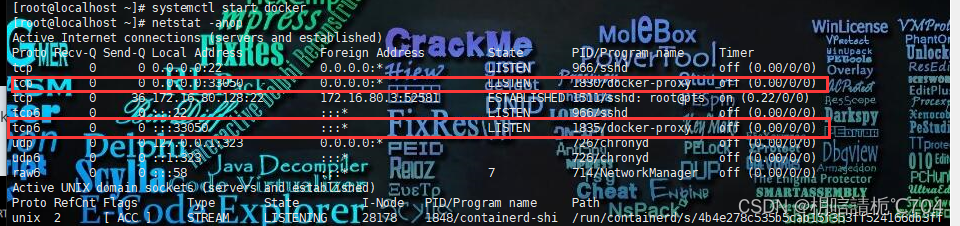

20、检材3中,监听33050端口的程序名(program name)为

经过上面的admin的一个jar包分析可以知道,,33050是数据库服务所在的端口,通过历史命令可以看到,在本地和dockers里面都有一个MySQL,

启动本地MySQL的时候发现启动不起来,启动docker试试,然后查看开启的端口,找到program name 为 docker-proxy

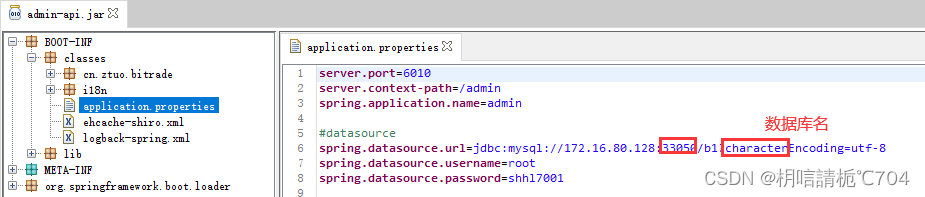

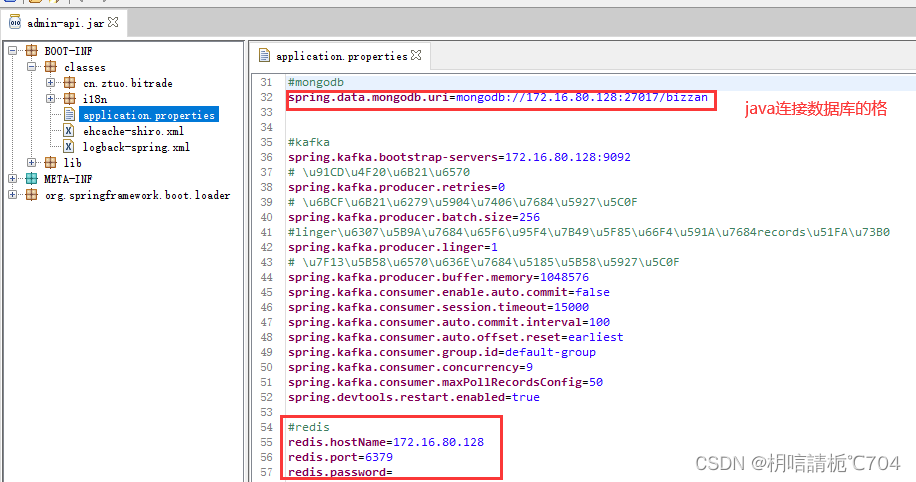

21、 除MySQL外,该网站还依赖以下哪种数据库

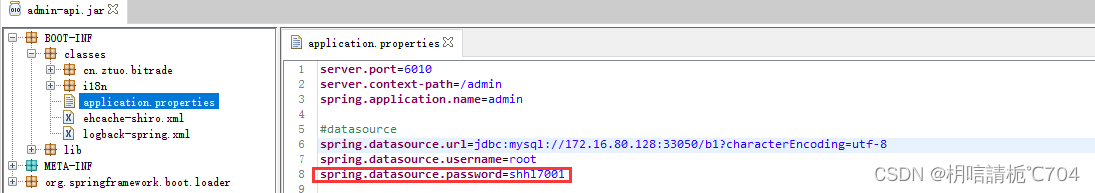

在检材一admin-api.jar包中可以看到

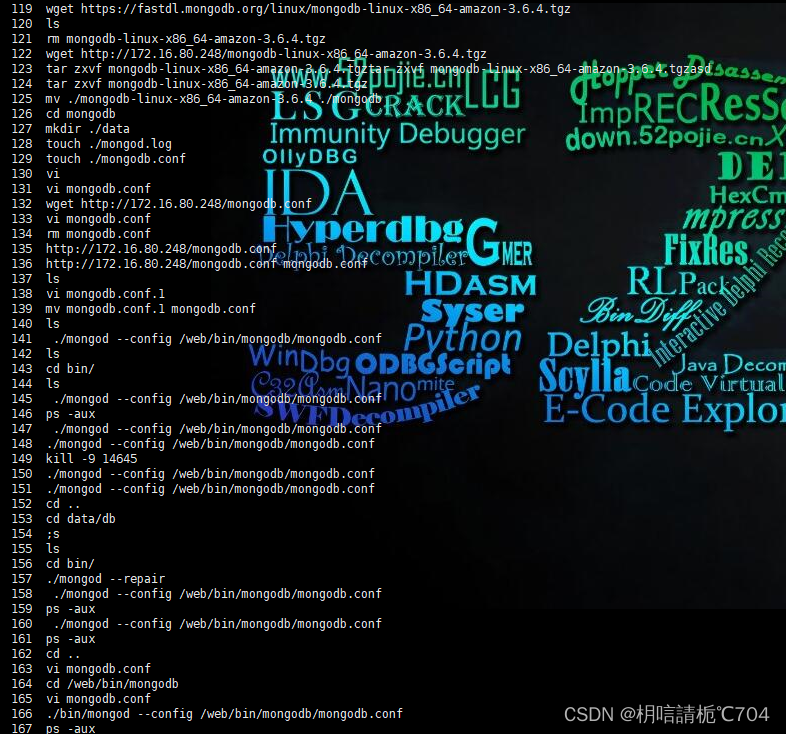

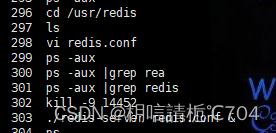

在历史命令中也可以看到,对他们的配置文件进行了一定的修改

22 、检材3中,MySQL数据库root账号的密码是【shhl7001】

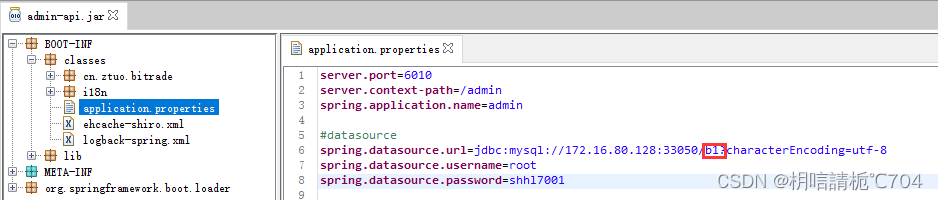

众所周知Java连接数据库是需要密码的,在检材一admin-api.jar包中可以看到

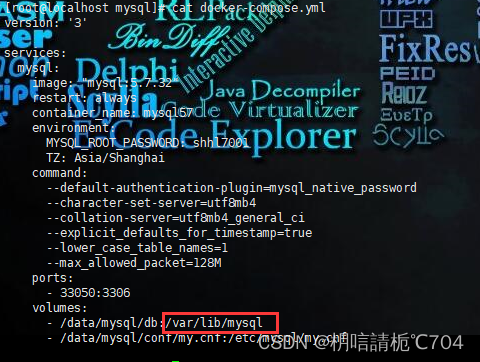

在docker-compose.yml,文件中也可以看到,他的具体路径:/data/mysql/

23、检材3中,MySQL数据库在容器内部的数据目录为

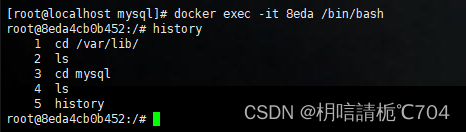

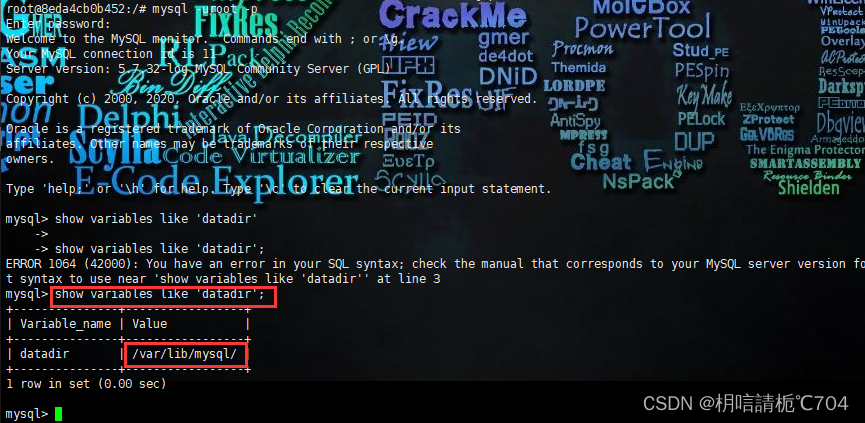

查看大佬wp开启 docker 服务,进入容器的交互终端,查看历史命令,就可以看到默认的 mysql 数据目录/var/lib/mysql

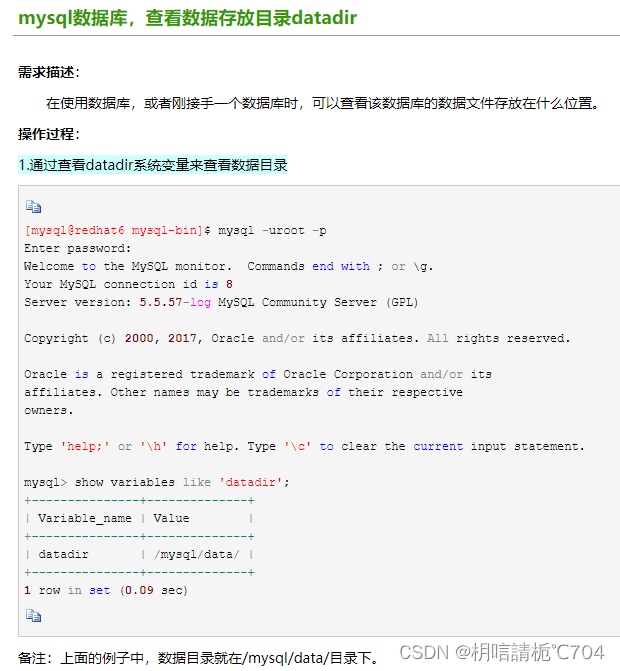

百度了一下进入数据库, 通过查看datadir系统变量来查看数据目录

24、涉案网站调用的MySQL数据库名为

在检材一admin-api.jar包,发现他连接的数据库名是b1

但是我们在检材三中看不到b1数据库,尝试进行恢复,在检材二的建站笔记那个文件夹位置有一个b1文件夹,,导出来后上传到检材三/var/lib/mysql目录下

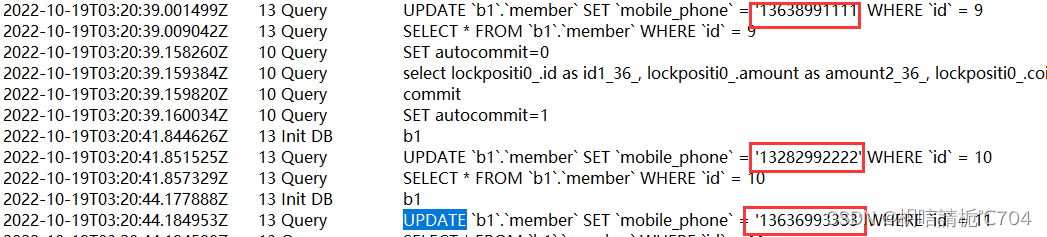

25. 勒索者在数据库中修改了多少个用户的手机号?

在 docker 中的 /var/lib/mysql 目录下,根据 docker-compose 的配置映射到宿主机上就在 /data/mysql/db 目录下,8eda4cb0b452.log可以导出来查看,比较方便,问修改的数量,过滤 update 关键字,在日志中有 8 处匹配,但实际上有关 mobile_phone 的日志只有 3 条

![]()

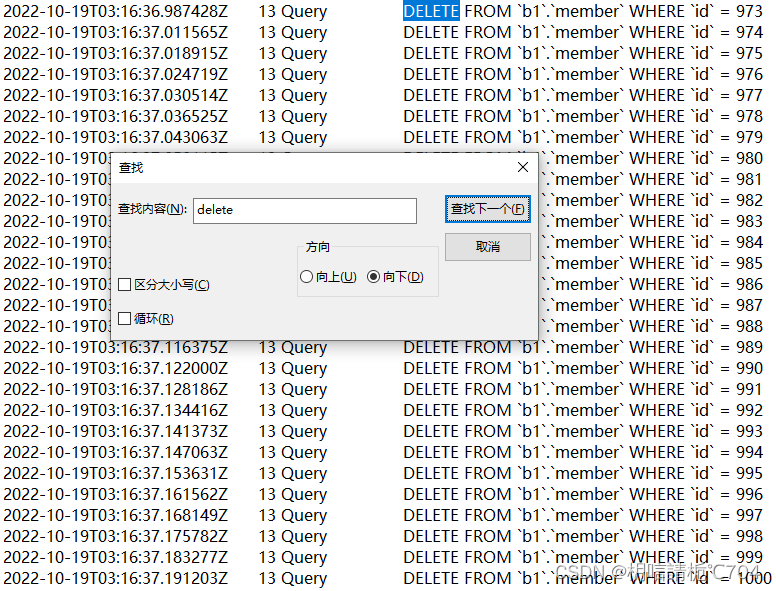

26 、勒索者在数据库中删除的用户数量为

过滤 delete 关键字,可以看到一共有 28 条,且全部都与 member_id 相关

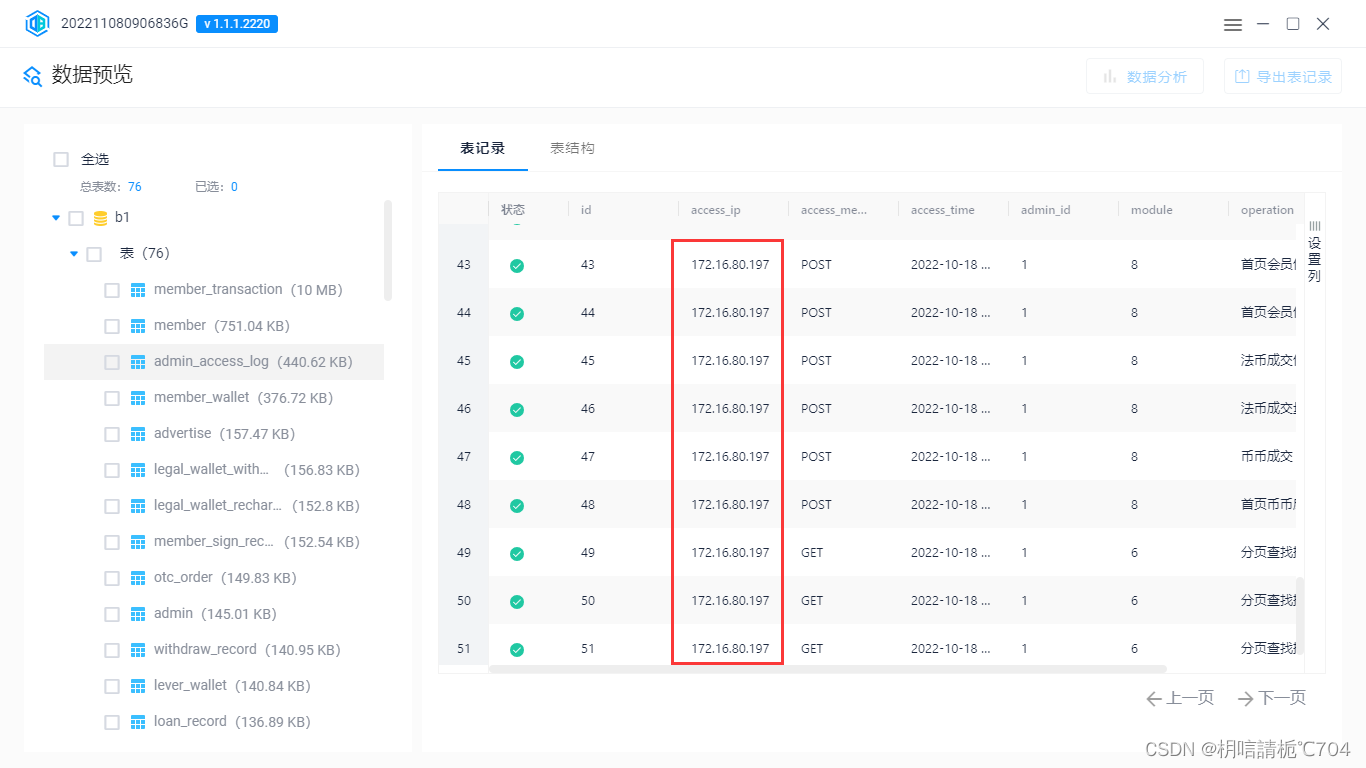

27、 还原被破坏的数据库,分析除技术员以外,还有哪个IP地址登录过管理后台网站?用该地址解压 检材4【172.16.80.197】

使用火眼数据库分析工具,然后在他的一个管理员登录表的日志文件中,有两个IP除了100就是197了

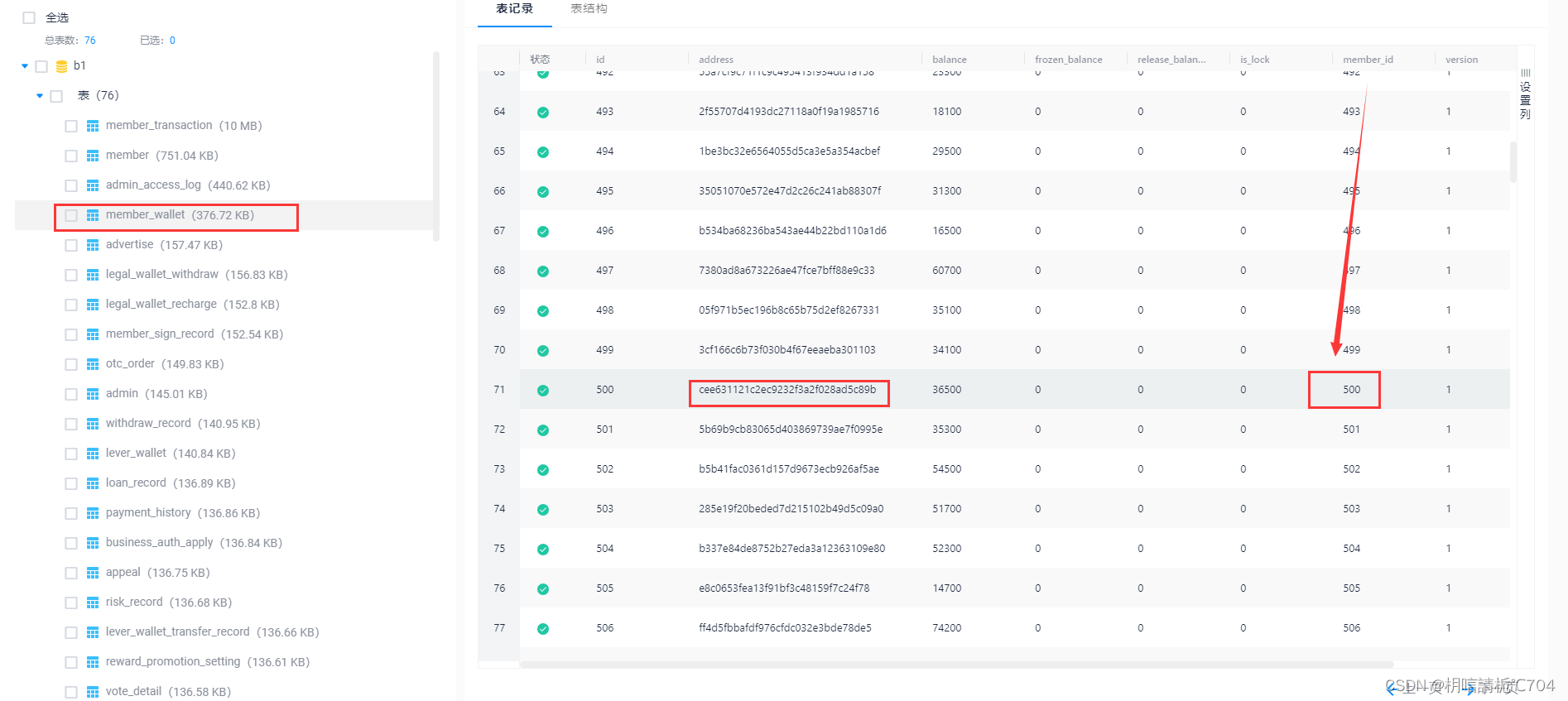

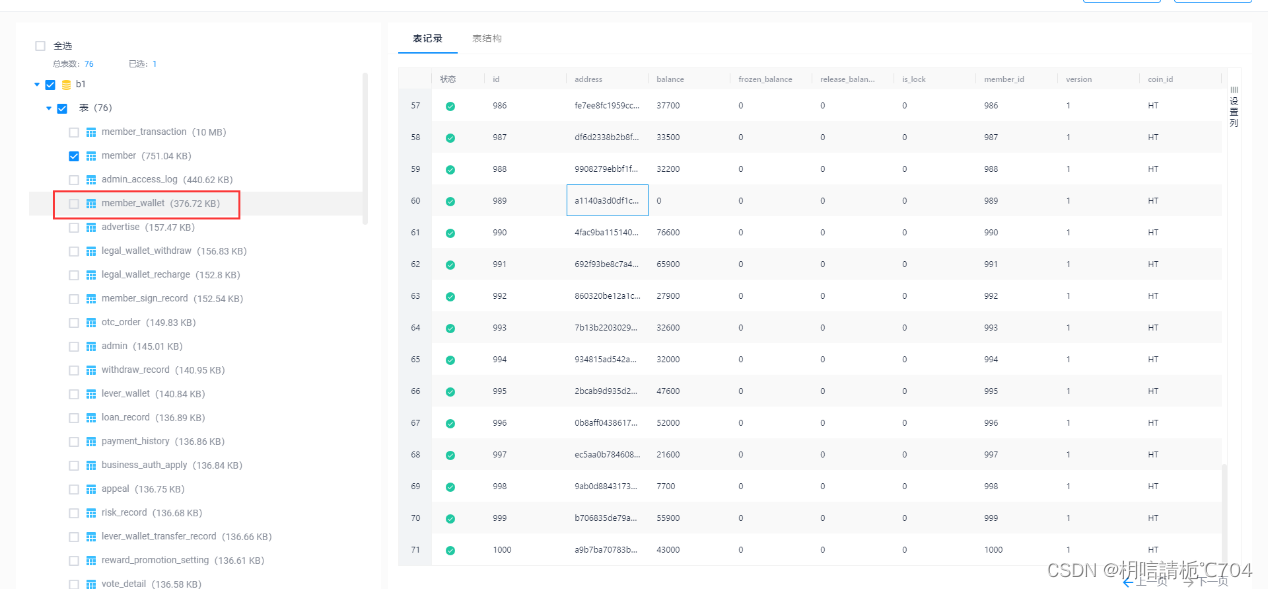

28 还原全部被删改数据,用户id为500的注册会员的HT币钱包地址为 【cee631121c2ec9232f3a2f028ad5c89b】

题目提示钱包,在member_wallet表中,找到id为500的用户,得到address

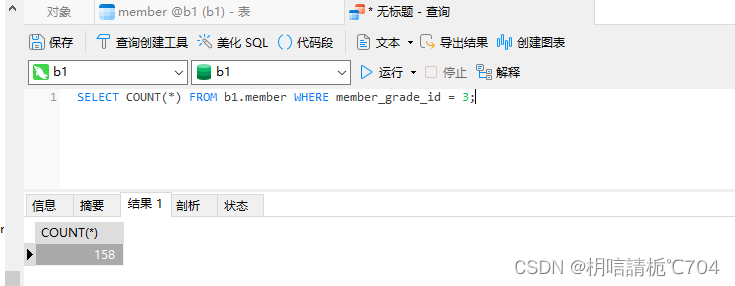

29 还原全部被删改数据,共有多少名用户的会员等级为'LV3' 164

将member数据库导出成csv结构,office打开后筛选出member_grade_id=3,有158条。但题干问的是【还原全部被删改数据】,实际上 member 表中还有 28 条被删除的用户记录,28 个用户中有6个 LV3,共164个

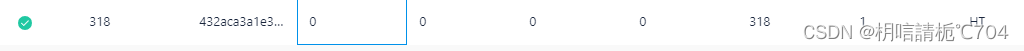

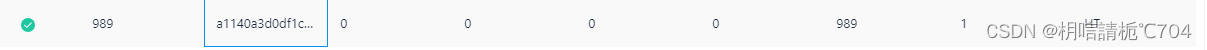

30 还原全部被删改数据,哪些用户ID没有充值记录 【318.989 】

在member_wallet没充值就是balance为0

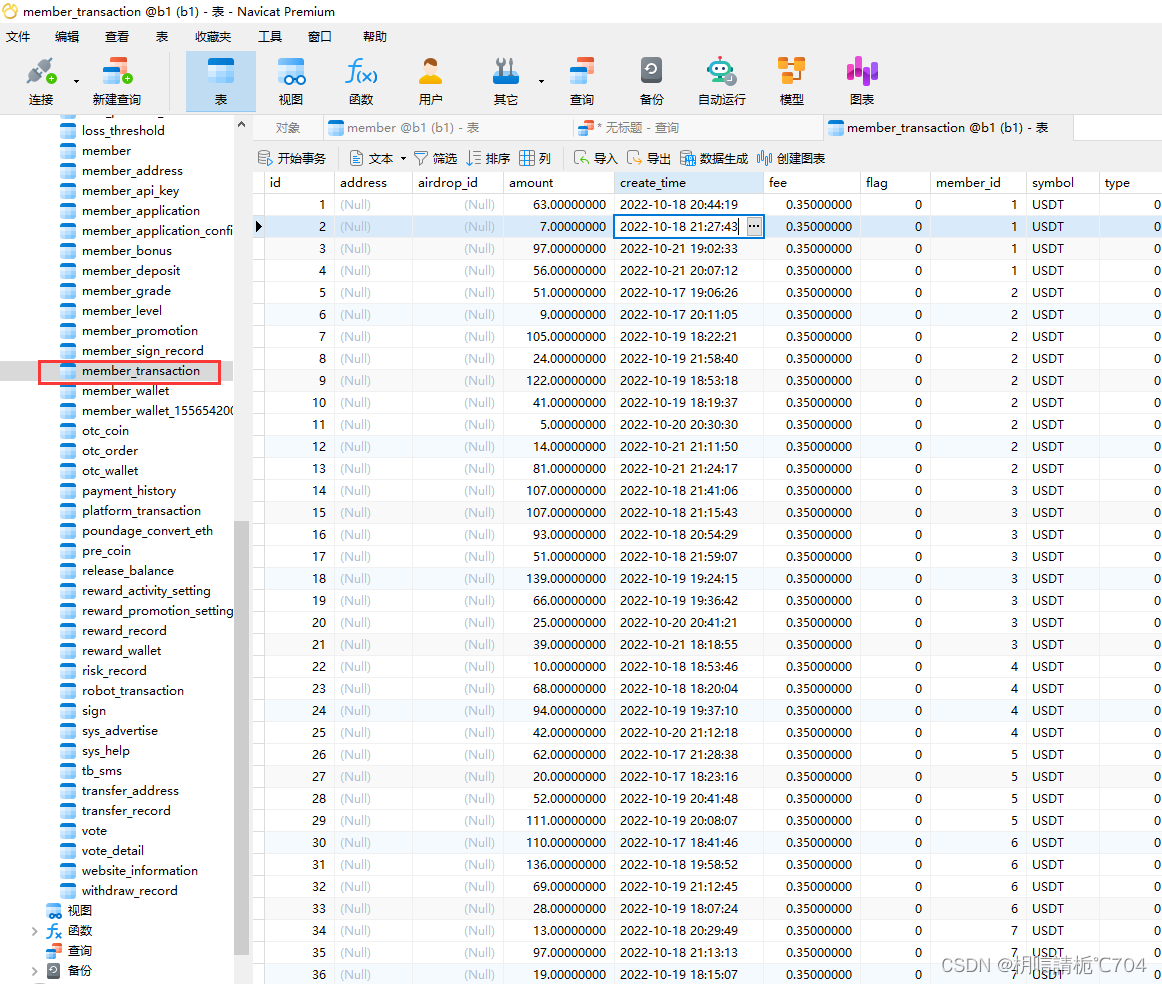

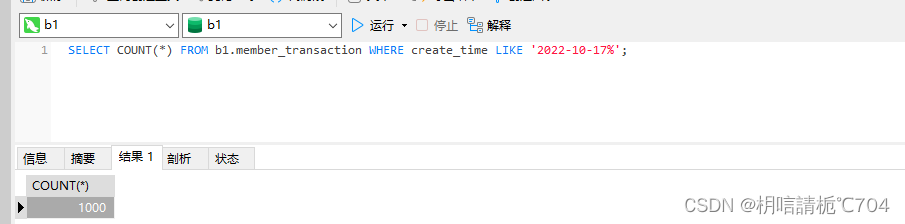

31 还原全部被删改数据,2022年10月17日总计产生多少笔交易记录? 1000

交易记录在 member_transaction 表中,写个 sql 语句查询一下数量

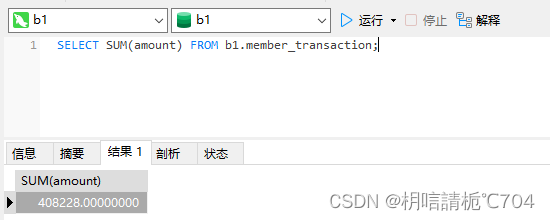

32 还原全部被删改数据,该网站中充值的USDT总额为 408228

还是 member_transaction 这个表,计算下 amount 的总和即可 SELECT SUM(amount) FROM b1.member_transaction;

检材4.根据前期侦查分析,通过技术手段找到了幕后老板,并对其使用的安卓模拟器“检材4”进行了固定。分析所有掌握的检材,回答下列问题

33、 嫌疑人使用的安卓模拟器软件名称是

检材四解压完是npbk后缀文件,百度一下,都是与夜神模拟器有关的,

![]()

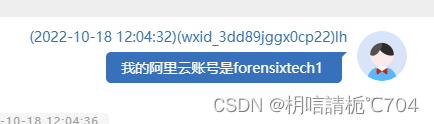

34、 检材4中,“老板”的阿里云账号是

将检材四后缀改成zip,解压后发现了安卓机的vmdk配置文件 ,直接在火眼里面分析,在微信聊天记录里面很容易找到

35、 检材4中安装的VPN工具的软件名称是

这个相当于就是夜神模拟器的备份文件,下载一个夜神模拟器并导入备份,启动模拟器以后根据常识可以看到

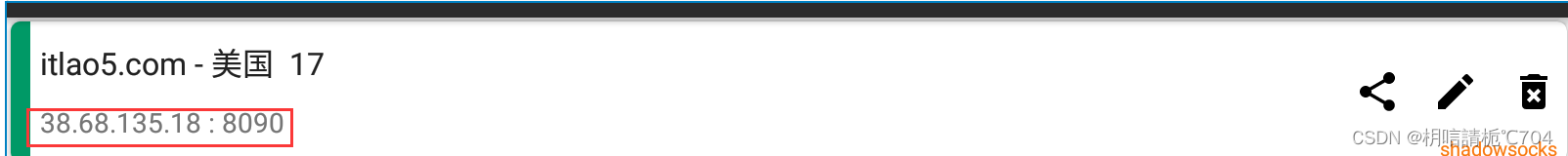

36、 上述VPN工具中记录的节点IP是:

打开VPN工具后就可以看到所在的节点IP

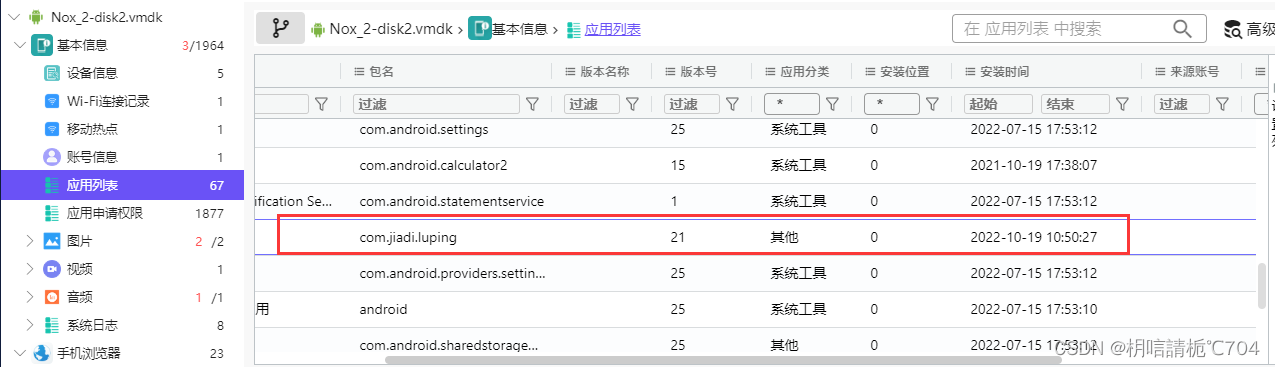

37、 检材4中,录屏软件安装时间为

在取证结果里面直接可以看到

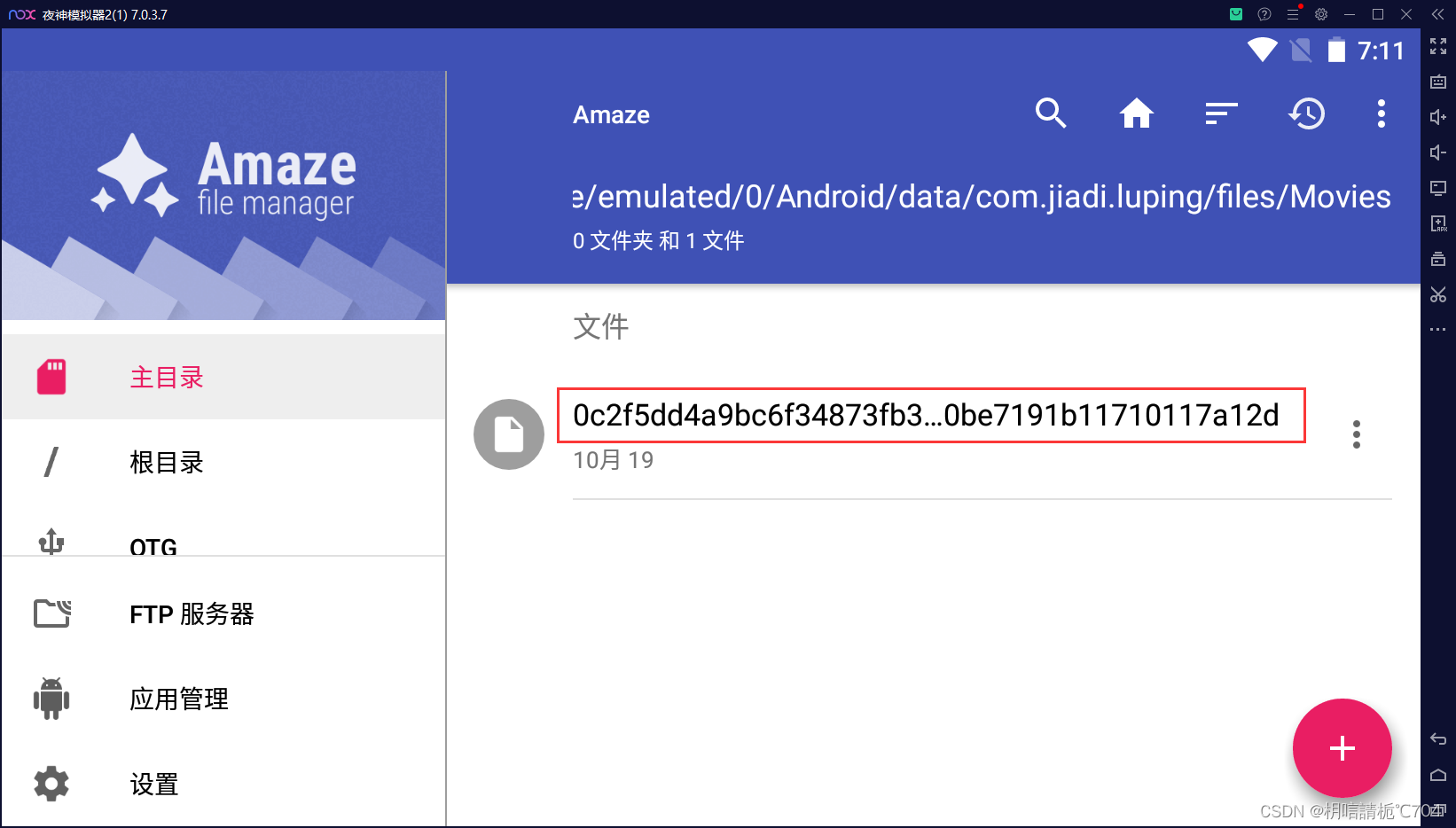

38、 上述录屏软件中名为“s_20221019105129”的录像,在模拟器存储中对应的原始文件名为

在目录/storage/emulated/0/Android/data/com.jiadi.luping/files 下找到录屏文件

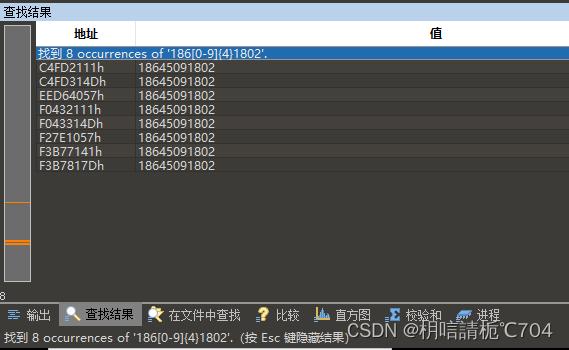

39. 上述录屏软件登录的手机号是

在模拟器,录屏软件可以看到隐藏的电话号码,然后通过正则表达式010edit直接全局搜索 186[0-9]{4}1802搜索得到

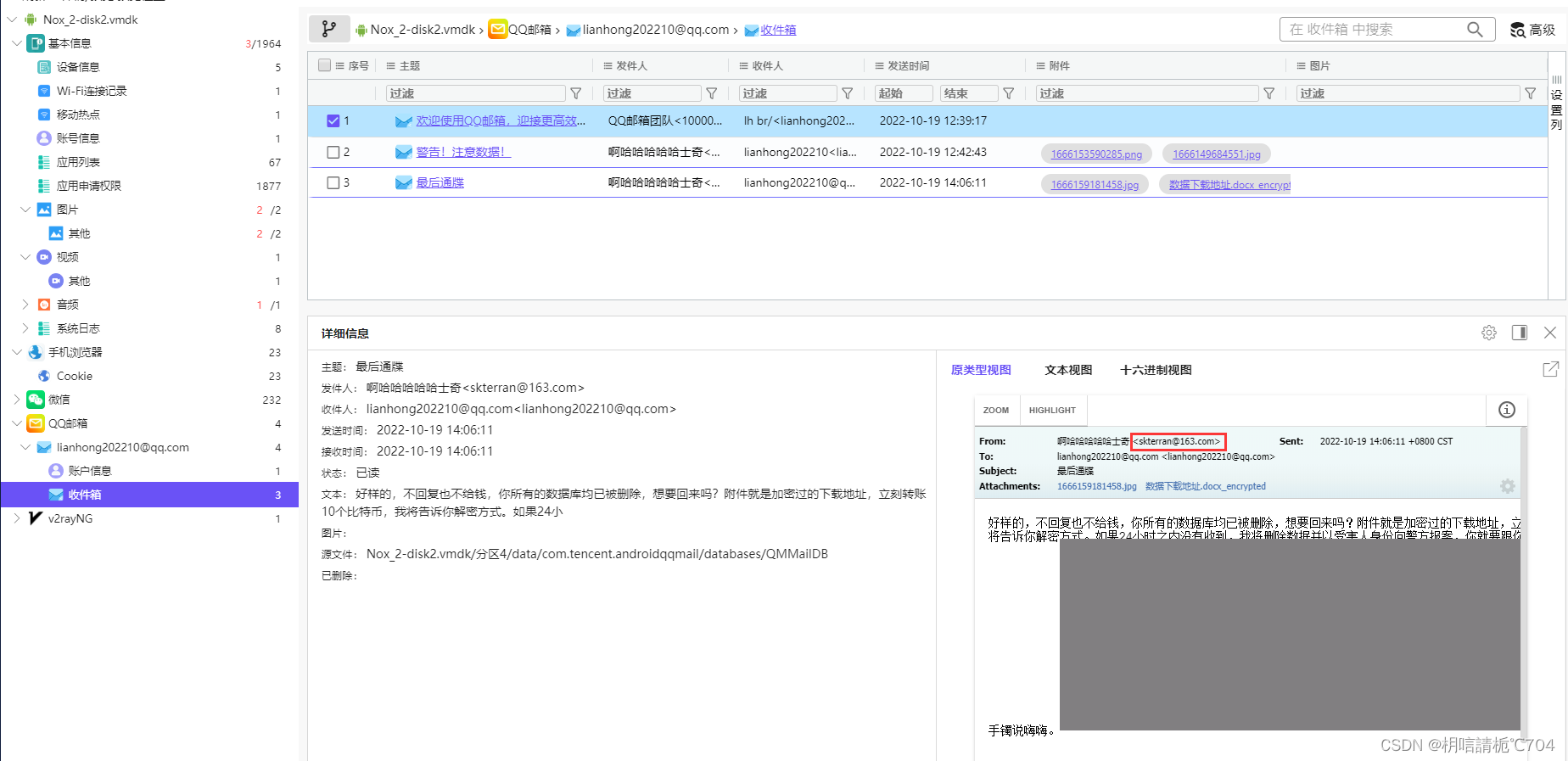

40. 检材4中,发送勒索邮件的邮箱地址为

可以直接取证结果,在qq邮箱得到 skterran@163.com